Face à l’évolution des menaces visant les entreprises, les stratégies de défense s’efforcent en permanence de s’adapter à de nouveaux modes d’attaque. Au cœur de cette défense, les postes de travail et les serveurs représentent deux des plus grandes sources de vulnérabilité et sont régulièrement à l’origine d’intrusions repérées plusieurs mois, voire plusieurs années après leur réalisation.

Face à cela, les outils historiques ne semblent pourtant que trop peu adaptés aux nouvelles menaces, de plus en plus volatiles (40% des attaques ne s’appuient sur aucun fichier déposé sur un poste compromis, d’après une étude de l’institut Ponemon pour Barkly). En conséquence, un nouveau type de solution de sécurité est apparu, mêlant efficacité de détection et remédiation adaptative, les Endpoint Detection & Response (EDR).

AUX ORIGINES : LES ANTIVIRUS

A l’heure du trentième anniversaire de la première annonce de neutralisation d’un virus, les antivirus figurent aujourd’hui parmi les solutions les plus utilisées dans la protection des équipements terminaux que sont les serveurs et les postes de travail. Seulement, de nouvelles stratégies de défense viennent aujourd’hui consolider les fortifications de nos systèmes d’information, afin de faire face à un spectre plus large d’attaques et de menaces.

Une réponse toujours nécessaire face aux attaques connues

Que ce soit pour nettoyer un support de stockage USB ou un serveur critique, les antivirus bénéficient d’une réputation d’outils indispensables grâce à leur stratégie, allant de la détection de fichiers à signatures virales connues à la remédiation, ainsi qu’à leur faible taux de faux-positif.

Aujourd’hui largement employés par l’ensemble des acteurs numériques, certains antivirus efficaces permettent un investissement minime face à des conséquences majeures. Pour exemple, les coûts de l’attaque massive Wannacry sont estimés à près d’un milliard de dollars – mais la somme aurait pu être beaucoup plus élevée. En effet, comme l’a démontré le groupe de recherche MRG Effitas, certains antivirus peuvent bloquer les attaques les plus notables émanant de la faille EternalBlue, par détection de signatures au travers du réseau.

Partant de ce constat, certaines solutions antivirales semblent répondre à la majorité des attentes d’une entreprise « connectée », à savoir détecter les menaces les plus massives. Cependant, la recrudescence des attaques ciblées et sur-mesure laisse envisager une banalisation du contournement de ces défenses traditionnelles. Ces attaques peuvent conduire à une intrusion dans les systèmes d’information les plus critiques, dans un environnement où le nombre d’infrastructures augmente et devient par conséquent plus complexe à maitriser. De plus, l’efficacité des antivirus reste dépendante de la multiplicité des attaques, et par conséquent d’une récolte efficace et complète des signatures virales.

Des mécanismes insuffisants face à l’évolutivité des cyber attaquants

Deux limites sont aujourd’hui mises en cause pour juger de la légitimité des antivirus à l’avenir. Elles sont majoritairement liées à la collecte et au stockage des bases antivirales perpétuellement alimentées.

- Le délai de mise à jour des bases virales

Dans un environnement constamment modelé par les cyber-attaquants, une première limite est la durée de mise à jour des banques de signatures virales. Comme rappelé par F-Secure à Gartner, « il y aura toujours un délai entre l’acquisition d’un échantillon, son analyse, et la création de la détection ». Il en découle un délai conséquent d’alimentation et d’adaptation des bases de signatures, pouvant conduire à la détection d’un virus plusieurs jours après infection.

- Une détection principalement basée sur la recherche d’attaques connues

Les attaques de type zero-day se caractérisent par l’absence de publication et de réponse connue à leur encontre, souvent due à leur récente réalisation. Pouvant pourtant partager des comportements avec des attaques connues, elles ne figurent pas dans le périmètre de détection des antivirus. Et bien que des mécanismes IDS (Intrusion Detection System) et de machine learning se soient greffés afin d’élargir les comportements détectés, ceux-ci ne représentent que peu de challenge pour un attaquant et sont potentiellement sources de faux-positifs.

En définitive, aucun attaquant censé ne s’est jamais entendu dire :

“D*mn there is an antivirus… Oh well too bad…”

Mais comment se prémunir face a ces attaques ?

Annoncée en préambule, la technologie EDR fait son apparition en 2013 et fonde sa stratégie sur la prévention d’attaques avancées, via l’utilisation de schémas de compromission connus. Pour cela, la clé de l’efficacité d’un EDR se trouve dans la collecte d’un maximum d’informations en continu.

A travers ses fonctions principales, un outil de Endpoint Detection and Response répond à trois besoins majeurs des équipes de sécurité des entreprises :

1.Détection 2.Investigation 3. Remédiation

Voici ci-dessous une vue globale des fonctionnalités possibles :

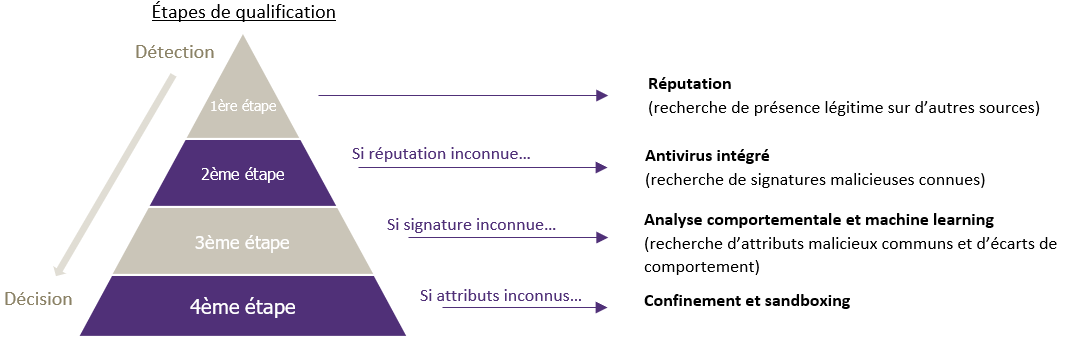

- Une détection intelligente en temps-réel :

- Une investigation intuitive et complète :

- Recherche exhaustive d’indicateurs de compromission (IOC) sur l’ensemble des équipements terminaux distants (hash, nom de fichiers, date de création, taille, autres attributs) ;

- Timeline (ou Kill-Chain) des évènements déroulés lors d’une attaque. Elle peut contenir des informations relatives aux augmentations de privilèges, aux escalades horizontales (exécution sur des machines tierces), etc.

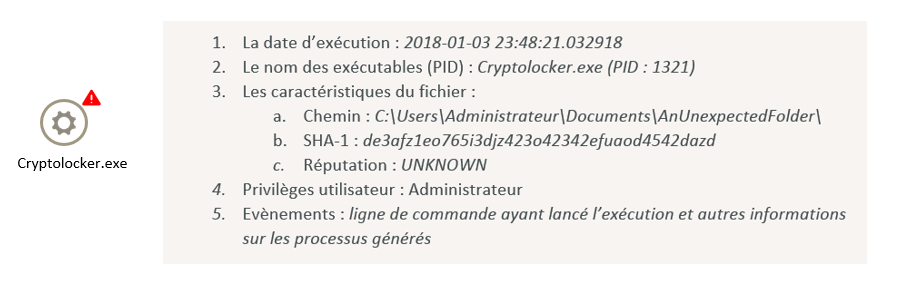

Le détail d’un fichier peut être représenté comme suit :

- Une remédiation automatique ou sur demande :

Dans l’objectif de prioriser les interventions des équipes de sécurité, des mécanismes de scoring de la criticité des alertes permettent aux opérateurs de hiérarchiser les actions. Et, même si la suppression automatique de processus malveillants permet une première remédiation facile, d’autres remédiations « on-demand » et réalisables à distance sont envisageables :

A noter que les mécanismes présentés ci-dessus ne sont pas forcément présents dans toutes les solutions se présentant comme EDR. La présence d’un antivirus intégré n’est par exemple pas une garantie, tant l’efficacité des autres mécanismes de détection s’accélère et permet des performances de détection équivalentes.

Suivant le niveau de maturité de chaque solution, il est par conséquent nécessaire d’adopter une stratégie réalisée sur-mesure en regard des ressources matérielles/logicielles, des données métier à protéger et des ressources financières mobilisables.

Contextualisation pour une strategie sur-mesure

Une combinaison entre solutions historiques et innovantes

Puisque les EDR permettent la coexistence d’autres solutions de prévention, il n’est pas nécessaire de se séparer de son actuel antivirus afin de compléter ses défenses. Pour autant, l’aspect financier du maintien de deux solutions distinctes sur le même périmètre peut être un handicap.

De plus, certains EDR peuvent aussi intégrer des antivirus raisonnables, qui deviennent d’autant plus efficaces dans l’investigation des évènements lorsqu’ils sont liés à la même console de supervision. A l’inverse, plusieurs acteurs de solutions antivirales essayent de faire migrer leur solution vers les technologies EDR, ceci afin d’alimenter leur offre de protection Endpoint.

En se concentrant sur des scénarios adressables par la technologie EDR, nous pouvons noter la présence de solutions permettant :

- L’utilisation d’une console d’investigation et de remédiation centralisée et permettant la protection de sites distants

- L’interfaçage avec un SIEM ou des outils d’authentification (type Active Directory)

- La restauration d’un OS infecté par un ransomware vers un état sain

- L’adaptation de la remédiation opérée, afin qu’elle soit automatique ou manuelle

Des points de vigilance à adresser

Pour autant, un EDR n’est pas à considérer comme une solution miracle car :

- Il peut devenir destructeur entre de mauvaises mains, ce qui nécessite notamment un durcissement de configuration, une revue de la gestion des accès ou encore une procédure de patch management ;

- Certains mécanismes de contournement sont possibles, Wannacry en est un exemple via son utilisation d’un mécanisme de détection d’un environnement sandbox. Si une sandbox était utilisée pour l’exécuter, le virus retardait le lancement de son attaque (le temps que se déroulent les analyses de protection) afin de contourner la défense ;

- Il représente une potentielle surface d’attaque supplémentaire, avec ses propres vulnérabilités logicielles, en raison par exemple du besoin de privilèges élevés des agents déployés sur les postes.

« En 2019, les fonctionnalités des antivirus et des EDR auront fusionné dans une seule et même offre » (Gartner)

L’intérêt que représentent les EDR n’est pas anodin, comme partagé dans une étude Gartner prédisant la fusion de leurs mécanismes de détection, d’investigation et de remédiation avec un socle plus mature, celui des antivirus (source : Gartner, « Magic Quadrant for Endpoint Protection Platforms 2017 », 2017), à partir de 2019.

Le chiffre d’affaires généré par le marché des EDR a doublé entre 2015 et 2016. L’intérêt grandissant de ce domaine d’innovation laisse prédire, selon Gartner, une croissance annuelle de près de 50% du chiffre d’affaires global lié aux EDR jusqu’en 2020.

Actuellement présent sur près de 5% de l’ensemble des équipements compatibles, ce nouvel outil à la mode semble prédisposé à davantage de résonnance dans les stratégies de protection de nos postes de travail, de serveurs mais aussi de nos smartphones.

Les éditeurs

Une liste -non exhaustive- d’acteurs du monde des EDR est renseignée à titre indicatif ci-dessous.