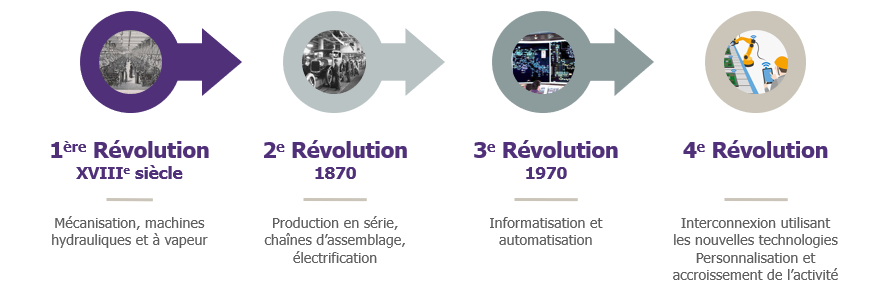

L’industrie 4.0, une étape dans l’histoire de la course à la technologie

Faisons un détour par une page d’histoire, avant de nous plonger dans le cœur de notre sujet :

- Au XVIIIe siècle, la machine à vapeur de James Watt et l’exploitation du charbon changent la manière de travailler. L’utilisation de machines hydrauliques fait évoluer les ateliers artisanaux en des usines bien plus performantes : la 1re révolution industrielle bat son plein.

- Ensuite, la 2e révolution industrielle connue pour le taylorisme et la production en série repose sur l’utilisation de l’électricité et du pétrole. Les longues chaînes d’assemblage, chères à Charlie Chaplin, viennent remplacer les machines hydrauliques et à vapeur désormais désuètes.

- Le développement des nouvelles technologies de l’information, dès 1970, épaulant les opérateurs dans les tâches les plus difficiles caractérise la 3e révolution industrielle. Elle permet notamment une robotisation accrue et production de plus grandes séries.

Cette 4e révolution industrielle marque l’arrivée de nouvelles technologies toujours plus connectées aboutissant à un haut niveau de dépendance à l’informatique

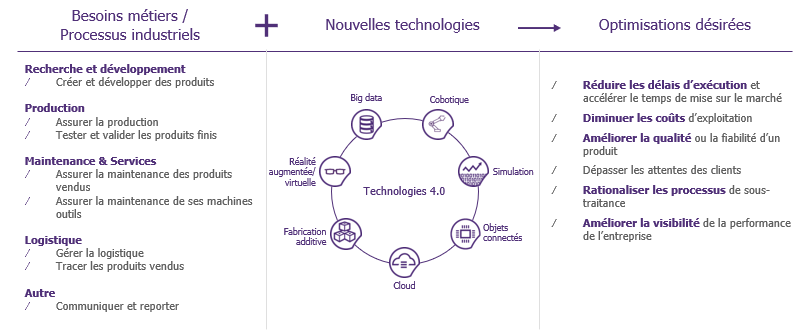

L’Industrie 4.0 regroupe un ensemble d’avancées technologiques et d’outils techniques permettant d’optimiser des processus industriels.

Prenons un exemple concret d’un cas d’usage :

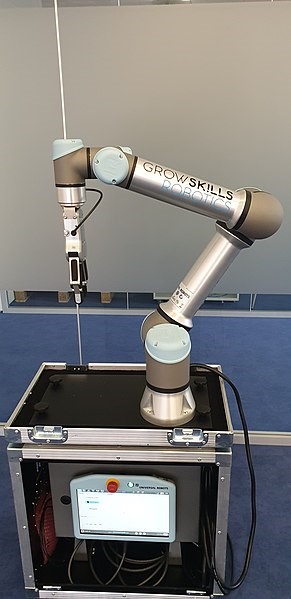

Une entreprise a besoin d’accélérer sa cadence de production et de robotiser une partie de ses actions pour gagner du temps. Par exemple, des actions de vissage. Elle choisit d’utiliser pour cela un robot collaboratif, aussi appelé « cobot »[1] capable de réaliser des actions en simultané ou sur un même espace de travail qu’un opérateur. Celui-ci aura la charge de présenter les pièces à visser au cobot.

La mise en place de ce binôme permet, en plus de réduire le délai d’exécution, d’augmenter la qualité du produit fini.

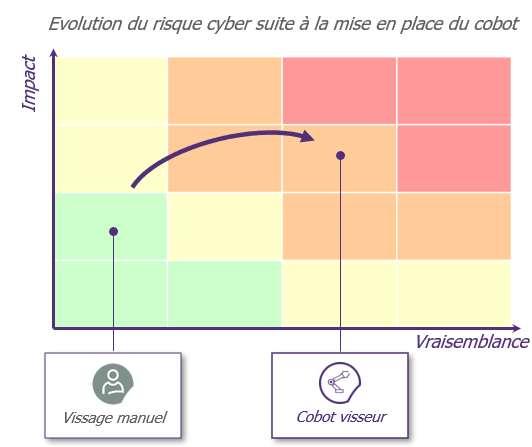

Les cas d’usage liés à l’Industrie 4.0 augmentent le risque cyber pesant sur les processus métiers. Deux raisons à cela : la nécessité de nouvelles interconnexions des systèmes industriels avec l’extérieur et l’augmentation de l’impact potentiel en cas de compromission.

Quels sont les impacts pour la cybersécurité dans toute cette histoire ? Si nous poursuivons avec ce cobot, le vissage, initialement effectué manuellement par un opérateur, est maintenant facilité par l’utilisation du cobot. Le cobot doit être connecté pour recevoir des ordres et être mis à jour.

- L’opération manuelle est remplacée par une opération informatisée maintenant exposée à une cyberattaque

Sur un robot classique, une « cage de sécurité » est présente pour éviter une intrusion d’un opérateur pendant le fonctionnement de la machine-outil. Sur un cobot, comme il y a collaboration avec l’opérateur cette protection n’existe pas. Un impact en cas de contact entre le tournevis du cobot et la main de l’opérateur serait particulièrement grave pour celui-ci !

- L’introduction de nouvelles technologies peut augmenter la gravité d’une attaque cyber

Et cela n’est pas la seule conséquence d’une utilisation non sécurisée d’une telle technologie :

- La modification d’une valeur dans le cobot concernant le couple de vissage peut entrainer un défaut de qualité en cas de mauvais serrage ;

- L’importance plus élevée des opérations assistées implique qu’en cas de défaillance, l’impact sera plus fort sur la production… ce qui va rapidement induire un impact financier.

Résumons de manière un peu simpliste :

La question est maintenant de savoir comment traiter ces risques, sans bloquer les demandes légitimes des opérationnels. Spoiler : non, refuser le projet n’est pas la solution !

Les équipes responsables de la cybersécurité peuvent anticiper les besoins de mise en place de technologies 4.0 par l’établissement de fiches réflexes adaptées

D’un point de vue technique nous pouvons regrouper les avancées liées à l’Industrie 4.0 autour de quelques grandes thématiques : réalité augmentée, objet connecté, fabrication additive… En amont des projets et avec quelques acteurs métiers bien renseignés autour de la table, il est possible d’anticiper les demandes potentielles.

L’objectif pour l’équipe cybersécurité va être alors de dresser le portrait-robot des cas d’usage type, en déduire les risques potentiels et commencer à identifier des mesures de sécurité adaptées pour y répondre. C’est aussi l’occasion de proposer des check-lists « Industrie 4.0 » pour sensibiliser en amont des projets.

Concrètement, voici un exemple de fiche réflexe type appliquée à notre cobot vu précédemment :

En se préparant en amont, les équipes cybersécurité sont plus pertinentes et efficaces lorsqu’un nouveau projet est sur le point de démarrer.

Prêt à se lancer dans un projet « 4.0 » ? C’est l’occasion idéale d’accompagner le métier dans la transformation de son usine en proposant des services de cybersécurité adaptés.

L’avantage des projets « Industrie 4.0 » consiste dans leur capacité à faire évoluer en profondeur les fondations, parfois un peu poussiéreuses, des systèmes et réseaux déjà installés en usine.

Un projet de convoyeur a-t-il besoin d’échanger des informations avec l’extérieur de l’usine ? C’est l’occasion de proposer un serveur d’échange de fichiers sécurisés dans votre DMZ[2] industrielle (en absence de celle-ci, c’est également le bon moment pour y réfléchir…). Un système de réalité augmentée a-t-il besoin d’une connexion sans fil plus stable ? C’est le moment d’engager une réflexion sur le renforcement du contrôle des appareils pouvant s’y connecter…

Au risque de reprendre des évidences ici, l’idéal est d’arriver en amont des projets, par une approche constructive, plutôt qu’à travers une PSSI[3] de 100 pages et des guides de normes et règles techniques non adaptés aux cas d’usages présentés.

Pour l’analyse de risques d’un projet « Industrie 4.0 », la méthode d’analyse de risques EBIOS RM facilite les échanges par le partage de scénarios stratégiques compréhensibles par le métier

Une fois les discussions engagées autour d’un projet concret, il est utile de réaliser une analyse de risques qui servira de support aux discussions. Sa profondeur et sa méthode vont dépendre de la taille et des risques du projet.

Cette analyse va permettre d’affiner les objectifs que l’on souhaite protéger, prendre du recul sur l’écosystème en place et définir des scénarios d’attaques les plus probants.

Voici quelques exemples de scénarios fréquemment retrouvés :

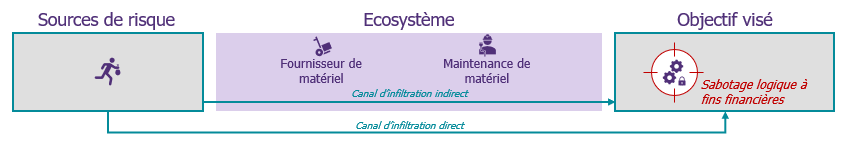

- Le sabotage logique à des fins financières (version longue du scénario Ransomware) : Une attaque ciblée ou non, permettant de rendre les équipements indisponibles en vue d’un gain financier.

- L’arrêt/ralentissement de la production : Sabotage ciblé en vue d’obtenir un avantage concurrentiel, une revanche par idéologie ou juste par défi peut être opéré par un concurrent malveillant, un vengeur, un terroriste, un activiste ou voir même un amateur en quête de frissons. Attention également à ne pas oublier les erreurs de manipulation !

- L’altération de la qualité de la pièce produite: sabotage plutôt sophistiqué et ciblé impactant la qualité des produits pour décrédibiliser l’entreprise ou simplement créer des dégâts.

La conclusion de l’analyse de risques va permettre de définir précisément les mesures de cybersécurité à mettre en place et les risques résiduels associés.

Sortir du modèle tout « château fort », à savoir tout miser sur l’isolement de son SI industriel et la sécurité périmétrique, et proposer des mesures de sécurité adaptées : détection plus fine, chiffrement, MCS[4]… en quelque sorte, c’est le moment de passer aux mesures “4.0”

Nos retours d’expérience montrent que la définition d’un plan d’actions est un travail d’équilibriste dans ces projets « 4.0 ». En effet, en appliquant un modèle de sécurité trop restrictif, à base de zones et conduits type IEC 62443-3-3, nous courrons à l’incompréhension entre les parties prenantes. En effet les solutions métiers ne sont pas toutes compatibles, pas toutes matures et n’ont pas encore intégré les standards que nous aimerions voir appliquer.

Alors que faire ? Une piste pourrait être de proposer des mesures de sécurité adaptées, des mesures « 4.0 » (pour l’environnement industriel en tout cas) mais qui ont déjà fait leurs preuves dans d’autres environnements :

- Pour éviter une propagation d’une menace, renforcer les moyens de détection, surtout les flux en provenance et à destination des SI industriels. C’est le moment d’en profiter pour faire un accostage avec le SOC Groupe si ce n’est pas déjà fait.

- Afin de s’assurer de l’intégrité et la traçabilité des données transmises/reçues, on peut mettre en place du chiffrement et de l’authentification. Vous avez déjà une PKI Groupe ? Pourquoi ne pas réfléchir à l’étendre aux périmètres industriels.

- C’est également le bon moment pour renforcer son processus de MCO / MCS. La solution est connectée avec l’extérieur ? Plus d’excuse pour ne pas installer un antivirus, le mettre à jour, installer les patchs de sécurité de son OS favori, etc. Ce point est à anticiper en amont de l’achat de la solution, plutôt qu’une fois le produit déjà installé !

- Enfin la solution est critique pour le métier ? Un volet cyber résilience doit être anticipé pour pouvoir reconstruire rapidement la solution et repartir en cas d’attaque.

Comme nous venons de le voir, les solutions ne manquent pas, mais nécessitent un accompagnement adapté de la part des équipes cybersécurité et de dépasser les modèles théoriques. Alors, profitons de ces projets « 4.0 » pour faire évoluer nos modèles de cybersécurité industrielle sans apriori !

[1] https://commons.wikimedia.org/wiki/File:Cobot.jpg licence CC : https://creativecommons.org/licenses/by-sa/4.0/deed.en

[2] Zone démilitarisée, ici la zone réseau tampon entre le SI Industriel et le SI de gestion

[3] Politique de Sécurité des Système d’Information

[4] Maintien en Conditions de Sécurité