LeHack est l’une des plus anciennes et des plus reconnues des conventions de cybersécurité en France. Cette année 2025, elle s’est tenue du 26 au 29 juin. Les présentations techniques proposées durant l’événement ont permis d’explorer plusieurs problématiques actuelles du domaine.

Cet article revient sur quatre conférences marquantes, mettant en lumière les techniques d’attaque modernes et les approches de défense associées : la recherche de Synacktiv sur l’analyse des GPO, l’évolution des menaces basées sur DCOM, les techniques émergentes de cache smuggling dans les navigateurs, ainsi que l’intérêt des APTs pour les infrastructures industrielles environnementales critiques.

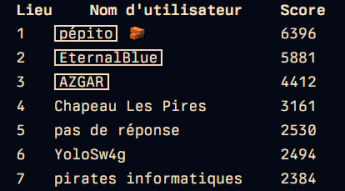

L’événement a également accueilli une compétition CTF du samedi soir au dimanche matin, au cours de laquelle notre équipe YoloSw4g a décroché la 6ᵉ place sur 120 équipes participantes.

Les analyses techniques suivantes mettent en lumière les principaux enseignements de chaque présentation, en soulignant ainsi leurs implications concrètes.

GPO parser (Synacktiv)

Intervenant : Wilfried Bécard

L’équipe de sécurité offensive de Synacktiv a présenté un nouvel outil open source destiné à simplifier une tâche à la fois essentielle et souvent frustrante dans le cadre de compromissions d’Active Directory : l’analyse des Group Policy Objects (GPO).

Les GPO constituent un mécanisme clé utilisé par les organisations pour gérer les configurations sur leurs environnements Windows. Ils permettent d’appliquer des politiques de sécurité, d’exécuter des scripts, d’installer des logiciels, et bien plus, souvent sans que les utilisateurs en aient conscience. Du point de vue d’un attaquant, comprendre la configuration de ces politiques peut fournir des indications précieuses pour l’élévation des privilèges ou la latéralisation. Cependant, l’analyse manuelle des GPO afin d’identifier ces opportunités est chronophage et rarement intuitive.

L’outil développé par Synacktiv va plus loin que les solutions existantes pour le parsing des GPO. Alors que de nombreux outils se concentrent sur les entités pouvant appliquer les politiques (en analysant les ACLs et les objets liés), celui-ci s’intéresse à ce que les politiques font réellement. Il extrait des informations pertinentes telles que les utilisateurs ou groupes ajoutés, les scripts exécutés ou les logiciels déployés sur les machines. Cette vision approfondie permet de détecter des chemins d’attaque plus complexes, souvent invisibles via une simple lecture des ACLs.

L’outil s’intègre également de manière fluide avec BloodHound. En lui fournissant des données GPO enrichies, BloodHound est en mesure d’afficher des scénarios d’élévation de privilèges qui ne seraient pas visibles lors d’une analyse plus basique. Cela permet aux défenseurs, aux red teamers et à toute personne travaillant sur des environnements Active Directory d’avoir une vision plus claire des enchaînements possibles d’actions malveillantes exploitant le comportement des GPO pour accéder à un system ou se déplacer au sein du réseau.

Synacktiv prévoit de publier cet outil prochainement sur leur GitHub. Que votre objectif soit de pentester un domaine ou de le sécuriser, cet outil mérite une attention particulière.

DCOM Turns 20 : retour sur une interface héritée dans le paysage des menaces modernes

Intervenant : Julien Bedel

Architecture DCOM

La conférence « DCOM Turns 20» a proposé une analyse technique des menaces évolutives liées au Component Object Model (COM) et à sa version distribuée (DCOM). Au fil des années, COM est devenu un élément central de l’écosystème Windows, permettant l’interopérabilité entre applications grâce à des identifiants uniques (GUID et ProgID). Cette architecture facilite les interactions entre des programmes écrits dans différents langages (C++, VBS, PowerShell, etc.), mais représente aujourd’hui une surface d’attaque importante, avec plus de 30 000 interfaces accessibles sur un poste de travail sous Windows 11.

Cette richesse fonctionnelle offre aux attaquants diverses possibilités d’accès initial, allant de l’exécution de commandes au téléchargement de fichiers, rendant impossible toute restriction sur les classes COM sans compromettre la stabilité du système.

Les organisations doivent donc s’appuyer sur des mesures compensatoires telles que les politiques AppLocker pour restreindre les chemins exécutables, ainsi que sur des solutions EDR pour détecter les activités suspectes basées sur COM.

Techniques de persistance et de latéralisation

Les attaquants peuvent injecter des clés de registre spécifiques dans HKCU, qui est prioritaire sur HKLM, pour rediriger les appels COM vers des DLL malveillantes. Cette méthode exige une approche avancée : proxifier les fonctions légitimes de la DLL originale et cibler des processus spécifiques (applications Office, navigateurs, clients VPN, solutions EDR) actifs durant la session et en communication régulière avec des réseaux externes. Pour le mouvement latéral, DCOM utilise des AppID pour identifier des groupes de classes COM accessibles à distance.

L’exposition du port 135 (RPC) signale la disponibilité de DCOM, permettant l’usage d’outils comme DcomExec pour exécuter des commandes à distance, notamment via Excel ou d’autres interfaces de la suite Office.

La défense contre ces techniques repose sur la mise en place de pare-feu réseau pour restreindre le trafic RPC, le déploiement de solutions IDS/IPS pour surveiller les communications DCOM suspectes, et une segmentation efficace du réseau afin de limiter les possibilités de pivot pour les attaquants.

Escalade de privilèges et bypass

La conférence a montré que DCOM constitue la base de nombreuses techniques d’élévation de privilèges largement utilisées. Une partie significative de ces exploits est connue sous le nom d’attaques « Potato ». Ces techniques se sont répandues car Microsoft ne les considère pas comme une violation des limites de sécurité, ce qui a permis le développement de nombreuses variantes au fil du temps, malgré quelques correctifs publiés pour des implémentations spécifiques.

La présentation a également illustré comment les interfaces DCOM offrent un panel varié d’outils, permettant aux attaquants d’atteindre divers objectifs via des techniques propres à Windows : des attaques de type relais NTLM contre des utilisateurs RDP, jusqu’aux mécanismes de contournement de l’UAC, mettant en évidence la diversité des vecteurs d’attaque disponibles au sein de l’architecture DCOM de Microsoft.

Pour contrer ces menaces, il est essentiel de mettre en œuvre une stratégie de défense en profondeur, incluant la signature de protocoles, la désactivation de NTLM et l’utilisation de solutions de sécurité telles que les EDR, IDS ou IPS.

Browser Cache Smuggling : le retour du dropper

Intervenant : Aurélien Chalot

La conférence « Browser Cache Smuggling : le retour du dropper » a présenté une approche alternative pour la livraison et l’exécution de malwares dans le cadre d’une mission Red Team. À l’heure où l’analyse des pièces jointes dans les boîtes mail est de plus en plus surveillée par les outils de sécurité, cette technique innovante propose un nouveau vecteur pour déployer une charge utile sur la machine de la victime.

Deux idées clés ont été mises en avant :

- Les navigateurs web mettent en cache certains fichiers pour réduire la consommation de bande passante, ce qui implique que ces fichiers sont téléchargés sur la machine de la victime.

- Des logiciels bien connus tels que Microsoft Teams restent vulnérables au détournement de l’ordre de chargement des DLL (DLL Load Order Hijacking).

L’attaque repose sur la capacité de l’attaquant à inciter la victime à visiter un site web contrôlé sur lequel un objet malveillant est intégré à la page HTML. Comme les navigateurs ne mettent en cache que certains types de fichiers selon leur MIME type, l’attaquant doit forcer le Content-Type du fichier livré à une valeur acceptée par le cache, comme image/jpeg. La charge utile est alors silencieusement enregistrée dans un dossier temporaire sur la machine de la victime qui est accessible en lecture et en écriture par l’utilisateur actuel sur le système.

Une fois le fichier malveillant en place, il faut l’exécuter. La seconde partie de la conférence a démontré comment des logiciels de confiance peuvent être utilisés pour dissimuler du code et du trafic. Une version spécifique de Microsoft Teams a été prise comme exemple : à son lancement, Teams tente de charger plusieurs DLL en suivant l’ordre de recherche défini par Windows. Si certaines DLL sont absentes, Teams finit par chercher dans son propre dossier d’installation qui est également accessible en lecture/écriture par l’utilisateur. L’attaquant peut alors forcer l’utilisateur à déplacer la DLL malveillante depuis le cache du navigateur vers ce dossier, permettant ainsi une exécution discrète via le mécanisme de proxy DLL.

Limites de cette attaque :

- Le dossier de cache peut être scanné par une solution EDR (et pas uniquement Microsoft Defender), ce qui pourrait entraîner la mise en quarantaine du fichier temporaire et lever des alertes.

- Le déplacement du fichier malveillant repose sur l’ingénierie sociale et ne permet pas de compromission sans interaction (0-click).

- Firefox n’est plus le navigateur par défaut dans les entreprises, tandis que Chrome et Edge utilisent des mécanismes de stockage cache plus évolués.

Contremesures proposées :

- Configurer le navigateur pour purger régulièrement les fichiers mis en cache.

- S’assurer que les solutions EDR/antivirus analysent les fichiers temporaires.

- Restreindre la modification du dossier temporaire du navigateur par un utilisateur standard.

Liens vers les articles :

- https://blog.whiteflag.io/blog/browser-cache-smuggling/

- https://blog.whiteflag.io/blog/brower-cache-smuggling-the-return-of-the-dropper/

Quand le dérèglement climatique profite aux APTs

Intervenant : Cybelle Oliveira

Cybelle Oliveira a présenté une conférence sur l’évolution de plusieurs groupes APT observés ces dernières années : la spécialisation d’une douzaine d’entre eux dans une forme de « guerre environnementale ». Ces APTs ciblent désormais des infrastructures industrielles environnementales vitales (stations de traitement de l’eau, réseaux électriques, laboratoires de capture du carbone, etc.), en particulier celles destinées à protéger les populations des effets du dérèglement climatique. D’après les chiffres partagés lors de la conférence, une augmentation de 340 % des activités malveillantes visant ces infrastructures a été constatée entre 2022 et 2025. Dans 89 % de ces attaques, des impacts physiques sur les populations ont été relevés.

Pourquoi délaisser les entreprises privées au profit des infrastructures climatiques ? Une des réponses principales est le dérèglement climatique lui-même. Les attaquants semblent en avoir parfaitement saisi les enjeux et en tirer profit. L’instrumentalisation des températures extrêmes, ainsi que la disponibilité d’infrastructures permettant de gérer leurs effets, deviennent des leviers de chantage puissants, les conséquences pouvant affecter des régions entières. Comment un État réagirait-il si des centaines de milliers de citoyens étaient privés de chauffage en hiver ou de ventilation durant des étés de plus en plus chauds ?

Cette tendance croissante est accentuée par le manque de préparation de ces industries face aux menaces cyber avancées. Il est bien connu que les systèmes d’information industriels ne suivent pas les mêmes cycles de vie que l’IT classique : la nécessité d’assurer la disponibilité induit des retards importants dans les mises à jour, et les équipements sont souvent exploités pendant plus d’une décennie. L’obsolescence des équipements et des protocoles utilisés en environnements OT les rend particulièrement vulnérables. À titre d’exemple, le protocole Modbus ; historiquement utilisé dans l’OT et dépourvu de fonctionnalités de sécurité (authentification, vérification d’intégrité, etc.) ; est encore largement présent sur les réseaux, malgré l’apparition de nouveaux protocoles sécurisés comme OPC-UA. Plus inquiétant encore, des milliers de ports Modbus sont exposés sur Internet, constituant des points d’entrée directs dans les réseaux industriels. Cela reflète l’absence d’inventaire et de cartographie des infrastructures climatiques critiques, empêchant les Blue Teams d’identifier efficacement les surfaces d’attaque et de les sécuriser.

En conclusion, le dérèglement climatique et ses effets doivent désormais être intégrés aux travaux de Cyber Threat Intelligence pour mieux anticiper les périodes à risque et les menaces émergentes, puisque les attaquants orientent déjà leurs actions selon ces critères. Accompagner les industriels dans la sécurisation des infrastructures climatiques devient donc une priorité pour protéger les populations et soutenir l’action climatique à l’échelle mondiale.