Il est temps d’entamer la seconde partie de notre investigation Zimbra. Si vous n’avez pas encore lu la première partie, il est vivement recommandé de de commencer ICI avant de poursuivre.

Dans cette nouvelle partie, nous partirons du principe qu’un attaquant est parvenu à compromettre un compte Zimbra et que nous avons déjà identifié son point d’entrée (accès initial). Nous allons désormais analyser comment exploiter les journaux Zimbra pour identifier les actions malveillantes que l’attaquant aurait pu réaliser à partir de ses accès. Nous verrons ensuite quelles mesures de remédiation mettre en place pour prévenir ce type d’incident et y répondre efficacement.

Installez-vous confortablement (et assurez-vous que votre café est encore chaud) : entrons sans plus attendre dans le vif du sujet !

Investiguer dans un environnement Zimbra

Maintenant que l’infrastructure et les journaux Zimbra n’ont plus de secrets pour vous, c’est le moment de passer au concret.

Imaginez que vous êtes un analyste forensique, arrivé en avance de bon matin, quand soudain : le téléphone sonne. On vous appelle car plusieurs utilisateurs signalent que des courriels qu’ils n’auraient pas envoyés apparaissent dans leur dossier «Envoyés».

C’est la panique générale ! Les utilisateurs n’osent plus se connecter à leur boîte mail et certains administrateurs commencent à se demander si l’infrastructure Zimbra elle-même ne serait pas compromise.

Puisque vous maîtrisez Zimbra comme personne, c’est naturellement vers vous que l’équipe se tourne pour élucider cet incident !

En tant qu’analyste forensique, beaucoup de questions vous viennent à l’esprit :

- Est-ce que les comptes ont réellement été compromis ? Si oui, comment et depuis quand ?

- Combien d’utilisateurs sont affectés ?

- Quel est l’objectif de l’attaquant et quelles actions malveillantes ont été menées depuis ces comptes ?

- Le serveur de messagerie ou d’autres composants Zimbra ont-ils été compromis ?

- Et, surtout : ai-je le temps de prendre un café ☕️ avant que la chasse aux informations ne commence ?

Afin de vous aider dans vos investigations, nous allons voir ensemble comment apporter des éléments de réponses via l’analyse des journaux Zimbra. Mais avant cela, voici un ensemble de conseils pour vous aider dans vos investigations

Lors d’une réponse à incidents, il est facile de se sentir submergé par la quantité de journaux et d’événements à analyser. Il est donc important de garder un fil conducteur. Quelques réflexes simples permettent de ne pas perdre le cap :

- Confirmer : Vérifier les informations ayant mené à l’incident. Avant d’avancer dans les investigations, il faut s’assurer de la véracité de l’élément déclencheur. Cette base indéniable servira de pilier pour l’ensemble de l’investigation.

- Corréler : recouper les adresses IP et domaines suspectes avec d’autres sources (proxy, VPN, EDR, bases antivirales en ligne). Cela permet d’obtenir des informations complémentaires en relation avec l’indicateur identifié.

- Pivoter : exploiter les informations collectées pour élargir l’analyse. Un attaquant peut par exemple réutiliser la même adresse IP ou le même user-agent pour cibler plusieurs comptes. À l’inverse, un compte compromis peut être utilisé depuis des adresses IP ou des user-agents différents. Pivoter permet de révéler d’autres indicateurs permettant d’identifier l’attaquant.

- Comparer les motifs : même sans accéder directement au contenu des courriels ou des pièces jointes, certains éléments peuvent révéler des similitudes (taille, nom de fichier identique, séquence d’actions répétée après la compromission d’un compte). Cette approche d’analyse comportementale peut aider à identifier plusieurs utilisateurs compromis par un même attaquant. Ces hypothèses doivent être formulées et manipulées avec prudence mais elles peuvent s’avérer intéressantes pour confirmer une intuition.

- Assurer la conservation des journaux : Cela peut sembler évident, mais dès la détection de l’incident, il est important de sécuriser la conservation des journaux. Cela passe par la collecte immédiate des logs sur l’ensemble de l’infrastructure Zimbra mais aussi par l’allongement de la période rétention pour éviter toute suppression automatique. Car soyons honnêtes : les logs qui disparaissent pile au moment où l’équipe forensique arrive, c’est malheureusement un grand classique… et une mésaventure dont vous vous passerez bien.

Même si ces conseils ne sont pas exhaustifs, ils offrent une bonne base pour réaliser une analyse à la fois rapide et complète.

Activité post compromission

Analyse des actions utilisateur

Quelle maîtrise ! Vous avez réussi à remonter jusqu’au point d’entrée initial emprunté par l’attaquant pour compromettre les comptes utilisateurs. Vous avez identifié les adresses IP malveillantes, repéré l’User-Agent utilisé, et même débusqué d’autres comptes compromis grâce à ces informations. Bref, du travail propre et efficace. Impressionnant !

Mais…. nous n’avons pas encore répondu une question cruciale : « Quel était l’objectif de l’attaquant et quelles actions a-t-il menées depuis les comptes compromis ? »

Pour le découvrir, il va maintenant falloir analyser l’activité de l’attaquant à l’intérieur de l’infrastructure Zimbra. Une fois authentifié, un attaquant peut en effet :

- Lancer une campagne de phishing interne ou externe

- Envoyer des messages visant à pousser un collègue, partenaire ou client à l’action (fraude au président, demande urgente fictive, etc.)

- Exfiltrer des données sensibles depuis les boîtes mail

Dans cette section, nous examinerons quelques exemples d’activités suspectes qui peuvent être identifiées à partir des journaux Zimbra.

Envoi d’un grand nombre de courriels sur une courte période

Vous souhaitez déterminer si des comptes compromis ont été utilisés pour mener d’autres tentatives de phishing en envoyant des e-mails en masse à des destinataires internes ou externes. Malheureusement, Zimbra ne propose pas d’événement natif vous permettant de récupérer directement cette information. Cependant, une petite commande grep vous permettra de parvenir à vos fins.

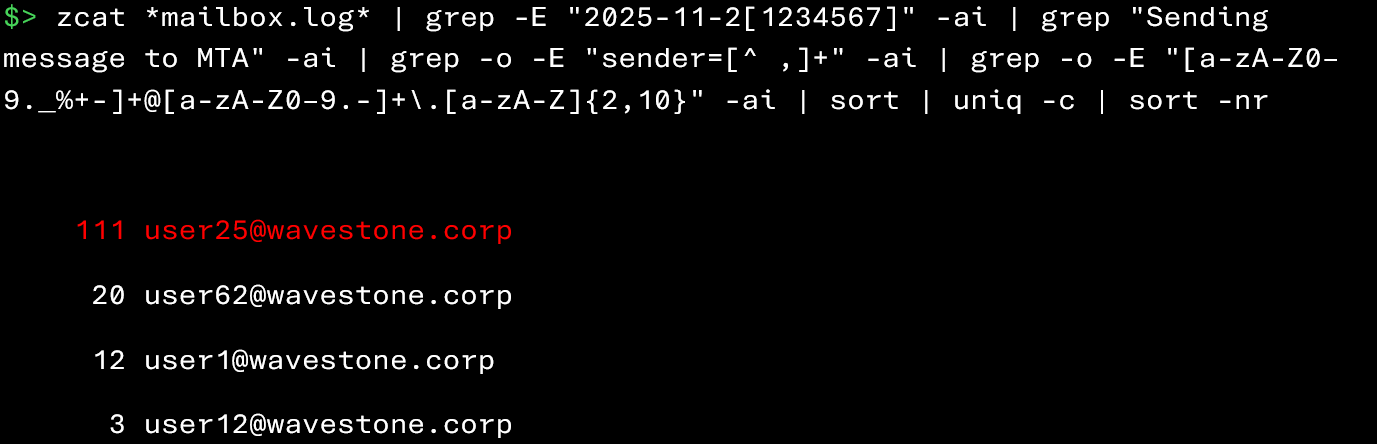

La commande ci-dessous permet d’extraire le nombre de messages envoyés par chaque utilisateur sur une période précise (ici du 21 au 27 novembre 2025) :

Dans cet exemple, user25@wavestone.corp se démarque clairement avec un volume d’envoi largement supérieur à la normale. Un volume anormalement élevé de courriels émis par une boîte aux lettres sur une période courte constitue une activité suspecte.

Dans un usage légitime, les envois massifs de courriels restent relativement rares et sont généralement associés à des adresses génériques ou à des systèmes de communication interne (ex. newsletters, annonces RH). Lorsqu’un compte utilisateur classique présente ce type de comportement, il est important :

- D’identifier si c’est une activité normale et récurrente de l’utilisateur

- De vérifier la plage horaire, l’adresse IP et l’user-agent d’émission

- De vérifier si des pièces jointes suspectes ont été associées aux envois

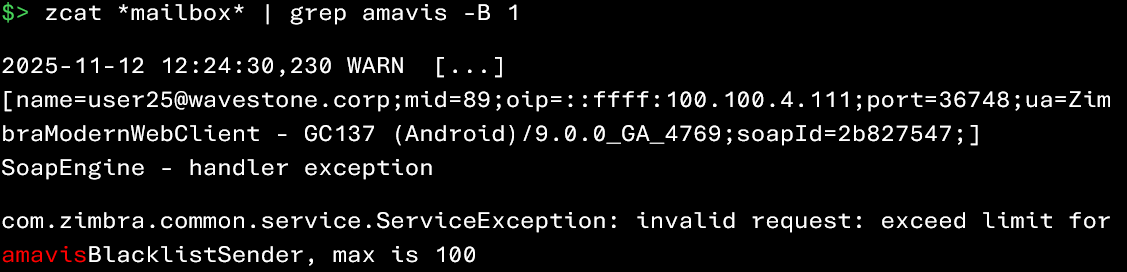

Un envoi massif de courriels peut entraîner le déclenchement de mécanismes de protection intégrés à Zimbra, notamment les règles de quota. Ces seuils ont pour but de limiter le volume de messages émis par un compte sur une période donnée afin de prévenir l’abus, le spam ou les campagnes de phishing.

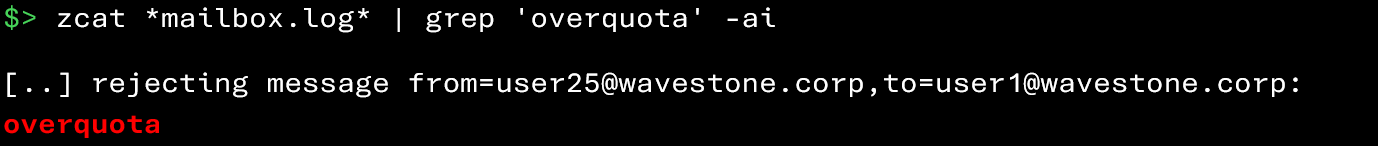

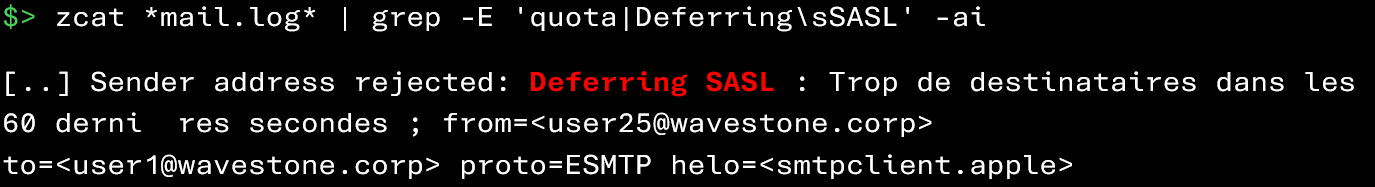

Les deux commandes ci-dessous vous permettent de récupérer les événements liés aux dépassements de quota :

L’apparition de messages d’erreur liés au dépassement de quota constitue un signal à ne pas ignorer, car :

- Soit l’utilisateur légitime a dépassé accidentellement un quota

- Soit le compte est utilisé de manière frauduleuse pour effectuer des envois massifs

Cet indicateur pouvant générer un grand nombre de faux positifs, il est recommandé de le corréler avec d’autres éléments afin d’en tirer des conclusions.

Envoi d’un courriel à un grand nombre de destinataires

Pour éviter de déclencher une alerte de dépassement de quota, un attaquant averti peut adopter une stratégie plus « subtile ». Plutôt que d’envoyer des dizaines de courriels individuels (méthode bruyante), il peut choisir d’envoyer un unique message adressé à une longue liste de destinataires. Une manière d’optimiser son phishing.

Heureusement pour vous, les journaux Zimbra permettent d’identifier le nombre de destinataires associés à chaque envoi, ce qui rend ce type de manœuvre détectable sans trop d’efforts.

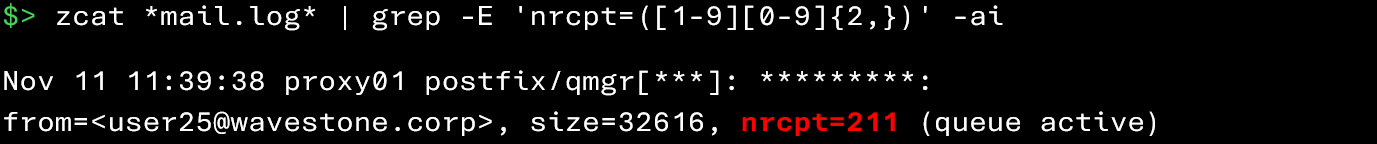

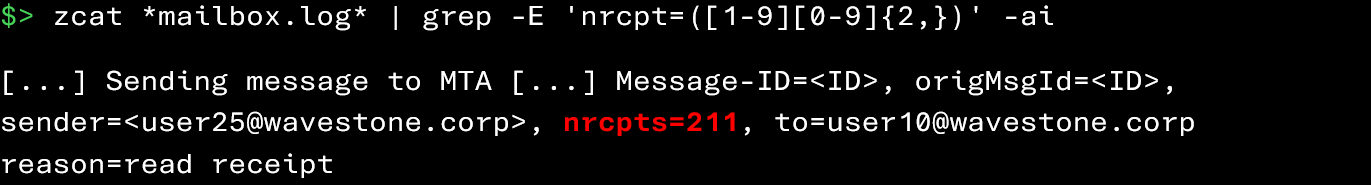

Les commandes ci-dessous permettent d’identifier les e-mails envoyés à un grand nombre de destinataires :

Ici vous pouvez observer que l’utilisateur user25@wavestone.corp a envoyé un mail à 211 destinataires. Ce type de comportement est plutôt suspect.

En pratique, il est rare qu’une adresse électronique personnelle envoie des messages à plusieurs dizaines de destinataires simultanément. Ce comportement est davantage associé à des boîtes aux lettres partagées ou les adresses génériques (ex. communication interne, service RH, annonces institutionnelles). Lorsqu’un compte utilisateur classique présente ce type de comportement, il est important :

- D’identifier les pratiques de communication habituelles dans l’organisation

- D’identifier si c’est une activité normale et récurrente de l’utilisateur

- De vérifier la plage horaire, l’adresse IP et l’user-agent d’émission

- De vérifier si des pièces jointes suspectes ont été associées aux envois

Afin de gagner du temps, il est également possible de valider directement auprès de l’utilisateur si l’envoi du courriel était légitime.

L’exemple présenté ici permet d’identifier les mails comptant plus de 100 destinataires. Toutefois, selon ce que vous considérez comme un volume légitime et en fonction de la période couverte par les journaux analysés, ce seuil doit être adapté au contexte de votre recherche.

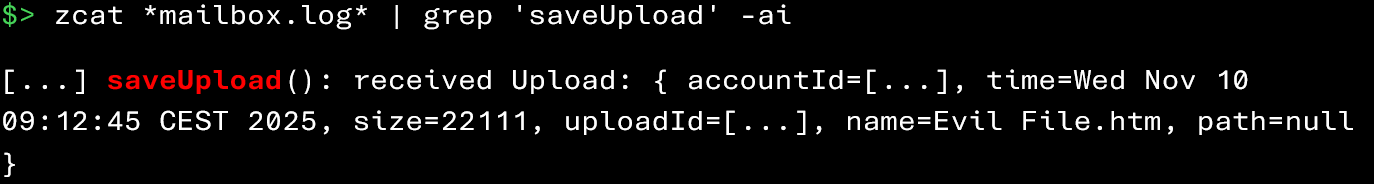

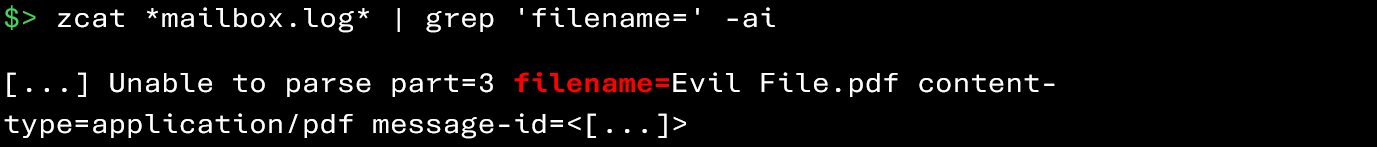

Téléversement de pièces jointes suspectes

Contrairement à la réception, le téléversement de pièces jointes suspectes et mieux journalisé par Zimbra. Chaque fois qu’un utilisateur joint un fichier à un nouveau courriel, Zimbra note soigneusement l’opération dans ses journaux.

Grâce aux commandes ci-dessous, vous pouvez retrouver les pièces jointes attachées aux courriels par un éventuel utilisateur compromis :

De la même manière que pour la réception de pièces jointes malveillantes, vous pourrez notamment rechercher dans les journaux :

- le téléversement de pièces jointes aux extensions suspectes (ex. .htm, .html, .exe, .js, .arj, .iso, .bat, .ps1, ou encore des documents Office/PDF contenant des macros)

- les fichiers déjà observés en amont lors des premières phases de l’incident (par exemple un document téléchargé par le patient zéro)

- à corréler les activités de téléversement avec les adresses IP sources malveillantes ou les comptes identifiés comme compromis.

Cette liste n’étant pas exhaustive, il peut être pertinent de rechercher tout type de fichier qui vous semble adapté au contexte de votre investigation.

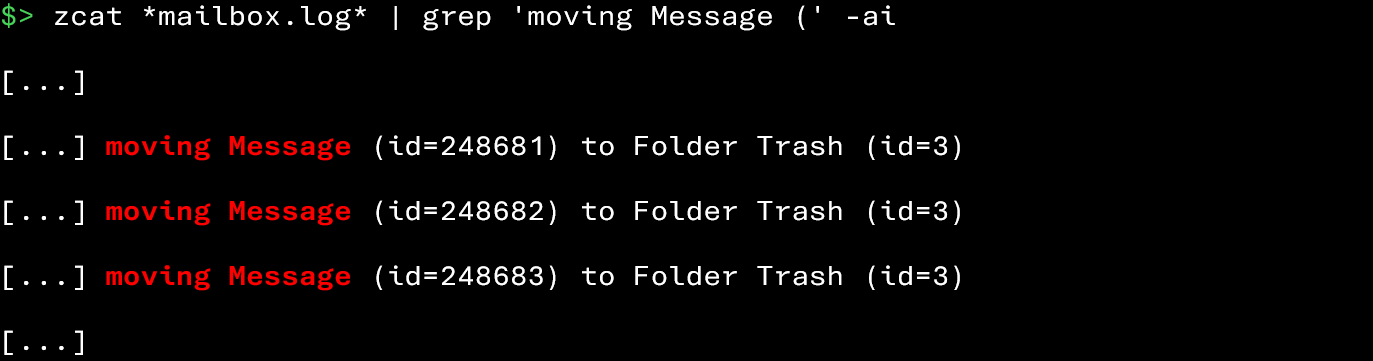

Suppression des traces

A présent que vous avez une bonne image de ce que l’attaquant a fait avec les comptes compromis. Vous êtes déçus car vous n’arrivez pas à retrouver les mails en question. Vous suspectez que l’attaquant a effacé ses traces. Mais comment le vérifier ?

En effet après avoir envoyés des mails malveillant un attaquant averti peut tenter de dissimuler les traces auprès de l’utilisateur légitime de la boîte mail en supprimant les mails envoyés ou reçus en retour.

Heureusement ces commandes permettront d’identifier les suppressions de mails effectuées dans Zimbra :

Dans un usage légitime, il n’est pas rare qu’un utilisateur supprime plusieurs courriels (ex. nettoyage de boîte de réception, gestion de newsletters). Cependant, la situation devient anormale lorsque la suppression intervient :

- Immédiatement après un envoi massif de mails

- Qu’elle cible spécifiquement les derniers messages envoyés

Dans votre investigation, il faut garder en tête qu’un attaquant pourra également chercher à supprimer :

- Les accusés de réception générés par ses envois

- Les réponses automatiques (out-of-office, NDR) qui pourraient alerter la victime

Il est donc important de ne pas négliger les suppressions et de le corréler avec d’autres indicateurs (authentifications suspectes, envoi massif, dépassement de quota, connexions depuis des IP malveillante) afin d’évaluer la légitimité de ces dernières.

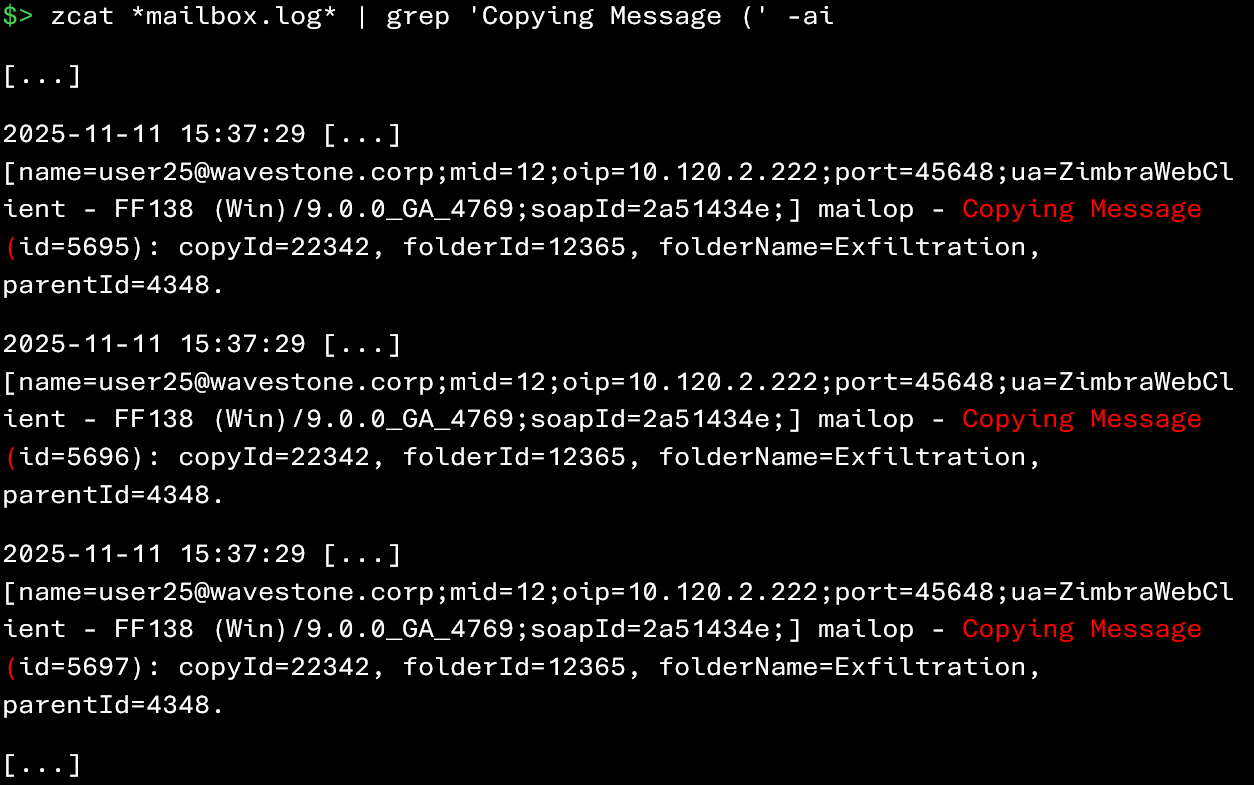

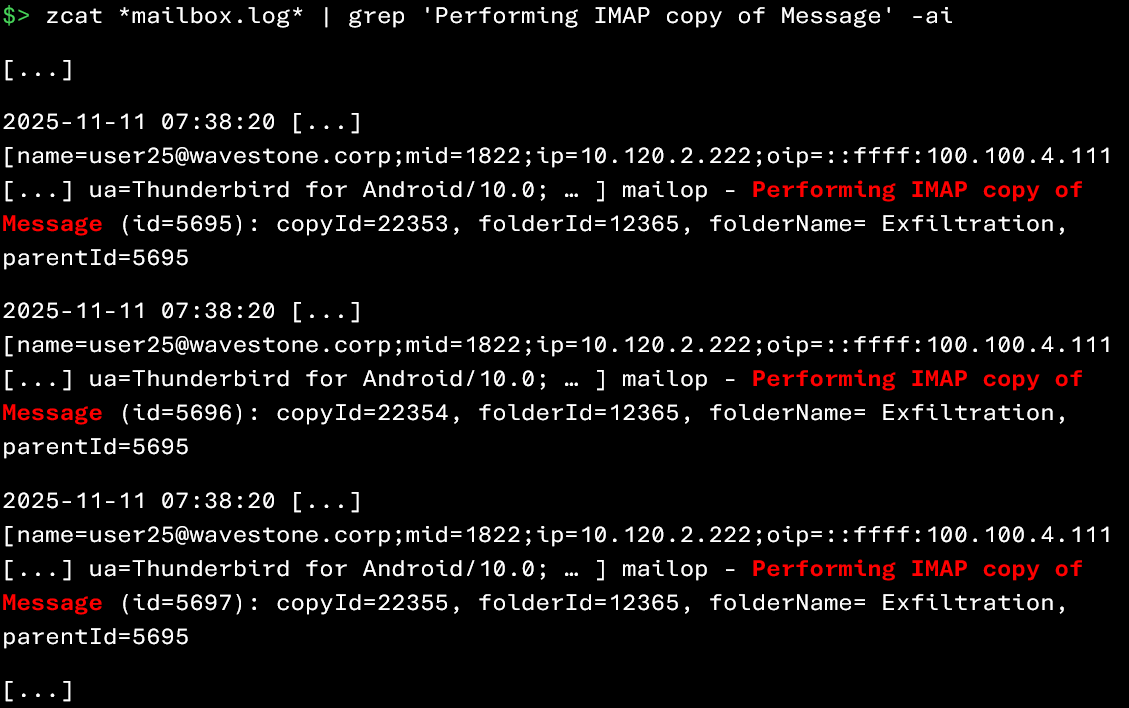

Exfiltration de données

Une question vous taraude encore… parmi les comptes compromis, certains appartenaient à des utilisateurs manipulant des données sensibles pour l’entreprise. Vous souhaitez donc déterminer si l’attaquant a tenté d’exfiltrer certains messages auxquels il a eu accès.

Malheureusement pour vous, Zimbra ne journalise pas le téléchargement direct des mails. Après tout, la récupération via IMAP ou SMTP, consiste en réalité à un “téléchargement” du serveur vers le client mail. Il est donc difficile différencier un tranfert classique d’un téléchargement. Et du côté des logs Nginx (qui exposent le Webmail), même constat, impossible d’identifier précisément qu’un mail a été téléchargé.

En guise de maigre compensation, Zimbra journalise certaines opérations internes, notamment les actions de copie réalisées dans la boîte mail. Un attaquant pourrait, par exemple, créer un dossier pour stocker des mails sensibles avant extraction.

La commande suivante permet notamment de repérer une copie massive de messages dans un dossier (ici nommé « Exfiltration ») depuis le client Web :

La commande suivante permet notamment de repérer une copie massive de messages dans un dossier depuis un client lourd IMAP :

Bien qu’il existe des cas légitimes (ex : sauvegarde manuelle par l’utilisateur), ce type d’activité doit attirer l’attention, surtout lorsqu’il est corrélé avec :

- Des connexions depuis des adresses IP inhabituelles

- Des authentifications suspectes

- Des envois massifs de mails

Mais comme vous pouvez le constater, il est très difficile d’infirmer une exfiltration. Il faut donc considérer que, si une boîte est compromise, l’attaquant a potentiellement eu la possibilité de télécharger l’ensemble des courriels de l’utilisateur concerné.

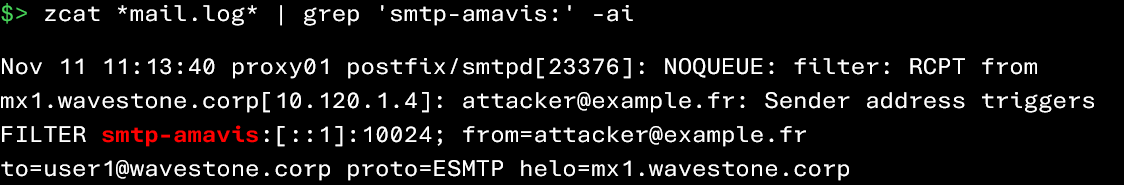

Détection des solutions antivirus et antispam

On ne l’a pas trop abordé jusqu’à maintenant, mais il faut savoir que Zimbra intègre nativement Amavis, un composant « central » qui orchestre différents moteurs de sécurité. Ces moteurs permettent d’identifier des fichiers suspects, des campagnes de phishing ou encore des envois massifs de spam. Il est donc intéressant d’exploiter ces mécanismes de détection dans le cadre de l’analyse des activités d’un attaquant.

Durant vos investigations, l’examen des messages générés par Amavis permet notamment de mettre en évidence :

- Les messages bloqués avant qu’ils n’atteignent la boîte aux lettres de l’utilisateur (ex. tentatives de spoofing)

- Les pièces jointes malveillantes détectées et placées en quarantaine,

- Le non-respect de certaines politiques de sécurité définies sur la plateforme.

Amavis

Il est possible de récupérer certains événements générés par Amavis avec les commandes suivantes :

Les événements générés par Amavis étant nombreux, il peut être judicieux de concentrer vos recherches sur les détections liées au spam et au phishing. À noter que l’identification des messages de phishing a déjà été abordée dans une section précédente de cet article (« Compromission du compte par attaque de phishing »).

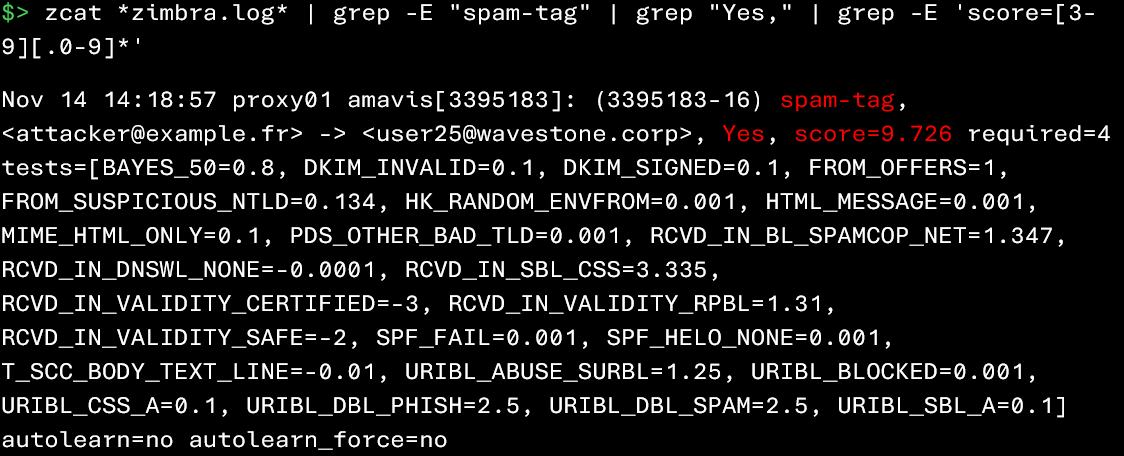

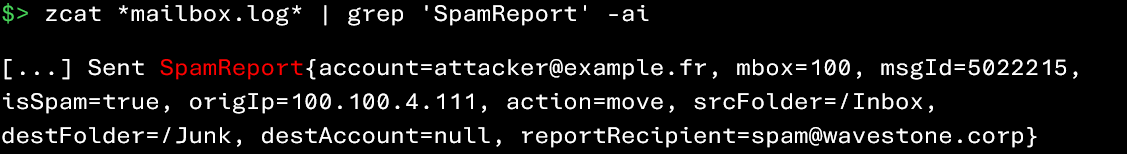

Spams entrants

Il peut être pertinent d’identifier les messages ayant généré des détections de spams entrants. Lorsqu’un message est classé comme spam, Zimbra génère des traces qui indiquent la raison de cette catégorisation.

Ces événements peuvent contenir plusieurs informations intéressantes :

- Le compte concerné,

- L’identifiant unique du message dans la boîte aux lettres,

- L’adresse IP d’origine du mail,

- Additionnellement dans le cas d’un SpamReport :

- Le résultat de l’analyse (champ isSpam),

- L’action appliquée (par exemple : déplacement du dossier Inbox vers Junk),

- Et parfois le destinataire du rapport utilisé pour l’apprentissage ou le signalement (par ex. une adresse dédiée spam@wavestone.corp).

La commande suivante peut vous aider à identifier les événements liés au traitement des spams entrants :

Les détections de spam générant de nombreux faux positifs, il peut être pertinent de réduire au maximum le périmètre de recherche (par exemple en ciblant une période précise ou un ensemble d’utilisateurs spécifiques).

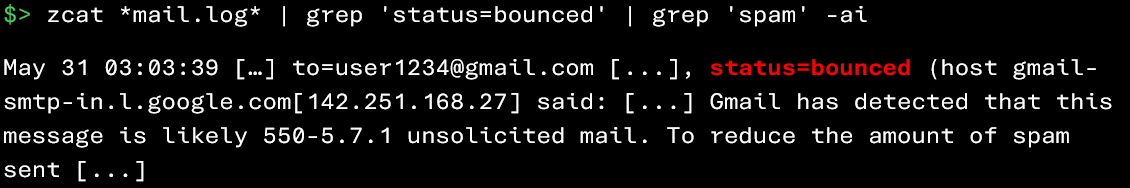

Spams sortants

Le mal ne vient pas toujours de l’extérieur. Certains mails malveillants envoyés depuis des comptes internes compromis vers des destinataires externes peuvent laisser des traces très intéressantes dans les journaux Zimbra. En effet, si le message envoyé par le compte compromis est bloqué par la solution antispam du serveur mail destinataire, ce dernier renverra une notification d’erreur au serveur Zimbra pour signaler le refus.

Analyser ces messages de non-livraison (NDR) peut alors vous mettre la puce à l’oreille :

cela peut révéler qu’un utilisateur est compromis… ou qu’un compte a été utilisé pour tenter d’envoyer des courriels malveillants.

Il est possible d’extraire ces rejets de mails grâce à la commande suivante :

Les spams sortants sont généralement peu nombreux. Toutefois, leur analyse ne devient réellement utile qu’en cas de tentative de latéralisation de l’attaquant vers des comptes mail externes.

Mesures de remédiations

Vous avez mené votre investigation tambour battant : utilisateurs compromis identifiés, adresses IP malveillantes répertoriées, activités suspectes décortiquées… bref, vous avez déroulé le fil de l’attaque avec une précision chirurgicale. Il est maintenant temps de passer à l’étape suivante : la remédiation.

Celle-ci vise avant tout à supprimer les accès de l’attaquant à l’infrastructure, à mettre en place des mécanismes de détection capables de prévenir de nouvelles tentatives de compromission et à renforcer la sensibilisation des utilisateurs afin de limiter l’impact des campagnes de phishing en cours et à venir.

Via la collecte les différents indicateurs liés à la campagne de phishing (comptes compromis ou suspectés de l’être, adresses e-mail, adresses IP et domaines malveillants, etc.), il est recommandé de mettre en œuvre une série d’actions correctives et préventives (non exhaustives):

- Réinitialiser les mots de passe des comptes suspects : Pour tout utilisateur compromis ou suspecté de l’avoir été, une réinitialisation du mot de passe est nécessaire.

- Bloquer les domaines, adresses IP et adresses électroniques malveillantes : Les éléments d’infrastructure utilisés par l’attaquant (domaines, IPs, expéditeurs) doivent être bloqués via les solutions réseaux disponibles (proxy, pare-feu, filtres mail) dès leur détection. Cela limitera les risques de propagation.

- Effectuer un scan antivirus/EDR sur les postes des utilisateurs compromis : Les postes de travail des utilisateurs compromis doivent faire l’objet d’une analyse antivirus ou EDR afin de :

- Détecter et supprimer tout fichier malveillant éventuel

- Vérifier que les fichiers liés au phishing ne sont plus présents sur le poste

- Renforcer la sensibilisation des utilisateurs : Une communication sur les campagnes de phishing en cours doit être adressée aux utilisateurs afin de prévenir de nouvelles compromissions. Des campagnes régulières de sensibilisation au phishing sont fortement conseillées, en particulier à destination des utilisateurs ayant été compromis.

- Mettre en place l’authentification multifacteur (MFA) pour l’accès aux mails Zimbra : La mise en œuvre d’un second facteur d’authentification est fortement recommandée pour sécuriser l’accès aux boîtes mail. Une telle mesure peut être perçu comme contraignant, l’usage d’un SSO (Single Sign-On) avec MFA unique permet de limiter cette friction tout en renforçant la sécurité globale des authentifications.

- Déployer une solution spécialisée de filtrage et de détection de phishing : il est recommandé de mettre en place une solution spécialisée dans la détection d’activités malveillantes dans les environnements de messagerie. La solution mise en place doit permettre d’identifier :

- Les connexions depuis des IPs inhabituelles

- Les tentatives de bruteforce sur les comptes utilisateurs

- L’envoi massif de mails à de nombreux destinataires

- L’usage de pièces jointes ou de liens suspects vers des domaines non fiables

- Les campagnes de phishing actives (identifiées par un service CTI par exemple)

- Assurer la conservation des journaux Zimbra : Il est important de sécuriser la collecte et la conservation des journaux. Pour cela, il est recommandé de centraliser les logs de l’ensemble de l’infrastructure Zimbra sur un serveur externe à cette infrastructure. Cette approche garantit que, même en cas de compromission, de modification ou de chiffrement des serveurs Zimbra, les journaux restent intacts et consultables, permettant ainsi de mener des investigations forensiques fiables.

Bien que non exhaustives, ces mesures de remédiation vous permettront de restaurer la confiance dans votre infrastructure Zimbra et dans les comptes utilisateurs. Il sera toutefois nécessaire de maintenir un effort continu de surveillance et d’amélioration de la posture de sécurité afin de s’adapter aux menaces futures.

Au terme de cette petite enquête, une chose est sûre : si l’attaquant lui peut faire le choix de la facilité, l’analyste forensique, lui, n’a pas cette chance. Entre les journaux éparpillés (ou parfois manquants), les témoignages discordants des utilisateurs ou encore le manque de visibilité sur certains événements Zimbra : mener l’investigation revient parfois à résoudre un Rubik’s Cube… dans le noir… avec des moufles.

Mais avec une bonne méthodologie et quelques réflexes, Zimbra vous révèlera bien plus d’informations qu’on ne pourrait le croire au premier abord. Ses journaux constituent une véritable mine d’or, à condition de ne pas s’y perdre.

In fine, cet article n’a pas la prétention de transformer chaque lecteur en maître Jedi du forensique Zimbra… mais s’il peut vous éviter de passer deux jours à tenter de décoder les journaux Zimbra ou à chercher où dénicher la bonne information, alors l’objectif est atteint !

Et comme on le dit assez souvent, dans la cybersécurité comme ailleurs, mieux vaut prévenir que guérir. Alors durcissez votre infrastructure Zimbra, sauvegardez vos journaux, sensibilisez vos utilisateurs… et surtout, ne négligez pas la réserve de café !

Références

- https://wiki.zimbra.com/wiki/Log_Files

- https://wiki.zimbra.com/wiki/Troubleshooting_Course_Content_Rough_Drafts-Zimbra_Architecture_Component_Overview

- https://wiki.zimbra.com/wiki/Trouble_Shooting_Spam_Score_Changes