L’OT, moins exposé mais plus vulnérable

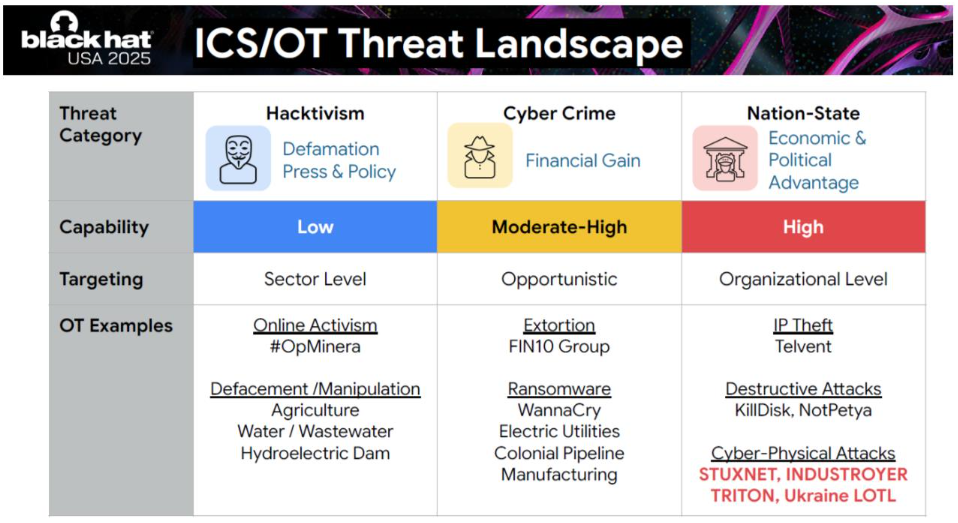

L’OT, bien que globalement moins touché que l’IT, n’est pas exempt de cybermenaces. Voici une vue simplifiée de ces principales menaces :

- Hacktivisme : Les tensions géopolitiques accrues en 2025 ont entraîné des attaques de faible intensité par des groupes comme CyberArmyofRussia_Reborn et CyberAv3ngers.

- Cybercriminalité / Ransomware : Une augmentation de 87 % des attaques par ransomware dans les groupes industriels a été constatées en 2025 d’après les chiffres de Dragos dans son rapport annuel.

- Menaces étatiques : On note les campagnes récentes telles que Voltzite (vol d’informations OT) ou IOControl.

Ce panorama des menaces a notamment été dépeint par Chris Sistrunk, ICS/OT Technical Leader chez Mandiant, Google Cloud Security, lors de la Black Hat 2025 :

Face à l’augmentation des menaces ciblant les environnements OT, leur surveillance continue est devenue essentielle. Les systèmes d’information industriels doivent être étroitement surveillés, et nous savons que nos clients y travaillent activement. Mais une question demeure : comment mesurer l’efficacité de la détection en environnement industriel, et surtout, comment l’améliorer ?

Comment mesurer et améliorer l’efficacité de la détection en environnement industriel ?

Pour répondre à cette question, nous avons élaboré une méthodologie visant à évaluer les capacités de détection au sein des SOC industriels.

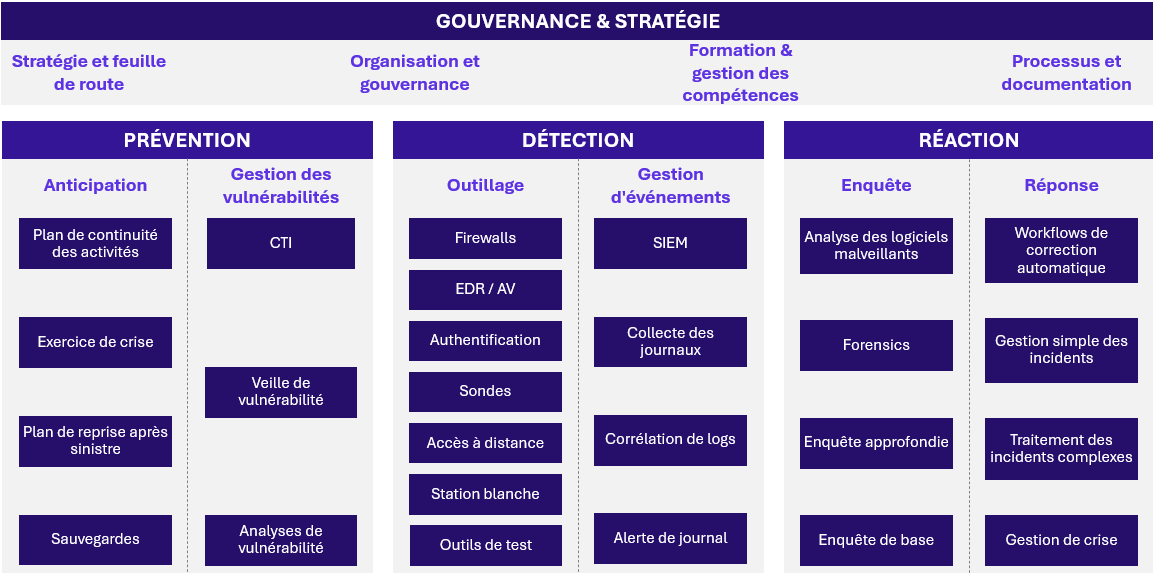

Cette évaluation s’articule autour des activités clés d’un SOC, réparties en quatre grands piliers : gouvernance & stratégie, prévention, détection et réponse.

En nous appuyant sur cette méthode, nous avons évalué une quinzaine de clients industriels afin de mieux comprendre leur niveau de maturité. Dans cet article, nous partageons les principales tendances qui en ont émergé, en nous concentrant spécifiquement sur les questions liées à la détection.

Deux articles complémentaires seront publiés : l’un dédié à l’efficacité des différentes stratégies et solutions de détection, et l’autre aux méthodes de test des capacités de détection dans des environnements industriels à l’aide d’exercices de purple teaming et des modules dédiés que nous avons développés.

Gouvernance et Stratégie

La première question sur laquelle nous nous sommes concentrés était de savoir si la supervision des sites et environnements industriels est assurée par une équipe dédiée utilisant des outils spécifiques ou si, au contraire, elle est intégrée dans une approche d’un SOC unique et centralisé.

Les réponses sont unanimes :

Ces chiffres peuvent s’expliquer par plusieurs facteurs. L’une des principales raisons est l’optimisation financière. Maintenir deux équipes distinctes aux compétences et rôles similaires : gestion des alertes, configuration des outils … représente un coût important.

Cependant, un SOC unifié implique généralement une extension du périmètre de son SOC IT pour inclure l’OT, sans pour autant garantir la présence d’outils ou d’expertises spécifiques à l’OT, et donc de véritables capacités de détection pour couvrir les environnements industriels.

Même si cette approche ne garantit pas une détection et une réponse efficace sur l’ensemble du périmètre industriel, un SOC unifié peut tout de même gérer efficacement les incidents OT, à condition de :

Assurer supervision de bout en bout

En examinant de plus près le paysage simplifié des menaces, on constate que les cyberattaques ne sont pas forcément spécifiques à l’IT ou à l’OT (hacktivisme, ransomware …).

Les ransomwares par exemple, qui représentent toujours aujourd’hui la principale menace, ne se limitent pas à un environnement industriel ou bureautique. Ils se propagent souvent à travers les deux, rendant indispensable le suivi des alertes de bout en bout.

Ainsi, unifier les équipes et les outils de détection fait sens, puisque les attaques ne se limitent pas à l’IT ou OT.

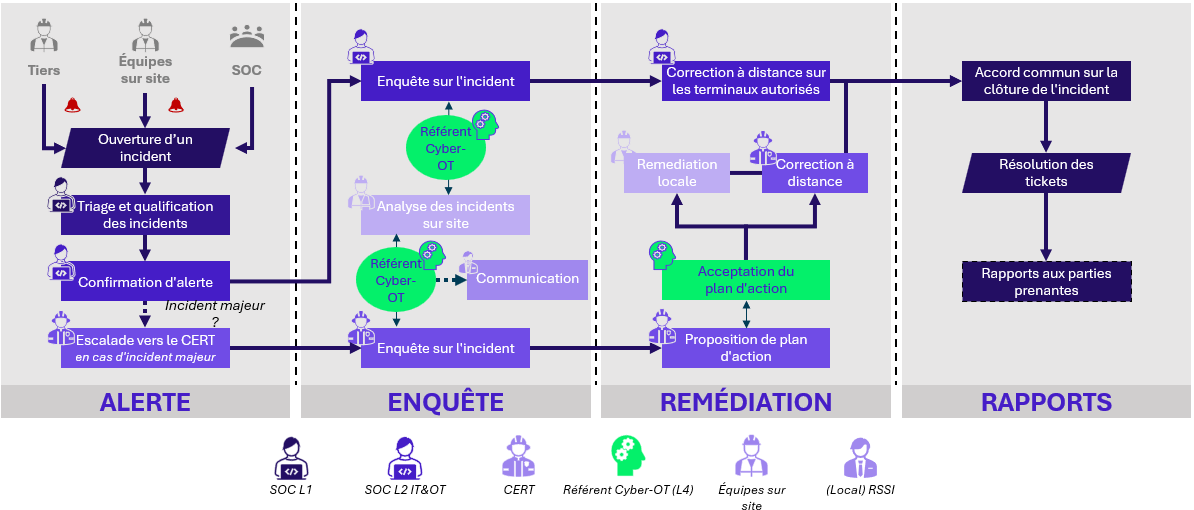

Faire le lien avec les sites industriels

En cas d’incident cyber, le temps de réponse et le partage d’informations est essentiel. Comme la plupart des équipes de sécurité sont centralisées en un seul lieu, il est nécessaire d’établir un lien, au travers d’un relais cyber local, entre ces équipes centrales et les sites industriels locaux dans le processus de gestion des incidents cyber :

- Ce relais connaît bien les sites industriels, leurs caractéristiques, contexte opérationnel et modes de fonctionnement.

- Il maintient également un contact direct sur site pour recueillir rapidement les informations nécessaires au triage, ou à l’investigation.

- De plus, dans les organisations globales, disposer de ressources situées dans les bons fuseaux horaires et capables de communiquer dans la langue locale est indispensable, en particulier dans le monde industriel.

Appelés dans le schéma ci-dessous des « référents Cyber-OT », ces relais jouent un rôle actif dans le processus de résolution des incidents, en particulier durant les phases d’investigation et de remédiation :

En conclusion, bien que ces SOC unifiés couvrant à la fois les périmètres IT et l’OT résultent généralement d’un besoin d’optimisation des coûts, ce modèle fait sens dans la mesure où de nombreuses menaces concernent les deux environnements. Toutefois, il ne faut pas considérer un SOC unifié comme une simple extension du périmètre à couvrir : des relais OT dédiés et une expertise spécifique sont indispensables pour adresser efficacement les environnements industriels.

Outillage et solution de détection

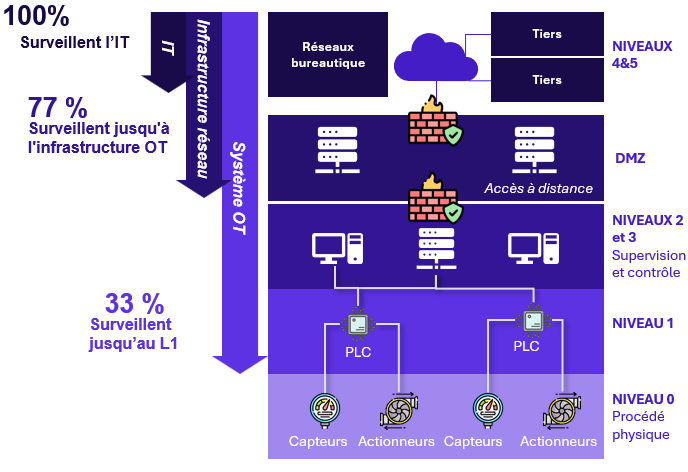

En ce qui concerne les solutions de détection, nous avons constaté que 100 % de nos clients disposent d’outils de détection déployés côté IT. Cependant, seulement un tiers étend la supervision jusqu’aux couches inférieures de l’environnement industriel.

Nous nous concentrerons par la suite sur les solutions les plus populaires pour adresser la détection dans les environnements industriels : les EDR et les sondes OT.

EDR

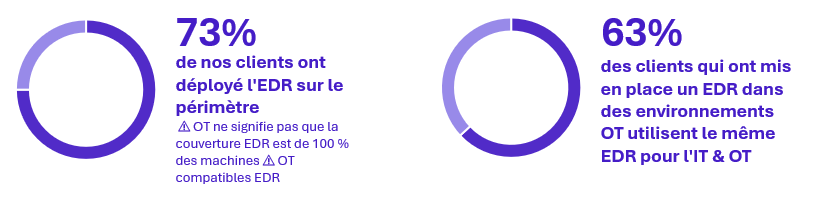

Quelques chiffres concernant les EDR :

La plupart de nos clients ont commencé à déployer des EDR dans leurs environnements industriels. Cependant, cela ne signifie pas que 100 % des machines industrielles compatibles avec les EDRs sont couvertes.

Pour les environnements qui le permettent, étendre la couverture EDR permet de :

- Répondre à une maturité faible : commencer par des outils simples à déployer et qui ne nécessitent pas de connaissances avancées de l’architecture des sites.

- Assurer une couverture large spectre : se concentrer sur la couverture rapide d’un large éventail de systèmes, de sites et d’applications critiques.

- Tirer parti des solutions de l’IT : utiliser des solutions IT comme les EDRs pour une détection efficace sans nécessiter d’adaptation majeure des équipes SOC.

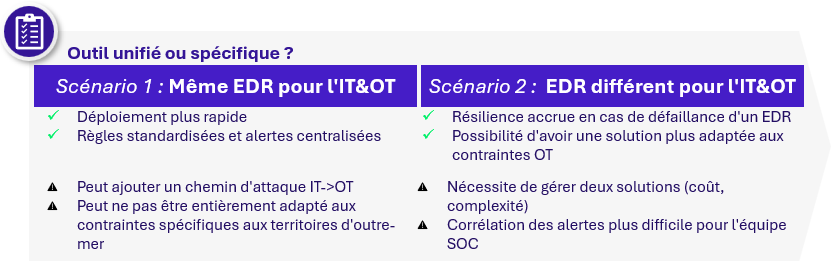

Pour cette dernière raison, la plupart des organisations choisissent d’utiliser la même solution EDR pour les environnements IT et OT. Cela permet un déploiement plus rapide grâce à un outil connu et déjà intégré. Selon les besoins et les ressources disponibles, une solution différente peut toutefois être sélectionnée afin d’améliorer la résilience et la compatibilité OT.

Pour conclure, dans un contexte de convergence IT/OT, déployer des EDR sur les serveurs et postes de travail industriels devient de plus en plus pertinent et selon les retours d’expérience de nos clients, permet d’étendre rapidement et efficacement la couverture de détection des périmètres industriels.

Sondes de détection OT

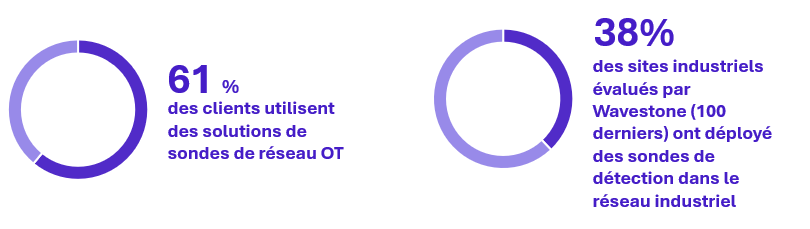

Quelques chiffres concernant les sondes :

En ce qui concerne les sondes, l’écart entre ces deux chiffres met en lumière le défi que représente leur déploiement à grande échelle et leur utilisation efficace pour la détection dans les réseaux industriels.

En effet, les sondes collectent des informations via la capture du trafic réseau. Pour être efficaces, leur déploiement nécessite une sélection des points d’écoute en fonction des objectifs cibles. Ces points d’écoute doivent être adaptés à l’architecture spécifique de chaque site, souvent limité par la connaissance locale des équipes ou le manque de documentation.

L’exploitation de ces sondes demande également une charge de travail importante. Elles ont tendance à générer un grand nombre de faux positifs, ce qui oblige les équipes à créer des règles de détection personnalisées et des playbooks pour filtrer et répondre efficacement.

En conclusion, les sondes de détection OT sont peut-être populaires, mais les coûts et les ressources nécessaires pour leur déploiement et leur ajustement limitent leur pleine utilisation.

Commencer par couvrir l’essentiel avec la détection d’outils OT

En définitive, pour la détection OT, nous pensons qu’il faut commencer par des mesures basiques en tirant parti des outils « IT » afin d’assurer un premier niveau de couverture sur l’ensemble des sites, des applications critiques et de l’infrastructure en :

- Priorisant les assets critiques : Se concentrer sur les systèmes clés (MES, outils de sécurité, infrastructure réseau) essentiels à la production, en veillant à leur mise sous supervision avant d’étendre le déploiement aux couches inférieures du modèle de Purdue.

- Mettant en place une détection basique : Établir une détection fondamentale sur les sites et l’infrastructure pour permettre une identification en amont des incidents, avant de passer à des solutions OT plus avancées.

S’entraîner et se tester

Les capacités de détection ne reposent pas uniquement sur le déploiement d’outils ; cette dernière partie des conclusions du benchmark se concentrera sur la capacité des équipes à les exploiter efficacement.

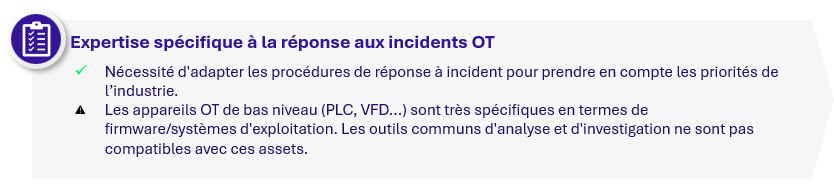

La nécessité de renforcer les connaissances spécifiques à l’OT

Les chiffres issus du benchmark révèlent une connaissance et adaptation limitées des équipes et des processus aux environnements industriel :

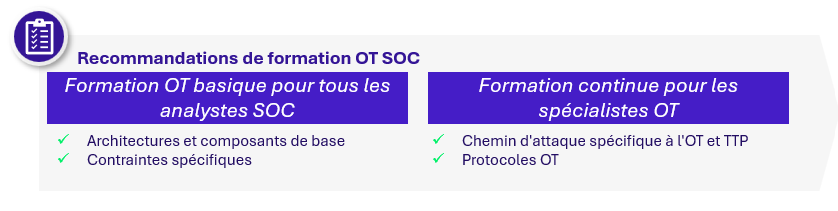

Pour combler cet écart, les équipes doivent bénéficier de formations spécifiques aux contextes industriels : une formation de base pour l’ensemble des analystes SOC, et une formation approfondie pour les spécialistes OT.

De la même manière, les processus d’investigation et de réponse doivent également être adaptés pour répondre aux spécificités des environnements industriels, en prenant en compte des priorités comme la disponibilité.

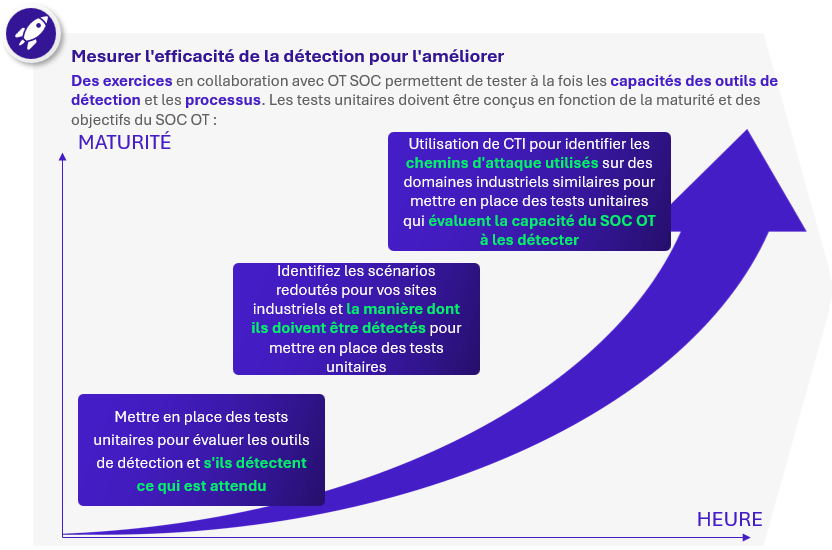

Testez vos capacités de détection !

Enfin, l’amélioration de la détection commence par son évaluation, mais aujourd’hui…

Seule une petite minorité de nos clients teste réellement ses capacités de détection, mais nous sommes convaincus de la valeur ajoutée des exercices de purple teaming dans les environnements industriels. Ces exercices collaboratifs avec le SOC OT, adaptés à son niveau de maturité et à ses objectifs, permettent de tester et d’améliorer à la fois les outils de détection et les processus du SOC OT.

Il est possible de commencer simplement : en sélectionnant des environnements de production appropriés et en réalisant quelques tests basiques, comme l’insertion d’une clé USB contenant un échantillon de malware standard ou la tentative de quelques actions d’élévation de privilèges…

On peut ainsi évaluer si l’EDR déployé sur un poste de travail connecté au SOC déclenchera une alerte et une investigation.

Ces exercices permettent d’identifier les angles morts et d’ajuster en conséquence les outils déployés, les processus et les playbooks.

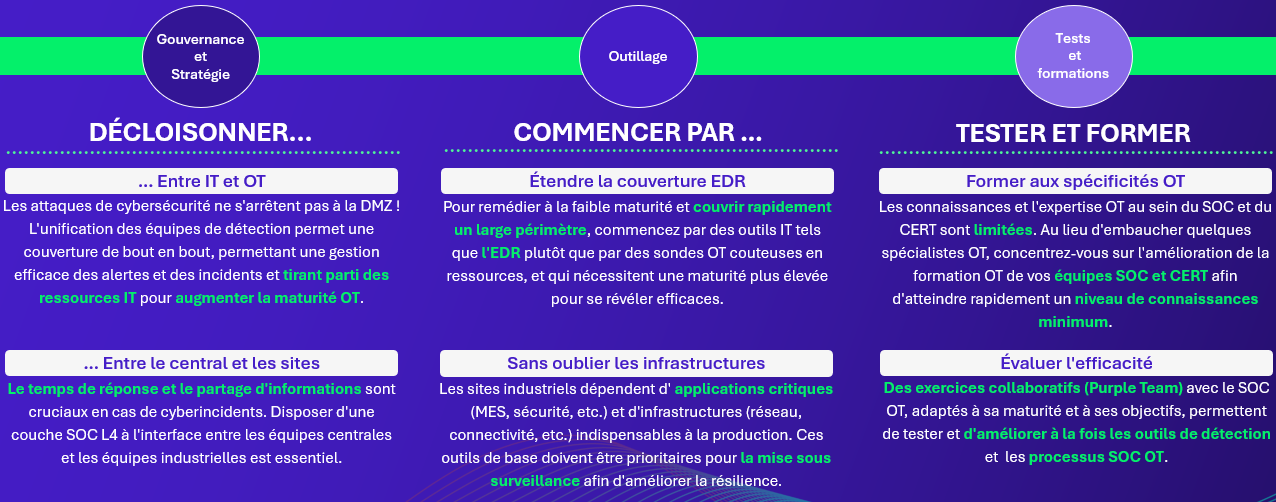

Conclusion : Comment renforcer le faible niveau de maturité en matière de détection pour les systèmes industriels ?

La première conclusion du benchmark est claire : les niveaux de maturité sont faibles, et cette réponse est constante dans toutes les réponses recueillies. Comment améliorer cette maturité globalement faible en matière de détection pour les systèmes industriels ?

Voici les principaux enseignements concernant les trois thématiques abordées dans cet article :

N’hésitez pas à nous contacter pour échanger sur la manière de renforcer vos capacités de détection et d’évaluer votre maturité par rapport au marché !