Détection en environnement industriel

Dans cet article précédent : Quelle détection pour l’OT ? Situation actuelle & perspectives, nous avons constaté que l’OT, bien que moins touché que l’IT, n’est pas exempt ni immunisée contre les cyberattaques. Toutefois, en raison de la difficulté à mettre à jour les systèmes de contrôle industriels (ICS), les mesures de cybersécurité sont souvent ajoutées après le déploiement. Le monitoring continu est perçu comme un substitut pratique à une protection intégrée dès la conception (cyber-by-design).

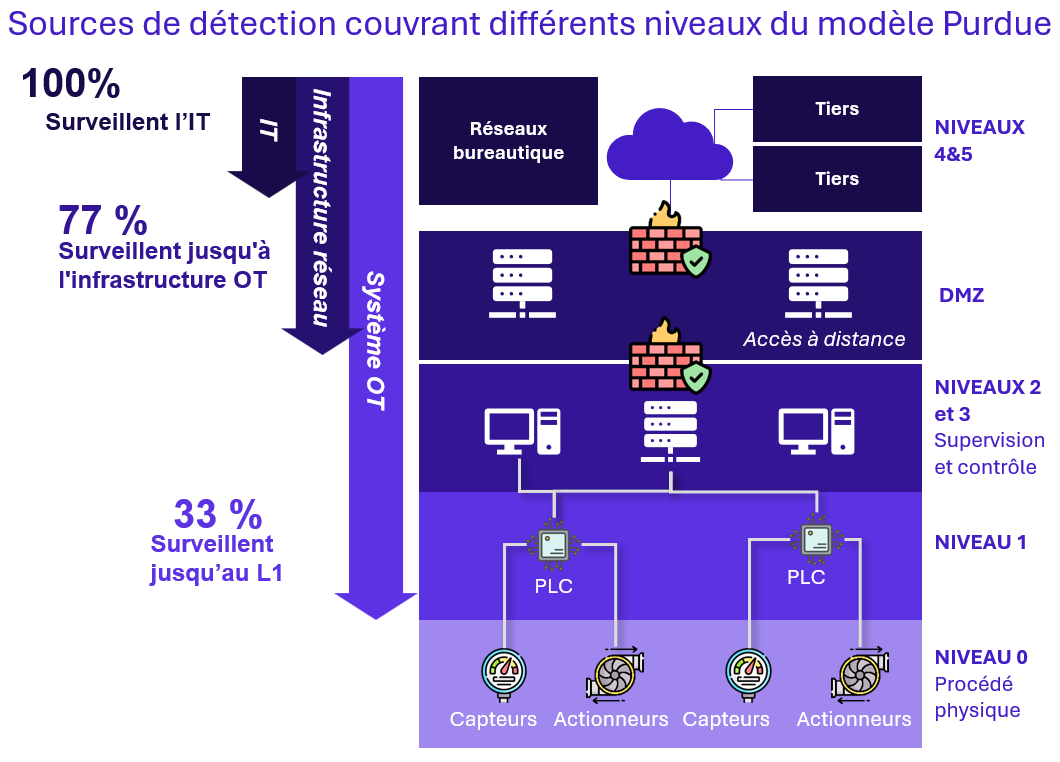

En matière d’outillage de monitoring, nous avons observé que 100 % de nos clients disposent d’outils de détection déployés du côté IT. Cependant, seul un tiers étend cette surveillance jusqu’aux couches inférieures de l’environnement industriel :

Il existe une grande variété de sources de détection permettant une surveillance (monitoring) à travers les différents niveaux du modèle Purdue :

- Logs de pare-feu (y compris industriels)

- Logs des protection des endpoints (antivirus, whitelisting d’applications, EPP, EDR, etc.)

- Logs d’authentification et d’accès (par exemple, Active Directory ou authentification locale)

- Logs d’accès distant (par exemple, VPN, serveurs de rebond, bastion)

- Les honeypots et autres

- Sondes de détection et de surveillance réseau (écoute des réseaux industriels)

- Logs des stations blanches (par exemple, bornes USB)

- Logs industriels (provenant des systèmes SCADA, IHM, PLC… lorsqu’ils sont disponibles)

Traditionnellement, peu de ces logs sont collectés et analysés par les solutions SIEM et/ou SOAR, avec ou sans modèles de détection OT spécifiques. Pourtant, ils devraient permettre à l’équipe du SOC de détecter, d’enquêter sur les événements de sécurité et d’y répondre.

Élaborer une stratégie de détection cohérente pour les environnements OT ne nécessite pas de collecter les données de toutes les sources possibles. En réalité, quelques sources bien choisies, correctement configurées, peuvent permettre d’offrir une forte visibilité et de solides capacités de détection. L’essentiel est de se concentrer sur les sources de logs qui sont à la fois pertinentes au regard de l’architecture OT et facile à mettre en place sans perturber les opérations. Prioriser la qualité et la pertinence opérationnelle des sources de détection plutôt que leur quantité permet d’assurer une posture de cybersécurité plus efficace et durable.

Comment tirer le meilleur parti des sources de détection ?

Commencer avec les logs déjà disponibles

Une approche pragmatique et rentable de la détection OT consiste à commencer par exploiter les logs et les modèles de détection déjà disponibles dans l’environnement industriel, en particulier ceux qui sont déjà utilisés pour vos environnements IT. Par exemple, les logs des pares-feux, notamment ceux qui surveillent les périmètres IT/OT, peuvent fournir des informations précieuses sur les schémas de trafic réseau, les violations de segmentation ou les tentatives d’accès distant suspectes. De même, les logs Active Directory (AD) peuvent révéler des comportements utilisateurs anormaux, des échecs d’authentification ou des élévations de privilèges — tous étant des signaux critiques dans les contextes IT et OT. L’exploitation de ces sources existantes permet aux organisations de mettre en place des capacités de détection initiales sans investissement lourd, tout en posant une base solide pour une surveillance plus avancée à l’avenir.

Plutôt que de commencer par le déploiement d’outils de détection complexes spécifiques à l’OT, les organisations devraient construire leurs capacités de détection initiales en utilisant ce qui est déjà déployé, configuré et maîtrisé. Cette approche permet non seulement de réduire les coûts, mais aussi d’accélérer la mise en œuvre sur l’ensemble des sites industriels. L’objectif est d’assurer un niveau de visibilité de base cohérent sur les applications, les systèmes et les infrastructures critiques avant d’approfondir la surveillance.

En commençant par l’existant et en se concentrant sur la couverture plutôt que sur la complexité, les organisations peuvent aborder la détection OT avec rapidité, pertinence et réalisme opérationnel, tout en préparant le terrain pour des capacités plus avancées à l’avenir.

Nous allons maintenant aller plus loin en nous concentrant sur les deux outils de détection les plus déployés et discutés dans les environnements industriels aujourd’hui : les solutions EDR et les sondes de détection réseau.

EDR

Les solutions EDR (Endpoint Detection & Response) offrent une surveillance et une analyse continues des activités des points de terminaison afin de détecter les cybermenaces, d’y enquêter et d’y répondre en temps réel. L’EDR collecte des données détaillées telles que l’exécution des processus, les modifications de fichiers, les connexions réseau et le comportement des utilisateurs. En s’appuyant sur l’analyse comportementale et les renseignements sur les menaces (threat intelligence), les outils EDR peuvent identifier des activités suspectes comme les infections par logiciels malveillants, les mouvements latéraux ou les élévations de privilèges.

Cet outil de détection, largement utilisé dans les environnements IT, est désormais adopté par la majorité de nos clients pour un déploiement au sein de leurs environnements industriels.

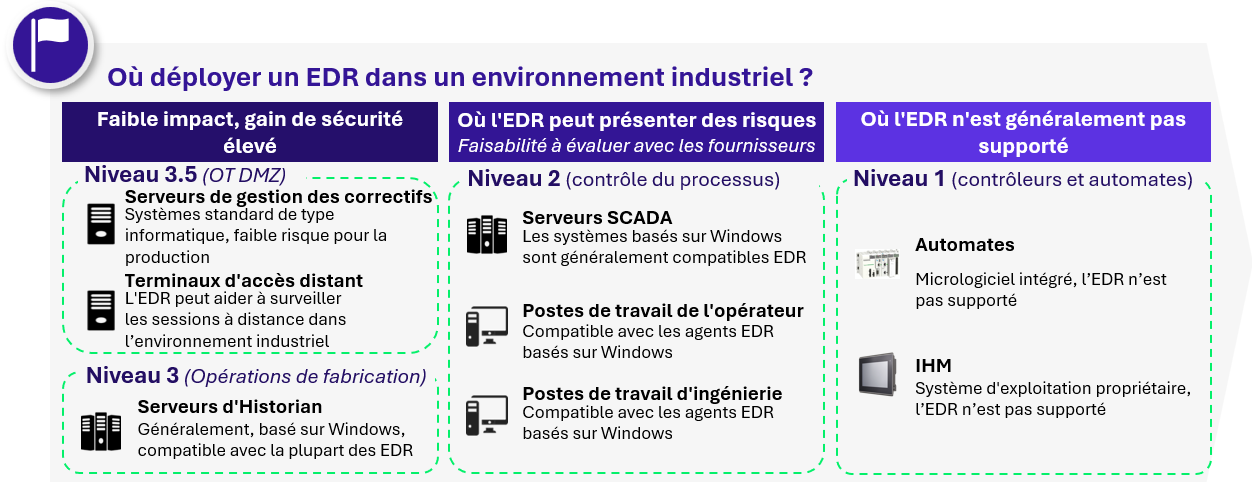

Cependant, cela ne signifie pas que 100 % des dispositifs OT sont compatibles avec les solutions EDR. En réalité, la compatibilité des EDR varie considérablement selon la diversité des systèmes industriels et leurs contraintes opérationnelles. Le déploiement de l’EDR est généralement simple aux niveaux supérieurs du modèle Purdue, tels que la Couche 3 et la Couche 3.5, où les systèmes (serveurs et postes de travail) ressemblent à des environnements IT traditionnels. À la Couche 2, l’implémentation exige des tests approfondis et une personnalisation, car les dispositifs et les protocoles sont plus spécialisés et leurs ressources limitées. Enfin, aux niveaux les plus bas (contrôleurs, PLC et équipements de terrain), l’EDR n’est généralement pas viable en raison de leur capacité de traitement limitée, de leurs systèmes d’exploitation propriétaires et de leurs exigences de performance en temps réel. Le déploiement sur de tels dispositifs risque de perturber les processus critiques ou de provoquer l’instabilité du système, et doit donc être évité.

Pour les environnements qui le supportent, l’extension de la couverture EDR permet :

- Répondre à la faible maturité : Commencer par des outils plus simples à mettre en œuvre et nécessitant une maturité moindre.

- Couverture étendue : Se concentrer sur la couverture rapide d’un large éventail de systèmes, de sites et d’applications critiques.

- Exploiter les outils IT : Utiliser des solutions basées sur la IT, comme l’EDR, pour une détection efficace sans nécessiter de lourdes exigences d’infrastructure.

Pour conclure, le déploiement d’agents EDR sur les serveurs et les postes de travail OT devient de plus en plus pertinent et représente une possibilité de gain rapide pour la détection OT, selon les retours de nos clients.

Les Sondes de Détection OT

Une sonde de détection (detection probe) est un équipement, qu’il soit virtuel ou physique, connecté au système d’information afin de le cartographier et de le surveiller. Elle est composée de capteurs distribués à travers le réseau pour collecter des données, et typiquement, d’une console centrale pour agréger, corréler et analyser ces informations.

Les sondes destinées aux environnements industriels, que nous appellerons ici simplement sondes OT, se caractérisent par leur écoute passive et non invasive sur le réseau, ainsi que par leur compréhension des protocoles et comportements industriels. Toutes ces solutions de sondes fonctionnent sur le même principe : le trafic réseau est collecté via une duplication de flux (SPAN, ERSPAN…) ou un duplicateur physique (Taps, etc.). Les paquets sont inspectés en temps réel pour fournir plusieurs types de données : inventaire et cartographie des flux, gestion des actifs et des vulnérabilités, et enfin, détection des anomalies et des incidents. Ce sont précisément les larges capacités de détection promises ainsi que la variété des cas d’usage possibles de ces données et des types d’utilisateurs impliqués (équipes opérationnelles et métiers, équipes de cybersécurité, etc.) qui rendent les sondes OT si populaires.

Cependant, nos clients sont souvent confrontés à des défis importants lorsqu’il s’agit de déployer ces sondes à grande échelle et de les exploiter efficacement pour la détection sur l’ensemble des réseaux industriels.

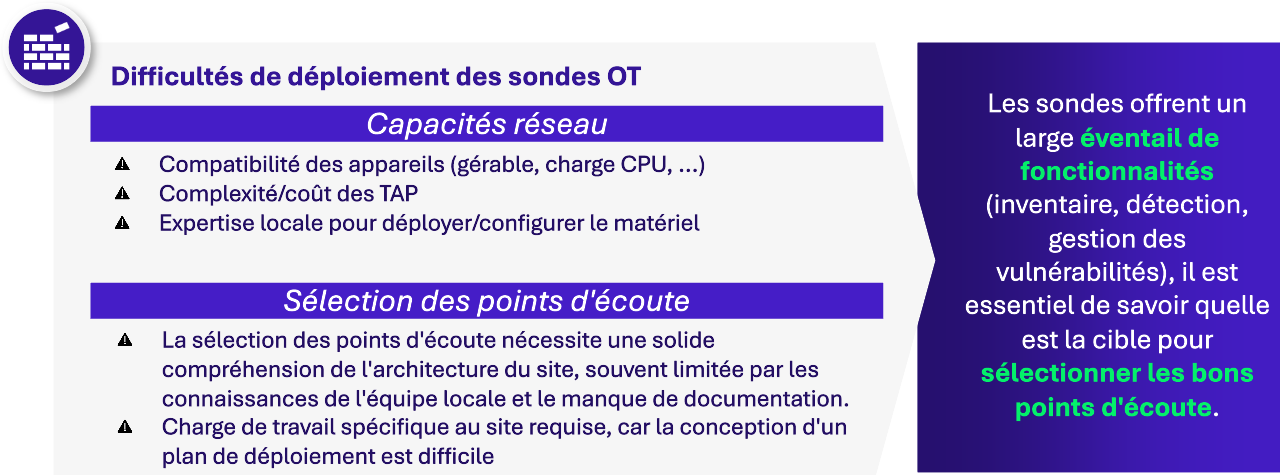

Voici les défis fréquemment rencontrés lors du déploiement des sondes OT :

- Défis liés aux capacités et aux ressources du réseau des sites industriels : Le déploiement des sondes OT présente souvent des défis significatifs en raison des limites de l’infrastructure réseau industrielle. Les taps réseau et les ports SPAN sur les commutateurs, couramment utilisés pour la surveillance du trafic, ne sont pas toujours manageables ou disponibles dans les environnements OT, ce qui limite les options de capture de trafic passif. De plus, les coûts associés à l’installation de taps réseau peuvent être prohibitifs. Enfin, le déploiement et la maintenance des sondes exigent des ressources qualifiées sur place.

- Défis liés à la sélection des points d’écoute : Les sondes OT collectent et corrèlent l’information via la capture de trafic réseau. Pour être efficace, leur déploiement nécessite une sélection minutieuse des points d’écoute en fonction des cibles visées. Les points d’écoute doivent être adaptés à l’architecture de chaque site, un processus souvent limité par les connaissances des équipes locales et le manque de documentation. De plus, comme les environnements industriels varient d’un site à l’autre au sein d’une même organisation, il est très difficile d’établir un standard unique. Par conséquent, la sélection et la configuration des points d’écoute constituent un processus répétitif et itératif qui doit être ajusté pour chaque déploiement afin de garantir une visibilité et des capacités de détection optimales.

Au-delà du déploiement, l’exploitation de ces sondes s’accompagne également de défis et exige une charge de travail significative. Elles ont tendance à générer un nombre élevé de faux positifs, ce qui oblige les équipes à créer des règles de détection et des playbooks sur mesure pour filtrer et répondre efficacement aux alertes. En moyenne, nous estimons qu’un analyste SOC à temps plein est requis pour gérer les alertes générées par 50 sondes.

En conclusion, bien que les sondes OT soient populaires, les coûts et les ressources nécessaires à leur déploiement et à leur exploitation limitent leur pleine utilisation. Notre recommandation est de prioriser le déploiement des sondes OT sur les sites critiques ou au sein des segments réseau clés qui exigent des capacités avancées de surveillance industrielle. Cette approche ciblée permet de maximiser le retour sur investissement tout en garantissant une détection efficace là où elle est essentielle pour nos clients.

Envisager d’autres solutions ?

Concernant la détection pour le périmètre industriel, bien que cet article se concentre sur des sources clés comme les solutions EDR et les sondes réseau OT, il est important de reconnaître que d’autres solutions, telles que les technologies de leurre comme les honeypots, peuvent également jouer un rôle précieux et être pertinentes dans des scénarios ou environnements spécifiques, en fonction de l’architecture de vos sites industriels ou des scénarios de compromission redoutés.

Conclusion

Pour conclure, voici les recommandations clés pour élaborer une stratégie d’outillage de détection efficace pour mettre sous surveillance des environnements industriels :

- Tirez parti des outils existants pour un impact immédiat

Commencez par maximiser la valeur des sources de détection déjà disponibles dans votre environnement industriel : logs de pare-feu, EDR, Active Directory, logs d’accès distant, etc. L’adaptation à l’OT des patterns de détection IT éprouvés permet aux organisations d’atteindre rapidement un niveau de visibilité de base sans nécessiter d’investissements lourds. Cette première approche garantie un déploiement plus rapide et une couverture plus large de vos assets industriels.

- Déployer des solutions avancées là où elles sont pertinentes

Lorsque vous étendez vos capacités de détection, donnez la priorité au déploiement d’outils avancés tels que les sondes réseau OT là où ils apportent le plus de valeur. Pour les sondes réseau, concentrez-vous sur les sites ou segments critiques et sélectionnez soigneusement les points d’écoute afin d’optimiser la visibilité, le coût et les frais généraux opérationnels. Cette approche de déploiement ciblée garantit une utilisation efficace et stratégique des ressources.

- Prioriser la qualité et la pertinence plutôt que la quantité

Pour élaborer une stratégie de détection OT efficace, il n’est pas nécessaire d’écouter toutes les sources de données possibles. Concentrez-vous plutôt sur les sources qui sont à la fois pertinentes pour votre environnement et techniquement exploitables, sans perturber les opérations. Cette approche permet de réduire les coûts de stockage et de gestion des journaux et de créer des règles de détection pertinentes et de meilleure qualité.

N’hésitez pas à nous contacter pour discuter de la manière dont vous pouvez élaborer et améliorer votre stratégie de détection pour surveiller vos actifs industriels !

Dans notre prochain article, nous examinerons comment évaluer la détection en environnements industriels en utilisant des exercices de purple team, une méthode pratique pour évaluer et améliorer vos capacités de détection.