La cryptographie post‑quantique (PQC) alimente les débats depuis des années, mais depuis la communication de la Commission européenne de juin 2025 sur la feuille de route pour une transition vers la PQC, l’accélération est manifeste. La question n’est plus de savoir “si”, mais “quand” l’informatique quantique bouleversera nos fondations cryptographiques. Comme le rappelle l’article RiskInsight de Wavestone, « Ordinateur quantique et cryptographie post‑quantique : quelle stratégie les entreprises doivent‑elles adopter sur ces éléments ? », le sujet passe du temps long à l’impératif stratégique pour les RSSI, CTO et directions produit. Qu’est‑ce que cela change pour vos environnements industriels et vos produits connectés, et comment agir dès maintenant ?

Menaces quantiques : une nouvelle ère pour la cryptographie industrielle

L’informatique quantique représente une menace pour les algorithmes cryptographiques classiques qui garantissent l’intégrité, l’authenticité et la confidentialité des communications, y compris celles des systèmes OT et des produits. Même si le “Q-Day” (le jour où les ordinateurs quantiques casseront la cryptographie actuelle) est encore à quelques années devant nous, le risque est déjà là : les attaquants peuvent d’ores et déjà procéder à des attaques de type « Harvest Now, Decrypt Later », stockant des données chiffrées aujourd’hui pour les déchiffrer dès que les algorithmes cryptographiques actuels seront brisés. Mais un autre risque, tout aussi critique, se profile : « Trust Now, Forge Later ». Les signatures numériques ou certificats jugés fiables aujourd’hui pourront être falsifiés demain, rendant possible l’installation transparente de logiciels malveillants ou encore la compromission de chaînes d’approvisionnement. Contrairement à la fuite progressive de données, cette attaque provoque une rupture immédiate de la confiance et de l’intégrité, avec des impacts massifs sur les environnements industriels et les produits connectés. Avec la feuille de route européenne jalonnant 2026, 2030 et 2035, la question réside dans l’ordonnancement de la transition.

Dans l’industrie, où les équipements vivent plusieurs décennies, c’est un enjeu majeur.

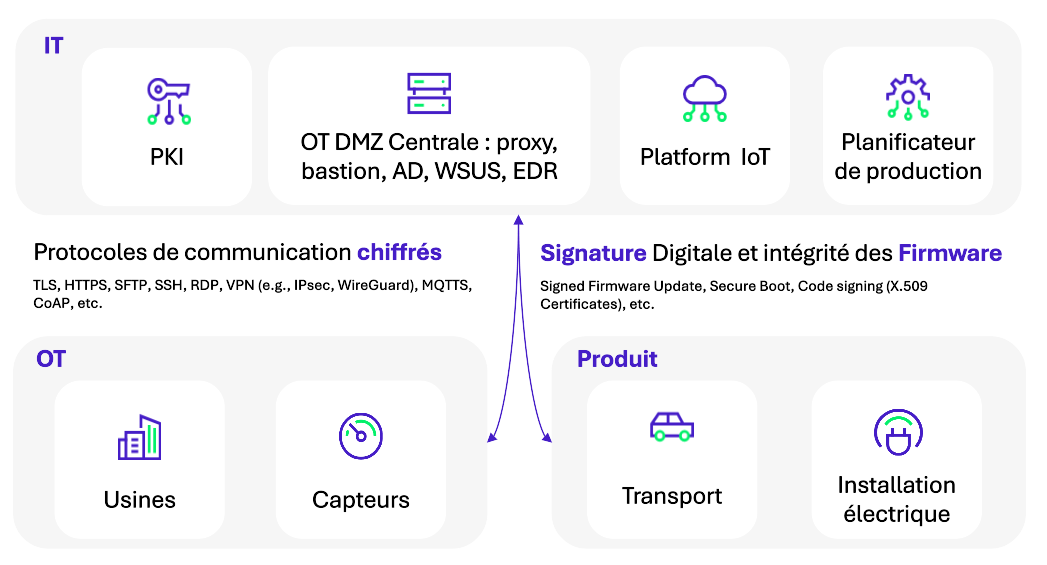

L’industrie est particulièrement touchée : les environnements OT et les produits embarqués reposent sur des usages cryptographiques critiques qui seront directement impactés par l’arrivée des algorithmes post-quantiques.

Plusieurs cas d’usages industriels et produits prioritaires identifiés :

- Administration sécurisée des systèmes OT et produits : garantir l’intégrité et la confidentialité des opérations.

- Signature numérique et intégrité des firmwares : garantir la fiabilité des mises à jour logicielles (secure boot, code signing, X.509…).

- Accès distants sécurisés aux actifs industriels et produits : protéger les connexions VPN, SSH, RDP, et autres protocoles contre les attaques futures.

- Échanges de données IT/OT : sécuriser les flux entre les systèmes d’information et les environnements industriels (TLS, MQTTS, HTTPS…).

- Confidentialité des données des processus industriels : préserver la confidentialité des données sensibles en transit ou au repos.

- Journalisation et historisation sécurisées : assurer la traçabilité et l’intégrité des logs et historiques critiques.

PQC pour l’OT & Produit : intégrer les contraintes, préserver la crypto-agilité

Contexte OT & Produit : des contraintes spécifiques

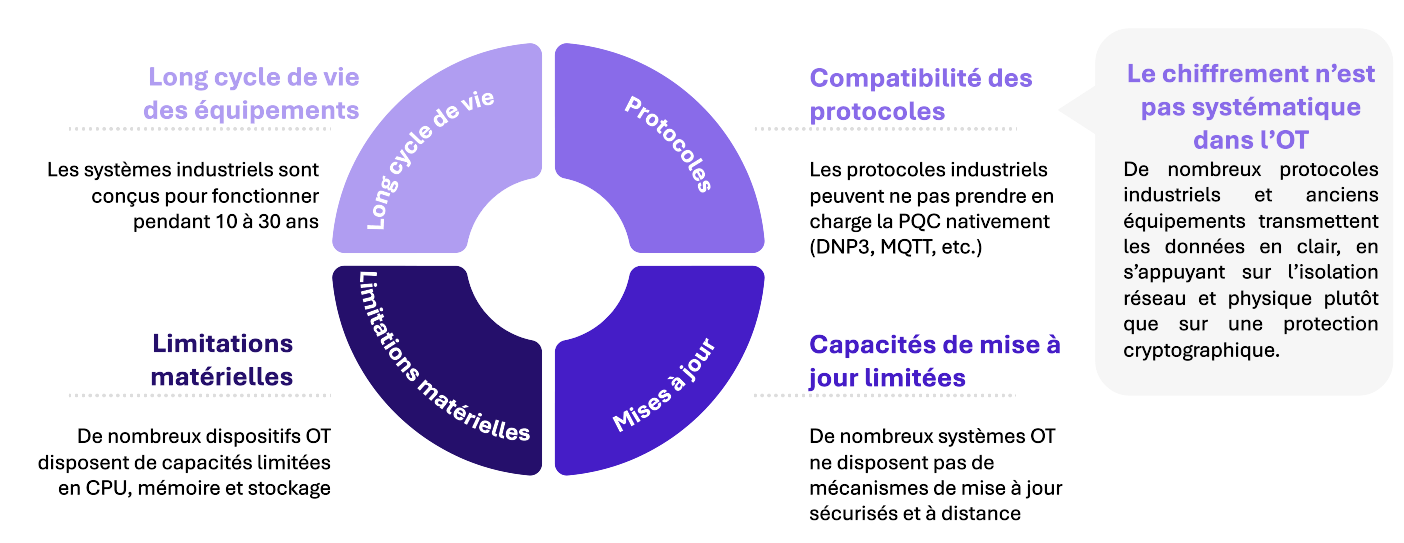

Les systèmes OT et produits n’ont jamais été conçus pour la crypto-agilité. De nombreux protocoles industriels comme DNP3, Modbus ou MQTT ne sont pas chiffrés aujourd’hui car l’architecture OT repose historiquement davantage sur l’isolement réseau que sur la cryptographie, alors il n’y a pas de raison de penser qu’ils seraient tous chiffrés demain avec des algorithmes postquantiques.

Néanmoins, les communications chiffrées subiront cette rupture cryptographique.

Dans un second temps, beaucoup d’équipements OT présentent des contraintes matérielles importantes (processeur, mémoire, capacité de stockage) et disposent d’une durée de vie très longue, souvent entre 10 et 30 ans. Ces caractéristiques rendent les mises à jour difficiles et coûteuses : les mécanismes de mise à jour sécurisée à distance restent rares, et la signature des firmwares n’est pas systématiquement implémentée, ce qui est dans les faits une mauvaise pratique.

Ces contraintes expliquent pourquoi les environnements OT ne peuvent pas intégrer de nouvelles primitives cryptographiques au même rythme que l’IT, et pourquoi la PQC n’est pas encore prise en compte nativement.

Néanmoins, même si les produits et systèmes OT actuels ne sont pas conçus pour la cryptographie post-quantique, l’émergence des standards PQC, l’évolution des obligations réglementaires et la montée des risques liés au quantique rendent cette transition incontournable à moyen terme.

Rendre la crypto-agilité opérationnelle pour l’industrie et les produits

Le cadrage du projet PQC pour les Produits et l’OT peut s’axer en 4 volets principaux :

1. Réaliser l’inventaire cryptographique et prioriser les actifs critiques

Initier dès maintenant le dialogue avec vos fournisseurs de socles crypto (PKI, KMS, HSM) pour anticiper la migration.

2. Concevoir et déployer des architectures crypto-agiles

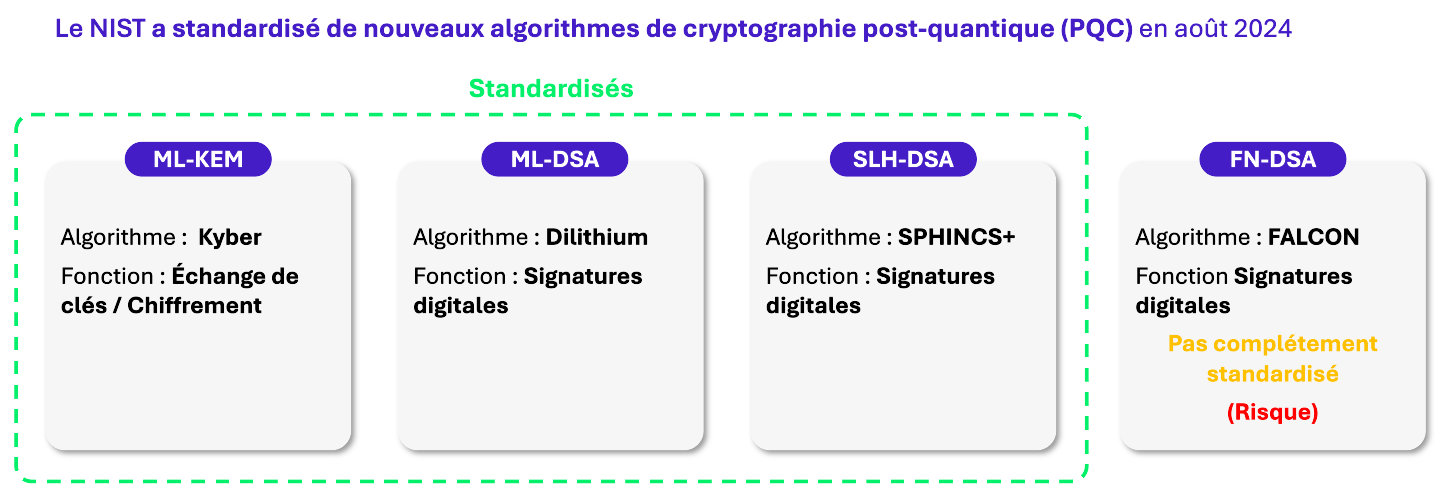

S’appuyer exclusivement sur les algorithmes standardisés par le NIST (ex : ML-KEM, ML-DSA, SLH-DSA), et proscrire tout développement interne ou adoption de librairies non standards pour les composants cryptographiques en privilégiant des solutions éprouvées et validées.

Concevoir des architectures crypto‑agiles implique de prendre en compte la dimension embarquée et ses contraintes (mémoire limitée, circuits imprimés, ressources énergétiques). L’implémentation des algorithmes PQC sur ces systèmes reste incertaine. Toutefois, des algorithmes optimisés pour l’embarqué émergent et ouvrent la voie à une adoption réaliste.

3. Migrer progressivement via l’hybridation et l’itération

La transition vers la cryptographie post-quantique ne peut pas être pensée comme un projet ponctuel ou une migration « One Shot ». Il s’agit d’un processus itératif, à piloter dans la durée, en commençant par l’hybridation des algorithmes : c’est la stratégie explicitement recommandée par l’ANSSI et la Commission européenne.

La crypto-agilité n’est pas une option, mais une nécessité pour garantir la résilience, la conformité de vos environnements industriels et produits face à la menace quantique. Elle s’appuie sur une démarche structurée, pilotée par l’inventaire, l’architecture, la migration hybride et la gouvernance.

Retours terrain & cas d’usage concrets : des acteurs à des stades différents

Notre expérience terrain révèle un écart de maturité saisissant entre deux profils d’acteurs industriels face à la cryptographie post-quantique :

1. Les industriels avec une compréhension encore embryonnaire

- Constat : Dans de nombreux environnements industriels, la PQC reste un concept abstrait, souvent perçu comme lointain ou réservé aux experts.

- Symptômes :

- Les équipes opérationnelles et métiers ne sont pas impliquées dans les réflexions stratégiques sur la cryptographie.

- Les roadmaps actuelles manquent de maturité et de clarté, les chantiers sous-jacents sont souvent sous-estimés quant à leur coût. La priorité reste la continuité de service, la sécurité quantique étant reléguée au second plan.

- Les notions de HNDL & TNFL sont peu comprises, voire ignorées.

- Risques :

- Perturbation de la production et fuite de données de processus industriels : des communications vulnérables entre équipements critiques, basées sur des algorithmes obsolètes, exposent les données sensibles et peuvent entraîner des interruptions ou des perturbations majeures dans les opérations industrielles (perte d’intégrité des données).

- Indisponibilité de production liée à une migration brutale : Une transition forcée vers la cryptographie post‑quantique, sans préparation ni crypto‑agilité, peut provoquer des arrêts de production, des surcoûts importants et des impacts sévères sur la continuité opérationnelle.

2. Les fournisseurs de produits : des pionniers déjà en phase d’industrialisation

- Constat : À l’opposé, certains fournisseurs de produits (notamment dans l’automobile, ou les objets connectés) ont pris une longueur d’avance.

- Symptômes :

- Les chantiers PQC sont priorisés sur les cas d’usage critiques : signature de firmware et mises à jour (OTA), gestion des identités d’équipements, sécurisation des accès distants, etc.

- Des pilotes sont lancés sur des lignes de produits ou des environnements représentatifs, avec des retours d’expérience concrets sur la performance, la compatibilité et la robustesse des solutions hybrides.

- La démarche s’industrialise : intégration de clauses PQC dans les contrats fournisseurs, automatisation de l’inventaire cryptographique CBOM, montée en compétence des équipes, et gouvernance dédiée.

Conclusion & Roadmap : Passez à l’action pour bâtir un futur “quantum-safe”

La menace quantique n’est plus une perspective lointaine : elle impose dès aujourd’hui une transformation profonde de la cybersécurité industrielle et produit.

- Anticipez pour protéger l’avenir

Démystifiez les concepts quantiques et intégrez-les dès maintenant dans vos processus de cybersécurité, que ce soit pour vos produits, vos environnements OT ou vos systèmes IT. L’anticipation est la clé pour éviter la rupture.

- Faites de la crypto-agilité une vision stratégique

Ne la considérez plus comme un simple projet technique, mais comme un pilier de votre résilience et de votre souveraineté numérique. Construisez une feuille de route claire, avec des jalons à court, moyen et long terme.

- Appuyez-vous sur des partenaires de confiance

Le marché est prêt : des experts et des solutions existent pour vous accompagner dans la modernisation et la sécurisation de vos infrastructures critiques. Ne restez pas isolés face à la complexité.

- Industrialisez la démarche

Passez du pilote à la généralisation :

- Mettre en place une stratégie PQC pour cartographier, prioriser et piloter la migration des usages critiques (inclure des clauses PQC dans les contrats).

- Lancer un programme de transition pour moderniser les socles de confiance (PKI, CLM, HSM), automatiser l’inventaire et assurer la continuité des opérations.

- S’appuyer sur les retours d’expérience des pairs et des secteurs déjà engagés dans la PQC.

Le risque quantique est déjà là : chiffrement asymétrique fragilisé, signatures et données exposées.

Comme mentionné précédemment, nous partons du constat que Les éléments qui ne sont pas chiffrés aujourd’hui dans l’environnement OT, n’ont pas vocation à être chiffrés demain avec des algorithmes postquantiques, car les mesures existantes assurent déjà un niveau de risque jugé acceptable.

Autrement dit, la PQC ne vise pas à transformer l’ensemble de l’OT, mais à protéger les usages qui reposent réellement sur des mécanismes cryptographiques exposés au risque quantique.

Pour autant, ce constat ne réduit pas l’importance de la préparation.

Les deux priorités restent les suivantes :

- Migrer vos actifs critiques avant 2030 et agir dès aujourd’hui pour protéger la confidentialité des données.

- Définir votre périmètre, et bâtir votre plan d’action, et surtout engager une démarche de migration dès aujourd’hui.