L’OWASP (Open Web Application Security Project) vient de publier une version mise à jour de son Top 10. Très largement reconnu et souvent utilisé comme référence, le TOP 10 de l’OWASP recense les dix familles de vulnérabilités les plus répandues…

Categorie: Ethical Hacking & Incident Response

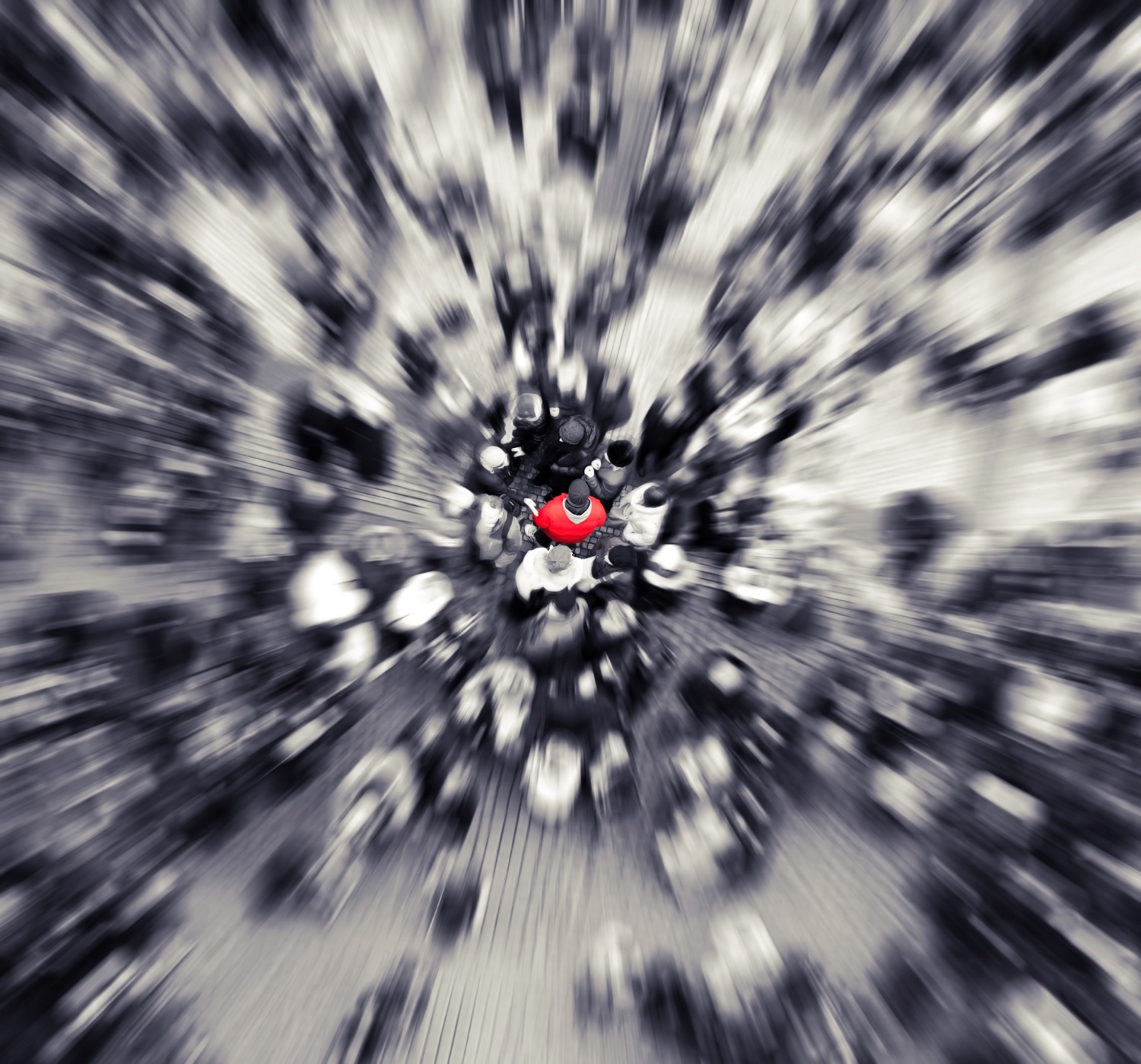

Les attaques par déni de service distribué, plus communément appelées « DDoS » (Distributed Denial of Service), font aujourd’hui de plus en plus parler d’elles. Au-delà de leur multiplication – due à une efficacité démontrée, c’est leur diversité qui se voit plus…

La gestion de risques englobe l’ensemble des actions mises en œuvre pour répondre à deux questions fondamentales : Quels sont mes risques et parmi eux quels sont mes risques les plus critiques ? Sont-ils maîtrisés et dans le cas contraire quelle(s) décision(s)…

2012 a été marquée par de très nombreux cas d’attaques sur les systèmes d’information. Les exemples abondent : Saudi Amramco, Gauss ou encore Red October, pour ne citer que les plus relayés. Ces attaques ont mis en lumière les limites de…

Les plus perspicaces d’entre vous l’auront remarqué : la fin du monde n’a finalement pas eu lieu l’année dernière ! Mais 2012 a porté son lot de catastrophes, bugs, maladresses, black swans et autres interruptions d’activités en tous genres. Sans prétendre à…

Le clickjacking, ou « détournement de clic », est un terme apparu en 2008 pour désigner un type d’attaque ciblant les applications web. Ces attaques visent à tromper l’utilisateur sur l’élément sur lequel il clique, permettant in fine de lui faire réaliser…

(Article rédigé en collaboration avec Frédéric Chollet) Si la gestion de crise lors d’une attaque doit suivre les 4 principes clés évoqués dans notre précédent article, elle doit surtout en intégrer l’anticipation dans ses mécanismes. Une stratégie à moyen terme…

(Article rédigé en collaboration avec Frédéric Chollet) La cybercriminalité ne cesse de croître. Les cas concrets se multiplient. Les retours d’expérience montrent la difficulté à gérer des crises d’un nouveau type. Ces attaques ciblées sont souvent des crises silencieuses qui…

Rien ne ressemble plus à une campagne d’audit qu’une autre campagne d’audit… Pas si sûr ! À chaque campagne ses objectifs propres, desquels découle la démarche à adopter. Chercher dans la bonne direction À quoi peut servir une campagne ? Deux objectifs…

Les cyber-attaques se multiplient et atteignent leur objectif de plus en plus fréquemment. Elles suscitent un grand emballement médiatique et un intérêt croissant de personnes malveillantes qui y voient l’opportunité d’utiliser les faiblesses des systèmes d’information pour atteindre leurs fins…