Depuis notre précédent article, deux événements majeurs ont concrétisé la transposition de la directive européenne NIS en France.

Tout d’abord, fin septembre 2018 a été publié l’arrêté fixant les règles de sécurité et délais à respecter par les opérateurs de service essentiels (OSE) sur leurs SI essentiels (SIE).

Ensuite, le 9 novembre 2018 les dernières notifications ont été envoyées par l’ANSSI à une première vague d’Opérateurs de Services Essentiels, portant ainsi le nombre d’OSE à 122, chiffre qui sera amené à augmenter dans les mois et années à venir.

C’est donc l’occasion de décrypter la NIS dans sa déclinaison française, d’identifier les principales exigences émises par l’ANSSI et sous quels délais celles-ci devront être respectées par les OSE.

Des règles majoritairement inspirées de la LPM

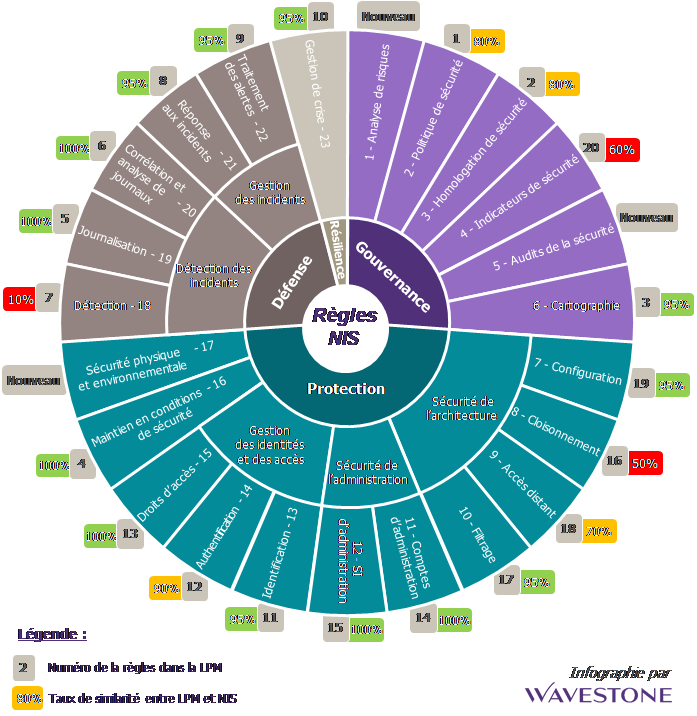

La directive NIS demande à chaque Etat de définir et d’imposer le respect des bonnes pratiques de sécurité aux OSE et FSN. En France, c’est l’ANSSI qui a été responsable de cette définition, à l’instar de la LPM. Il est donc légitime de se demander dans quelle mesure les règles NIS sont alignées sur les règles LPM.

Des différences de forme sont tout d’abord à noter : les règles NIS sont au nombre de 23 réparties au sein de 4 chapitres (Gouvernance, Protection, Défense, Résilience), contre 20 pour la LPM sans chapitre particulier. Ensuite, ces règles ont été publiées au sein d’un unique arrêté trans-sectoriel, alors que la LPM avait mené à la publication d’un arrêté par secteur d’activité. Autre différence, les délais de mise en application des règles NIS sont communs à tous les secteurs et sont publics, là où les délais pour la LPM varient selon les secteurs et sont en diffusion restreinte.

Néanmoins, les règles NIS restent fortement inspirées (voire pour certaines intégralement reprises) des règles LPM : cartographie, configuration des composants, filtrage, comptes d’administration, SI d’administration, identification, droits d’accès, maintien en conditions de sécurité, journalisation, corrélation et analyse de journaux, réponse aux incidents de sécurité, traitement des alertes et également gestion de crise.

De nouvelles règles font leur apparition ; les règles relatives aux analyses de risques et aux audits de sécurité étaient en fait incorporées dans la règle LPM relative à l’homologation. La règle relative à la sécurité physique et environnementale est quant à elle une réelle nouveauté. De même, certaines règles existantes font l’objet de précisions sans pour autant apporter de modifications structurantes, notamment pour encadrer la façon de traiter certains cas particuliers (SIE exposé sur Internet, etc.).

Finalement, les principales différences portent sur l’assouplissement de certaines règles :

- Indicateurs : les trois thématiques retenues par les règles LPM sont maintenues par les règles NIS (maintien en conditions de sécurité, droits d’accès / authentification et administration des ressources), mais le nombre d’indicateurs total passe de 10 à 6.

- Détection : l’obligation d’utiliser des sondes qualifiées et opérées par un prestataire qualifié PDIS est remplacée par l’utilisation de sondes opérées conformément au référentiel PDIS, sans obligation de qualification

- De manière générale, les règles NIS n’imposent pas le recours à des prestataires dûment qualifiés PASSI (Prestataire d’Audit de la Sécurité des Systèmes d’Information), PDIS (Prestataire de Détection d’Incidents de Sécurité) ou PRIS (Prestataire de Réponse aux Incidents de Sécurité) mais recommandent de s’inspirer des bonnes pratiques que ces référentiels définissent.

Figure 1 : 80% de similarités entre les règles LPM et les règles NIS en France

Les règles NIS, malgré des différences de forme, sont donc globalement similaires à celles de la LPM, ce qui n’est pas surprenant puisqu’elles répondent au même objectif, celui de renforcer le niveau de sécurité des acteurs nationaux clés.

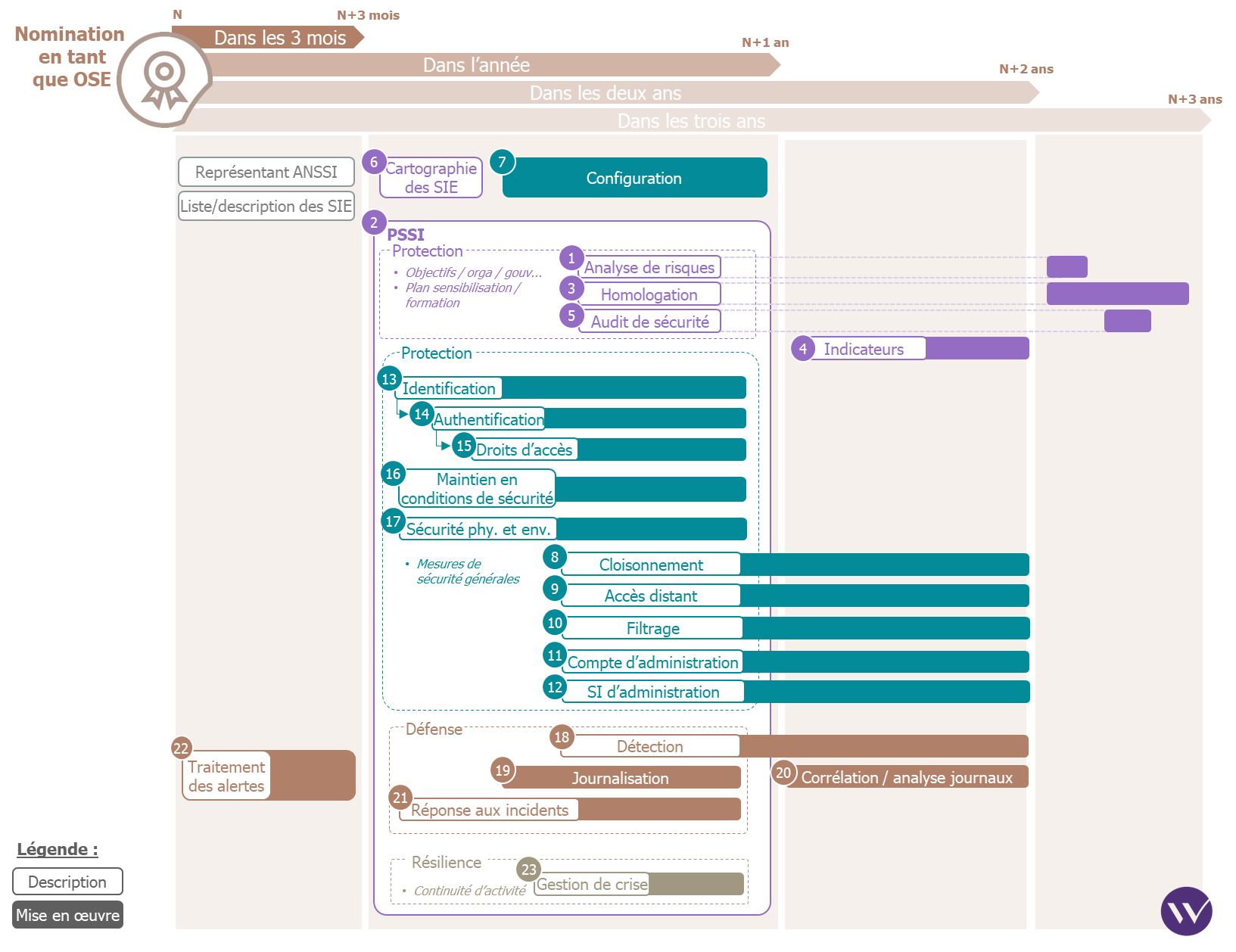

Un planning de mise en conformité ambitieux

Des actions concrètes à réaliser très rapidement

Les délais de mise en application sont publics. Concrètement, les premières actions attendues de chaque OSE après sa désignation sont les suivantes :

- Dans un délai de 2 mois, identification du correspondant auprès de l’ANSSI et communication de ses coordonnées

- Dans un délai de 3 mois, identification des SIE (Systèmes d’Information Essentiels) et transmission de la liste à l’ANSSI. Si le premier réflexe est souvent de vouloir définir le périmètre le plus restreint possible, et ainsi limiter les impacts, il faut garder à l’esprit que l’application partielle de certaines règles peut devenir un véritable casse-tête en raison de l’imbrication des SIE avec le reste du SI.

- Dans un délai de 3 mois, mise en place du processus de traitement des alertes. Objectif : se mettre rapidement en capacité de recevoir les alertes de l’ANSSI et savoir réagir en conséquence.

2 ans pour se mettre en conformité et réaliser l’homologation la 3ème année.

Pour l’ensemble des autres règles, les délais sont tout aussi précis et ambitieux :

Figure 2 : règles NIS, 2 ans pour se mettre en conformité et une année supplémentaire pour l’homologation

Conclusion

En synthèse, il est important pour les entreprises notifiées d’anticiper dès la phase de cadrage que la mise en conformité NIS va amener des chantiers avec des investissements financiers et humains parfois conséquents. Notamment, les chantiers qui traiteront du « SI Administration », de « l’Homologation », ou encore les chantiers d’urbanisme nécessaires pour le cloisonnement des SIE, etc.

Autant de sujets qui bénéficieront de la maturité du marché impulsée depuis plusieurs années entre autres par la LPM.