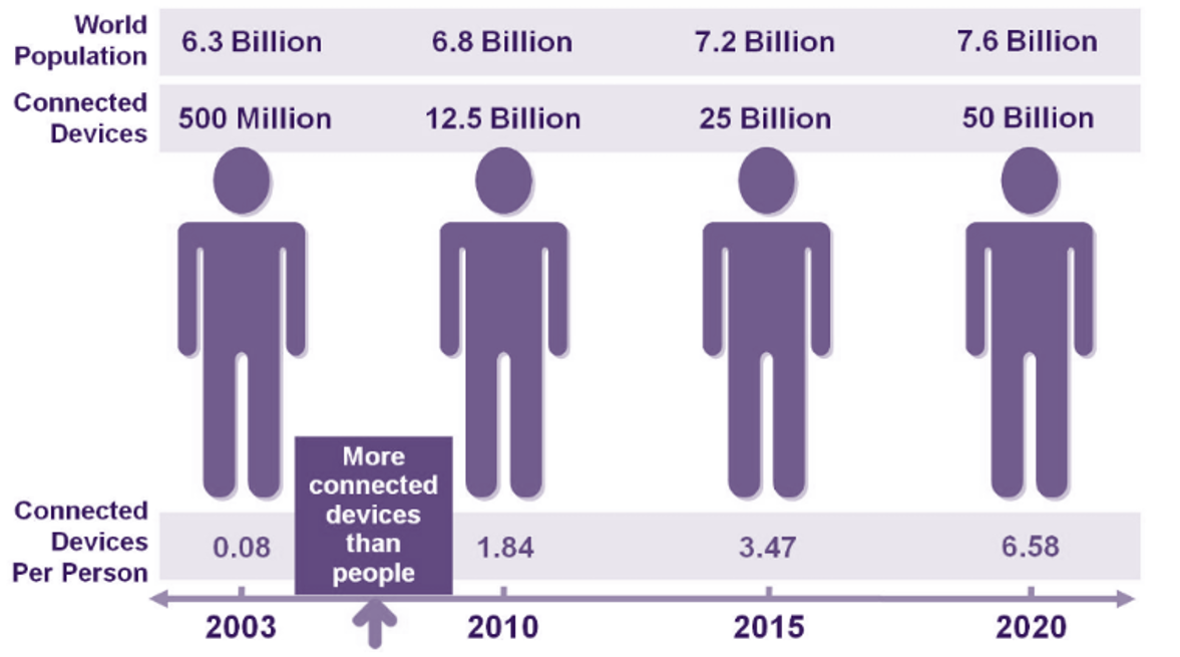

D’ici 2020, l’Internet s’appuiera sur un univers toujours grandissant d’objets connectés et de données personnelles et gagnera une place omniprésente dans notre quotidien. Ces nouvelles technologies et possibilités ne manquent pas de provoquer l’attention des organes de régulation comme des cyber criminels. La sécurité est un enjeu de taille pour se prévaloir des nouvelles menaces attendues au regard des évolutions du web 3.0.

Une évolution dans les technologies et les usages de l’Internet

Du côté des utilisateurs, les usages apparus dans la dernière décennie ne feront que se confirmer et s’amplifier à l’horizon 2020. La croissance et la diversification des réseaux sociaux permettra d’accélérer encore le partage de données personnelles avec une hausse des performances techniques et du nombre d’utilisateurs. Ce phénomène, profondément générationnel, pourrait poursuivre son développement et soulever avec lui de nombreuses questions relatives à la confiance en l’information et aux limites de la liberté d’expression.

Du côté des entreprises, dans la continuité de la virtualisation du poste de travail, le télétravail devient un thème dans les feuilles de route stratégiques de nombreux groupes qui y voient une opportunité de réduire les charges de l’immobilier qui constituent ordinairement leur second poste de dépenses. Le Cloud Computing se renforce et permet l’intégration de parts toujours plus vastes du capital informationnel des entreprises par des prestataires spécialisées, notamment dans la sécurité des infrastructures.

Enfin, l’IoT et le Machine Learning provoqueront un bouleversement important des business models et du positionnement des acteurs historiques dans tous les secteurs. 3 nouveaux besoins de société devront impérativement être pris en compte pour être compétitif : la mobilité, la connaissance et la confiance.

Un cadre reglementaire encore a definir

Les récentes démonstrations de puissance des GAFA, capables d’associer des bases de données d’utilisateurs gigantesques à des méthodes d’intelligence artificielle de pointe, initient une nouvelle ère consacrée à l’ultra-personnalisation des services mais aussi à la surveillance de masse. En effet, les immenses opportunités ouvertes dans le champ du marketing par le biais de l’ultra-personnalisation des services et la surveillance de masse cachent une réalité préoccupante : un cadre législatif qui protège très imparfaitement les internautes face aux utilisations abusives et discriminantes d’acteurs publics comme privés.

Dans ce contexte, les « lois renseignement » émergent dans de nombreux pays occidentaux afin de poser un cadre normatif à des pratiques déjà courantes de ces services. Posant la question de libertés individuelles menacées sous le prétexte de lutte antiterroriste, ces textes sont régulièrement adoptés en dépit de fortes protestations de la société civile.

Après plusieurs révélations sur les activités de la NSA en Europe, l’Union Européenne décidait d’invalider en octobre 2015 le Safe Harbour qui permettait jusque-là aux Etats-Unis et à l’Europe d’échanger librement leurs données considérant que son partenaire outre-Atlantique n’était plus en mesure de garantir à ces données un niveau de protection suffisant ou adéquate. Afin de combler le vide juridique entourant l’usage des données personnelles, le GDPR constitue le nouveau texte de référence pour la protection des données à caractère personnel en Europe, applicable par les 28 états de la zone à partir du printemps 2018. Ce texte protègera en effet les utilisateurs au détriment des entreprises qui verront leurs possibilités restreintes a minima à un impératif de consentement « explicite et positif ». De même, la directive européenne NIS, pour la sécurité des services numériques, sera progressivement traduite dans les juridictions nationales, notamment en France en lien avec la loi de programmation militaire.

Finalement, les récents bras de fer entre les géants du web et l’administration américaine ont prouvé l’incapacité du gouvernement à imposer à Apple et Google l’application du Patriot Act. Cela a permis à ces acteurs d’affirmer une primauté du respect des libertés individuelles et une certaine autonomie face aux organes politiques, jusqu’ici seuls maitres à bord dans ce type de situation. Une évolution décisive des rapports de force historiques s’amorce doucement avec la mise en retrait des autorités étatiques face aux acteurs majeurs de l’économie et il est encore difficile aujourd’hui de savoir où cette évolution nous mènera.

Ainsi, deux compétences seront déterminantes d’ici 2020 et même après pour s’adapter à l’époque technologique, innover et survivre à l’évolution rapide des règles de la concurrence : une grande maitrise des limites et contraintes réglementaires, d’une part, et une capacité à tirer le meilleur des données à disposition, sans sortir d’un cadre légal autorisé et évolutif. Tout l’enjeu d’un futur environnement basé sur le web 3.0 sera donc de construire et sauvegarder une relation de confiance mutuelle avec les clients comme avec les parties-prenantes, notamment étatiques.

De nouvelles menaces dans le cyberespace

Dans le cadre d’une analyse prospective visant à établir les évolutions de la cybercriminalité à horizon 2020, un comité d’expert s’est prononcé sur les typologies de menaces attendues de manière récurrentes envers les entreprises privées et les individus. Ainsi, les entreprises auraient à craindre en priorité les atteintes à la disponibilité de leurs systèmes, telles des dénis de service, les vols de données stratégiques motivés par la mise en concurrence et des attaques visant l’image de la société (compagnes de désinformation et de diffamation). Du côté des individus, les escroqueries et les détournements sont les menaces les plus importantes à considérer et auxquelles s’ajouteraient les attaques visant les systèmes d’alarmes et domotiques en soutien à des intrusions physiques.

Deux scénarios se démocratiseront et s’entre-alimenteront pour décrire un paysage d’ensemble de la menace en 2020 :

- L’attaque « as a service » : La croissance rapide et continue du nombre de connexions sur le Web entraînera mathématiquement l’ouverture d’une très large surface d’attaque. Les attaques non ciblées ou basées sur des réseaux de machines esclaves (machines contrôlées à distance par un attaquant et utilisées en grand nombre pour saturer des services web, par exemple) pourront ainsi se déployer de manière massive et gagner une force de frappe dont on peine à imaginer les limites à l’heure actuelle. Une étude d’universitaires israéliens estimait que 6 000 smartphones sont suffisants pour venir à bout d’un système d’appel d’urgence du type 911 aux États-Unis ; que ne pourrait-on pas faire avec un réseau de millions, voire de milliards, d’objets infectés par des Botnet malwares (logiciels malveillants permettant à un hacker de contrôler à distance les machines infectées) ? Ces attaques, de faible complexité mais à l’impact massif.

- La guerre économique : Un contexte de compétition exacerbée entre les acteurs économiques majeurs des pays industrialisés aboutira à un renforcement des menaces « géostratégiques ». L’Internet deviendra un nouveau terrain de conflit sur lequel se joueront les intérêts économiques et politiques des Nations. Les menaces seront ciblées et iront des actions de sabotage, comme ce fut le cas avec le virus Stuxnet, à l’espionnage industriel. Ces offensives pourront atteindre de hauts niveaux de complexité et seront mis en œuvre par des équipes de professionnels bénéficiant de protections diverses et de ressources financières et opérationnelles importantes voire illimitées.

Avec la généralisation du Cloud Computing et des objets connectés, les usages « digitaux » qui émergent aujourd’hui se conforteront largement à horizon 2020. En lien avec cette évolution, de nouvelles menaces, moins ciblées pour les entreprises et les individus et plus ciblées pour les états, sont attendues. Le cadre législatif, fortement évolutif, vise aujourd’hui autant à protéger les internautes, qu’à soutenir les entreprises et l’issue des rapports de force est incertaine.