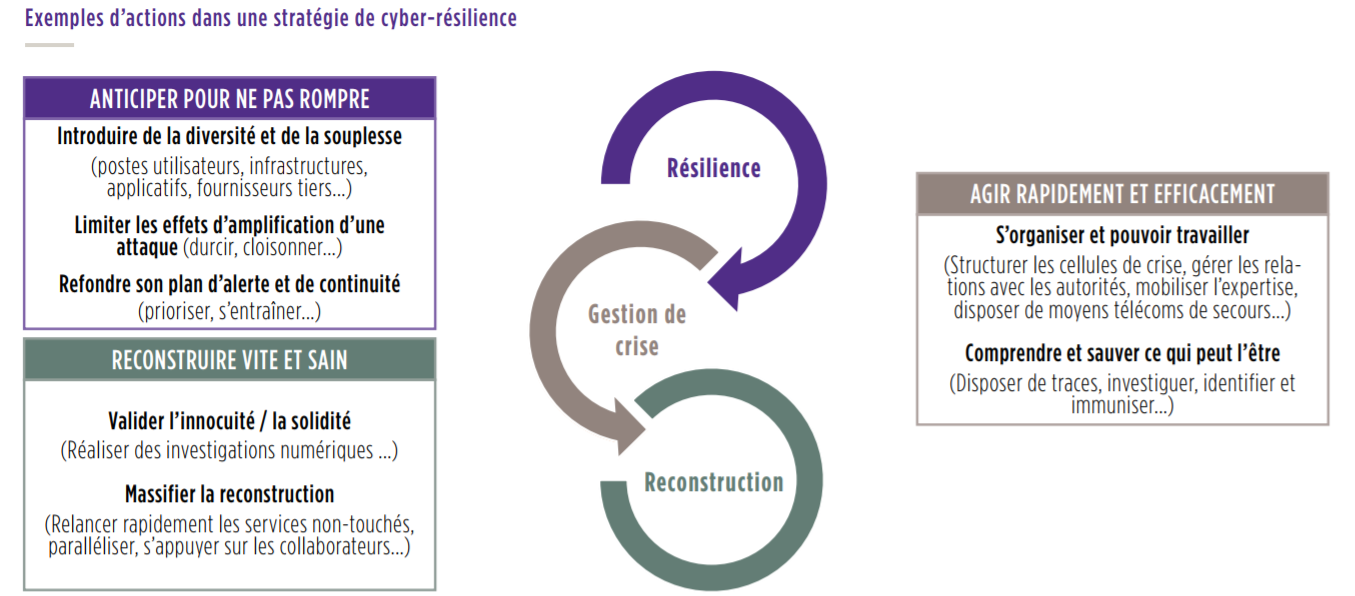

Suite à un premier article présentant les vulnérabilités des dispositifs de continuité et quelques grandes attaques majeures ayant paralysé une partie du SI de l’entreprise, voici quelques pistes pour améliorer sa stratégie de cyber-résilience.

Muscler la gestion de crise

Les crises cyber sont des crises particulières : souvent longues (plusieurs semaines), parfois difficiles à cerner (qu’a pu faire l’attaquant ? depuis combien de temps ? quels sont les impacts ?) et impliquant des parties externes elles-mêmes souvent peu préparées sur ce sujet (avocats, huissiers, autorités, fournisseurs, voire les clients…). Il est donc nécessaire d’ajuster les dispositifs existants qui n’ont pas été conçus pour intégrer la dimension cyber.

Acteur opérationnel de la gestion de la crise cyber, la DSI ne doit pas être sur-mobilisée sur l’investigation et la défense au détriment de la production et du secours. Cet aspect constitue un point d’anticipation important à ne pas négliger. Il s’agira donc d’identifier clairement les équipes à mobiliser sur la crise et d’organiser les interventions parallèles d’investigation et de construction de plan de défense.

Au-delà de l’aspect organisationnel, il faudra s’assurer de disposer également de l’outillage d’investigation (cartographie, recherche de signature de l’attaque, SI de gestion de crise indépendant, capacité d’analyse de malware inconnu…), d’assainissement (capacité de déploiement rapide de correctifs ou de « vaccin », isolation en urgence de portions non touchées du SI, isolation réseau…) et de reconstruction (accès rapide aux sauvegardes, accès aux documentations minimum de reconstruction, support des fournisseurs clés sur le SI, capacité à réinstaller massivement des postes de travail…) requis pour comprendre la position de l’attaquant, stopper sa propagation et faire repartir au plus vite l’activité.

La définition d’un guide de gestion de crise, définissant les étapes structurantes, les responsabilités macroscopiques et les points de clés de décision sera un plus. Et parce qu’il est primordial de s’exercer en amont afin d’être prêt le jour où il faut faire face à la crise, la réalisation d’exercice de crise sera un bon révélateur de la situation réelle.

Repenser les dispositifs de continuité

Les dispositifs de continuité doivent également évoluer pour s’adapter aux menaces cyber. Les solutions possibles sont nombreuses et peuvent toucher tous les types de dispositifs de continuité. Le plan de reprise utilisateur peut intégrer par exemple la mise à disposition de clés USB avec un système alternatif. Les collaborateurs pourraient l’utiliser en cas de destruction logique de leur poste de travail.

Certains établissements ont fait le choix de provisionner des volumes de postes de travail de remplacement directement avec leurs fournisseurs de matériel afin de les délivrer rapidement en cas de destruction physique.

Le plan de continuité informatique peut inclure de nouvelles solutions pour être efficace en cas de cyberattaque. La plus emblématique vise à construire des chaînes applicatives alternatives. Il s’agit de « dupliquer » une application sans utiliser les mêmes logiciels, systèmes d’exploitation et équipes de production. C’est une solution extrême, très coûteuse et difficile à maintenir, mais qui est envisagée pour certaines applications critiques dans le monde de la finance (notamment les infrastructures de paiement à caractère systémique).

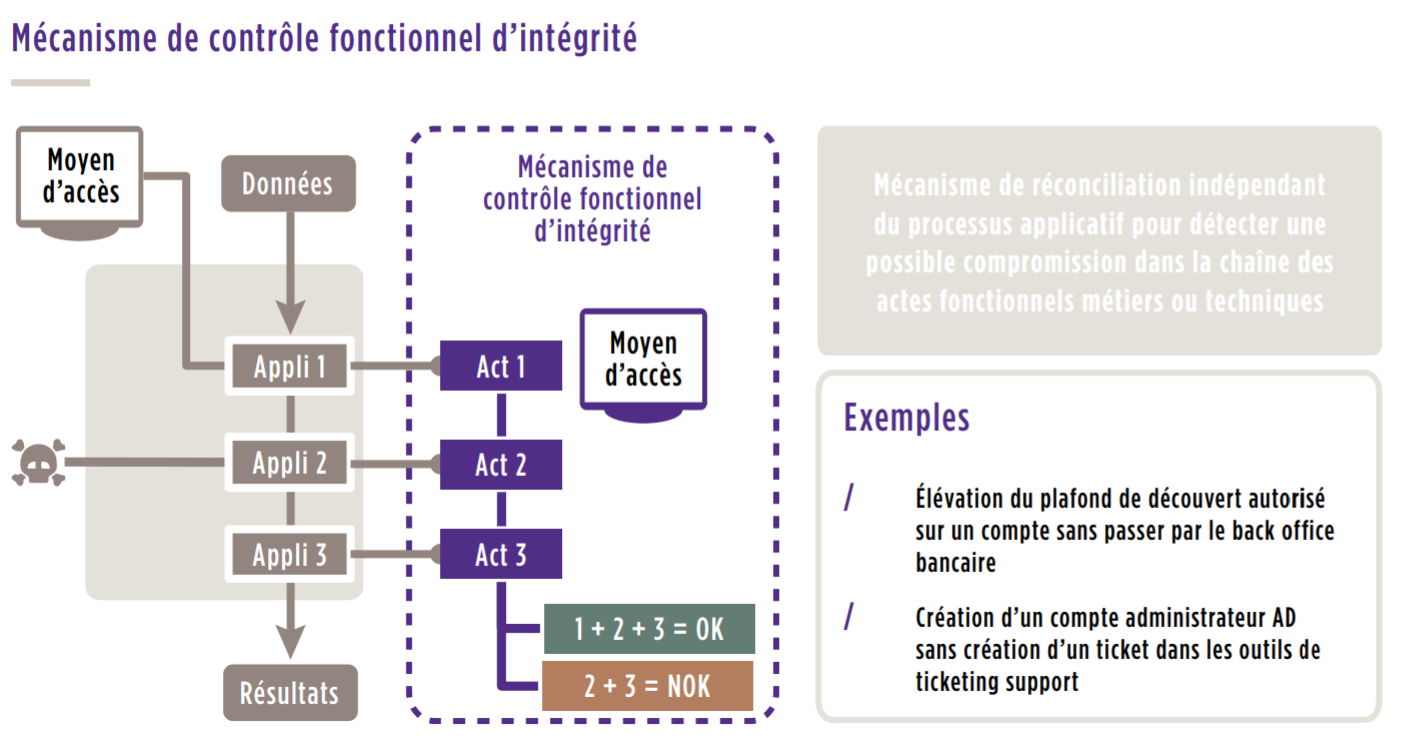

D’autres solutions moins complexes sont envisagées. Il s’agit par exemple de l’ajout de contrôle fonctionnel d’intégrité dans le processus métier. Son concept repose sur la réalisation de contrôles réguliers, à différents niveaux et à différents endroits dans la chaîne applicative (« multi-level controls »). Ceci permet de détecter rapidement des attaques qui toucheraient par exemple les couches techniques (modification d’une valeur directement dans une base de données) sans avoir été réalisées par les actions métier classiques (via les interfaces graphiques). Ces mécanismes peuvent aussi s’appliquer aux systèmes d’infrastructures, par exemple en réconciliant les tickets de demande de création de compte d’administration avec le nombre de comptes réellement dans le système.

D’un niveau de complexité intermédiaire, il est possible d’envisager la définition de zone d’isolation système et réseau (« floodgate ») que l’on peut activer en cas d’attaques et qui vont isoler les systèmes les plus sensibles du reste du SI. Le SI industriel pourra, à ce titre, constituer à lui seul, une de ces zones d’isolation vis-à-vis du reste du SI.

Ces évolutions, souvent majeures, doivent s’inscrire dans une revue des stratégies de secours existantes afin d’évaluer leur vulnérabilité et l’intérêt de déployer des nouvelles solutions de cyber-résilience, en particulier sur les systèmes les plus critiques. L’évolution des Business Impact Analysis (BIA) pour inclure cette dimension est certainement une première étape clé.

Sans cybersécurité, la cyber-résilience n’est rien

Implémenter ces nouvelles mesures de cyber-résilience nécessite des efforts importants. Des efforts qui seront vains si ces solutions de secours et les systèmes nominaux ne sont pas eux-mêmes déjà sécurisés correctement et surveillés avec attention. Le RSSI est l’acteur clé pour faire aboutir ces démarches souvent entamées mais rarement finalisées. L’aide du Risk Manager (RM) – ou, s’il est désigné, son Responsable du Plan de Continuité d’Activité (RPCA) – sera alors un plus. Il est aujourd’hui communément acquis qu’il est impossible de sécuriser des systèmes à 100%, il faut donc accepter la probabilité d’occurrence d’une attaque et c’est à ce moment-là que le RM ou son RPCA prendra tout son rôle.

Cet article est issu de notre focus « Cyber-résilience : plier pour ne pas rompre« .