Depuis plusieurs années, nous accompagnons les changements profonds que vivent les Systèmes d’Information Industriels avec une ouverture à marche forcée et une utilisation de technologie des SI de Gestion de plus en plus fréquente. Le niveau d’exposition et de menace augmentant, il est crucial d’assurer aisément leur maintien en conditions de sécurité en coordination avec le Métier. Quels sont les retours terrain et les bonnes pratiques pour protéger et maintenir en condition de sécurité des SI Industriels ?

L’ouverture au SI de Gestion, une nécessité mais un vecteur de risques

Historiquement, le SI Industriel n’était pas interconnecté avec le SI de Gestion, par absence de besoin ou par recherche d’une limitation de son exposition. L’essentiel des actions se faisait localement, directement sur les équipements ou à distance avec des moyens spécifiques, avec une gouvernance et des opérations souvent elles-mêmes locales.

L’évolution des besoins Métier et l’optimisation des procédés de production ont fait émerger de nouveaux enjeux moins locaux (supervision à distance, télémaintenance, émergence de l’IoT, standardisation et rationalisation des technologies et des compétences, cyber menaces, etc.) dans le but d’accroitre la performance et le confort des opérations. Ces enjeux ont amené un besoin de numérisation et d’interconnexion entre les SI Industriels et les SI de Gestion.

Bien que nécessaires au bon fonctionnement des Métiers, nos échanges avec les opérationnels montrent bien que ces interconnexions ont eu pour conséquence de générer des risques d’intrusion et de propagation entre ces systèmes d’informations :

- Sur les opérations et la qualité avec de potentiels arrêts ou altérations de lignes de production entraînant des impacts financiers, d’image voire humains ;

- Sur la sécurité des installations en cas de compromission grave d’outils de production pouvant avoir des impacts sur l’humain ou l’environnement.

La mitigation de ces risques d’intrusion et de propagation et de leur conséquence nécessite de mettre en place des activités et mesures de sécurité en différentes étapes :

- La cartographie du SI Industriel ;

- La mise en place d’une architecture réseau sécurisée ;

- Le durcissement puis le maintien en conditions de sécurité des différents systèmes ;

- Enfin, la mise en place de moyens de détection d’incident et de réaction.

Les autorités se sont par ailleurs penchées sur le sujet et imposent ces mesures, et d’autres encore, sur les périmètres les plus sensibles.

Des interventions parfois distantes et potentiellement fréquentes (patch management, revue de compte, contrôle d’intégrité etc.), d’équipes plus éloignées des opérations, peuvent alors être nécessaires et se heurter à un modèle opérationnel historique pensé pour privilégier la continuité et l’intégrité des opérations, la qualité, l’hygiène et la sûreté, tout en minimisant les disruptions.

Comment mettre en place ces mesures sans pour autant perdre de vue la finalité du SI Industriel : faire fonctionner un procédé physique de façon nominale ?

La cartographie, un prérequis au traitement des risques de cybersécurité sur les SI Industriels

Afin d’évaluer les risques et maîtriser les impacts potentiels des mesures, la première action à mener et de construire une cartographie SI des installations Industrielles permettant :

- De connaître les systèmes à administrer et à maintenir à jour ;

- D’identifier les utilisateurs Métier et donc les interlocuteurs à impliquer lorsqu’un changement est nécessaire, pour en maîtriser les impacts opérationnels ;

- D’évaluer les impacts potentiels de nouvelles vulnérabilités et failles de sécurité en matière de sûreté, d’opérations et de qualité.

Une fois que le processus de cartographie est lancé, il faut également formaliser la procédure de mise à jour de cette même cartographie en définissant une fréquence de mise à jour par degré de criticité puis s’atteler au traitement des risques.

Ce chantier conséquent va donc requérir un dialogue et une collaboration étroite avec les automaticiens et les membres de l’ingénierie

La mitigation des risques sur le SI INDUSTRIEL par la mise en place d’une architecture de sécurité

La sécurité n’étant pas un sujet nouveau, il parait donc logique de vouloir suivre les principes d’architecture et de sécurité des SI de Gestion pour les SI Industriels tout en les adaptant à leurs spécificités :

- Réduire les risques de propagation et d’intrusion en assurant un cloisonnement du SI Industriel et en restreignant les accès ;

- Sécuriser l’administration du SI en mettant en place une architecture d’administration dédiée ;

- Equiper les administrateurs avec les outils adéquats pour intervenir sur l’ensemble du parc Industriel ;

- Intégrer dès le départ, lorsque cela est possible, l’intervention des mainteneurs externes.

Ces quatre principes sont les pierres angulaires de la sécurisation de l’architecture d’un SI Industriel.

Le cloisonnement, le début de la réduction de l’exposition

Les SI de Gestion et Industriels n’ont, par essence, pas les mêmes buts : l’un sert à faire fonctionner une entreprise (messagerie, gestion, outils collaboratifs…) tandis que l’autre sert à opérer des procédés physiques. Théoriquement, ils devraient être cloisonnés et seuls certains flux autorisés mais le retour terrain montre que c’est rarement le cas.

Comme dans toute démarche de sécurisation d’un SI, il convient d’adopter le principe de strict nécessaire afin de limiter l’exposition aux cybermenaces. Les interconnexions entre la Gestion et l’Industriel ne doivent répondre qu’à des besoins spécifiques comme par exemple :

- L’envoi des ordres de productions aux SCADA[1] ;

- Le transfert des fichiers de FAO[2] aux machines à commandes numériques ;

- La remontée des données de productions pour garantir un pilotage des opérations.

Le SI Industriel se doit également d’être cloisonné en son sein afin de réduire le risque de propagation. Pour ce faire, nous pouvons suivre le principe de zones et conduits tel que décrit dans la norme IEC 62443.

En pratique, nous pouvons effectuer ce cloisonnement en plusieurs étapes :

- Lister les fonctions Métier avec différents niveaux de sûreté ;

- Rassembler les fonctions de même niveau de forme de zones (avec potentiellement une zone « legacy » et ses sous-zones) ;

- Mettre en place les règles de sécurité par zone en fonction de leurs besoins tels que décrits dans la norme IEC 62443 ;

- Vérifier que les interconnexions (conduits) entres les différentes zones respectent les règles de sécurité ;

- Migrer les applications – la mise en conformité des applications peut être longue et difficile et il peut ici être opportun de procéder par analyse de risques pour prioriser et piloter, et de lister les non-conformités et les plans de remédiations associés. De même la migration elle-même peut être complexe pour s’assurer de ne pas impacter les opérations.

La particularité des SI de sureté

Les SI de sûreté sont les SI Industriels permettant de mettre en condition de sûreté les systèmes Industriels de production. Ils ont longtemps été mécaniques, puis pneumatiques, électriques avant d’être numérisés. On comprend donc l’importance d’en assurer spécifiquement l’intégrité. Un dernier chantier de cloisonnement peut donc être envisagé pour le permettre. Cependant, on se rend bien souvent compte sur le terrain que l’existant peut être un frein et donc rendre ce chantier complexe.

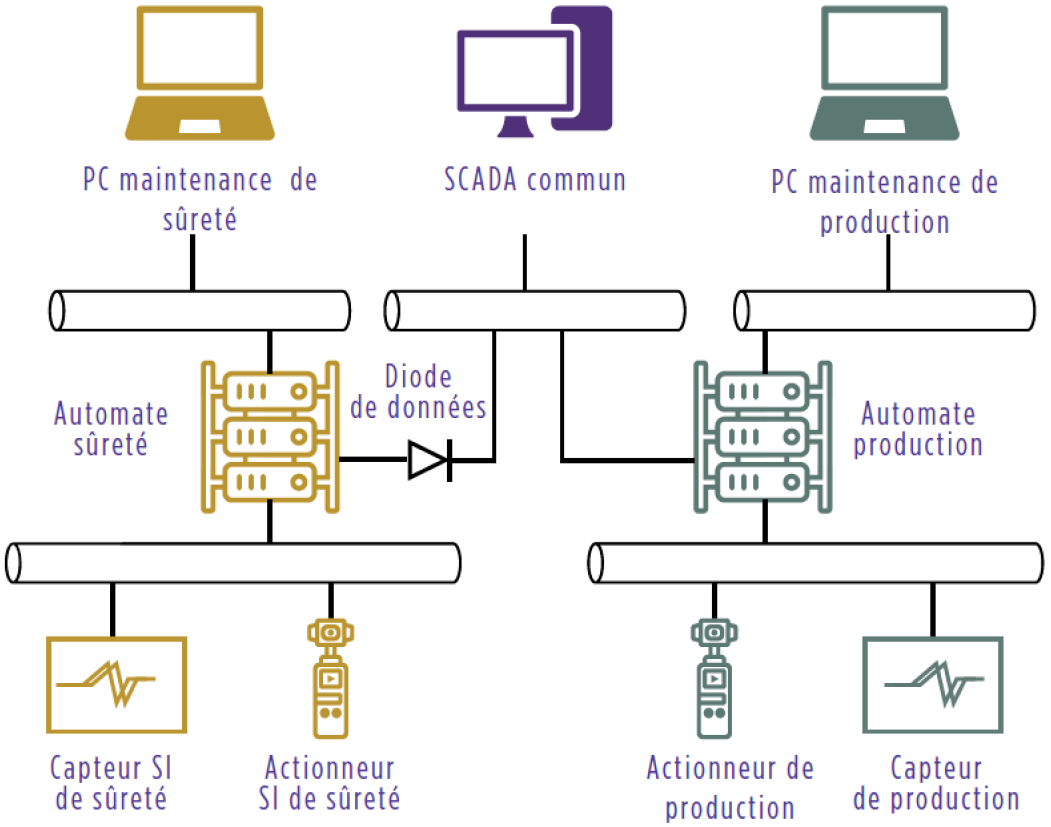

Lorsqu’elle est réalisée de manière stricte, la séparation permet de réduire les risques de propagation, d’avoir des niveaux de sécurité distincts entre SI de production et SI de sûreté en fonction de leurs niveaux de risques. Elle a cependant l’inconvénient de nécessiter un système SCADA dédié et est donc coûteuse et non ergonomique pour les opérations.

Figure 1 - Schéma de cloisonnement SI Industriel / SI de Sûreté (SIS)

Après avoir lancée cette démarche d’identification et de cloisonnement des SI Industriels, il convient de traiter de leur administration. Comment concilier sécurité, gain opérationnel et disponibilité de l’outil de production ? Nous vous en parlerons très prochainement.

[1] SCADA i.e. Supervisory Control And Data Acquisition system

[2] FAO i.e. Fabrication Assistée par Ordinateur

[3] DMZ i.e. Demilitarized Zone.