Au début des années 2010, des acteurs du marché de l’IoT (comme Ericsson et Cisco) ont prédit qu’en 2020 il y aurait 50 milliards d’objets connectés sur Terre. En réalité, ce chiffre a été fortement surestimé. Aujourd’hui Gartner affirme qu’environ 5,8 milliards de terminaux IoT seront utilisés en 2020[1]. Même si le marché n’est pas aussi développé que prévu, il continue de croître : ces 5,8 milliards de terminaux IoT représentent une augmentation de 21 % par rapport à 2019.

Bien que très utiles, l’utilisation des objets connectés introduit malheureusement de nouveaux risques pour les entreprises. En effet, selon le rapport[2] de Palo Alto Networks publié en mars 2020, 57% des objets connectés analysés sont vulnérables à des attaques de moyenne ou haute gravité. Ceci n’est pas surprenant. Sécuriser des objets connectés s’avère une tâche ardue ce qui explique pourquoi Beecham Research [3] estime que 62 % des transformations industrielles de l’IoT à grande échelle échouent en raison d’un manque de confiance.

Nous nous sommes donc interrogés sur les enjeux de sécurité et confiance des objets connectés ainsi que sur comment les entreprises peuvent y faire face.

Quels sont les enjeux de sécurité et confiance des objets connectés ?

Afin d’atténuer les risques de sécurité sur les objets connectés, le NIST préconise dans son rapport[4] publié en 2019 de se focaliser sur 6 grands axes :

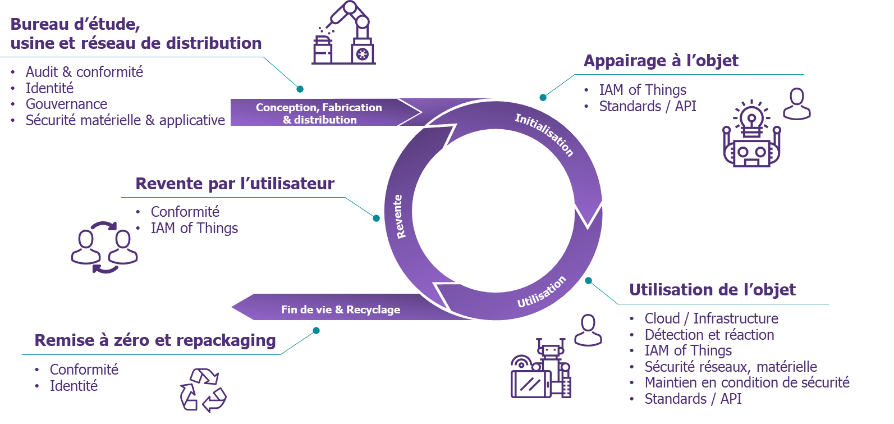

- L’inventaire : Tenir à jour un inventaire précis de tous les objets connectés et de leurs caractéristiques les plus pertinentes tout au long de leur cycle de vie (voir l’article détaillant le cycle de vie des objets connectés)

Figure 1 – Le cycle de vie d’un objet connecté

- Les vulnérabilités: Identifier et éliminer les vulnérabilités connues des logiciels et micrologiciels des objets connectés afin de réduire la probabilité et la facilité d’exploitation et de compromission.

- Les accès: Empêcher l’accès physique et logique non autorisé et inapproprié aux objets connectés, leur utilisation et leur administration par des personnes, des processus et d’autres dispositifs informatiques.

- Détecter les incidents de sécurité des objets connectés: Surveiller et analyser l’activité de l’objet connecté pour détecter les signes d’incidents impliquant la sécurité de l’appareil.

- Détecter les incidents de sécurité en lien avec les données: Surveiller et analyser l’activité de l’objet connecté pour détecter les signes d’incidents impliquant la sécurité des données.

- Protéger les données: Empêcher l’accès et l’altération des données qui pourraient exposer des informations sensibles ou permettre la manipulation ou la perturbation du fonctionnement des objets connectés.

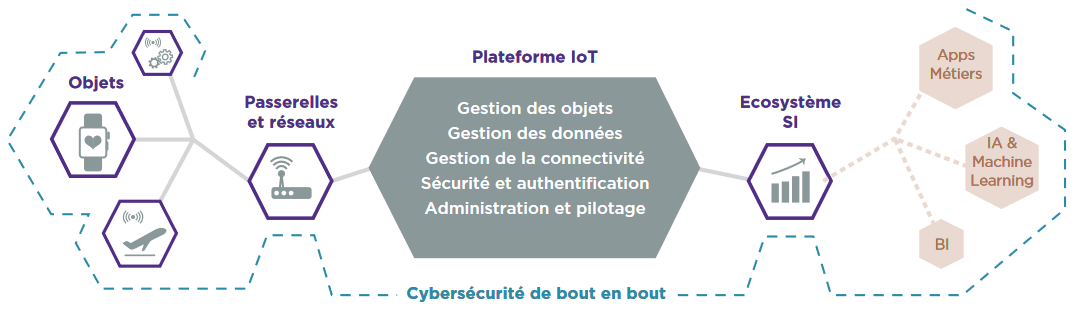

Or les plateformes IoT actuelles permettent seulement de répondre en partie à ces exigences de sécurité (voir l’article détaillant l’utilité des plateformes IoT).

Figure 2 – L’utilité des plateformes IoT

En effet, les architectures IoT traditionnelles s’appuient sur une plateforme cloud centralisée, opérée par un éditeur où le plus souvent les règles de collecte et de stockage des données sont opaques. Ce n’est pas la solution la mieux adaptée pour assurer la sécurité des objets connectés car :

- L’utilisation d’une plateforme cloud centralisée introduit le risque de « single point of failure » sur l’architecture IoT (bien qu’aujourd’hui ce risque soit atténué avec l’implémentation d’une architecture redondante et de backups)

- Il est tout à fait possible pour un attaquant de changer les données stockées dans la base de données sur le cloud. La prise de décision des différents acteurs est donc impactée.

- La collaboration entre les différents acteurs du déploiement (fabricants, opérateurs de maintenance, …) devient plus difficile car l’accès à la plateforme peut leur être restreint

L’utilisation d’un système décentralisé de gestion des objets connectés où tous les acteurs auraient la possibilité de consulter ou ajouter de manière fiable les informations concernant les objets connectés (version du micrologiciel, opérations de maintenance …) devient donc primordiale afin de garantir la sécurité et l’intégrité des données produites de ces derniers.

En quoi les « Security Twins » permettent-ils de répondre aux enjeux de sécurité des objets connectés ?

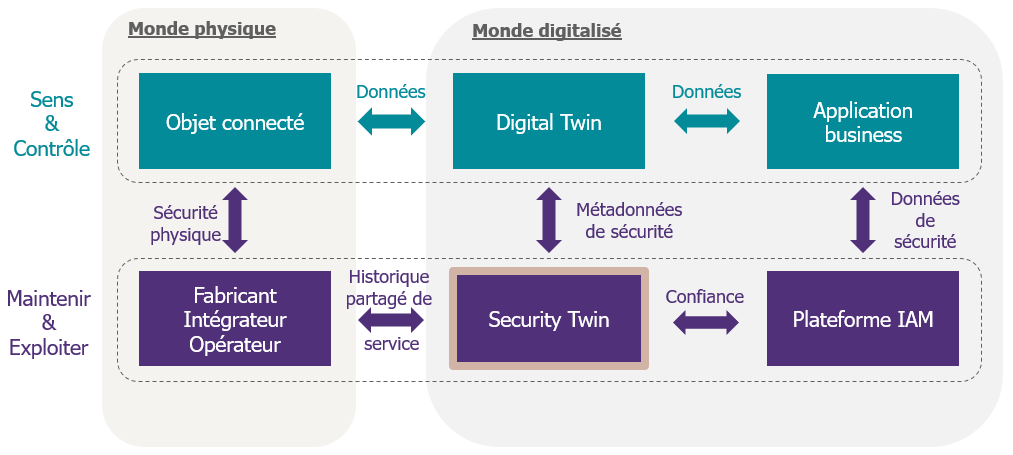

Afin d’épauler les plateformes IoT et améliorer la sécurité des déploiements IoT, il convient d’introduire la notion de « Security Twin » dans les déploiements IoT.

Le principe d’un « Security Twin » est simple. Il s’agit d’une représentation virtuelle de l’objet connecté qui regroupe toutes les informations de sécurité, comme par exemple la version du micrologiciel, les vulnérabilités … (cf. figure 3) de ce dernier sur lesquelles tous les acteurs impliqués dans sa gestion peuvent parvenir à un consensus (voir figure 3).

Figure 3 – Le mécanisme d’un « Security Twin » (source : Jitsuin)

Un « Security Twin » gagne en efficacité lorsque davantage d’acteurs du déploiement peuvent interagir avec lui et parvenir à un consensus sur l’exactitude des informations fournies/enregistrées.

Ainsi, les solutions basées sur la technologie de (Distributed Ledger Technology) représentent une première étape logique dans la création de « Security Twins », puisqu’elles permettraient de regrouper les informations de sécurité de l’objet connecté dans un registre décentralisé et immuable qui serait accessible par toutes les parties prenantes du déploiement IoT. La plus connue des solutions de registres distribués est la Blockchain (voir l’article sur les cas d’usage et limites de la Blockchain).

Si l’on reprend les points soulevés précédemment par le rapport du NIST, l’utilisation d’un « Security Twin » permettrait donc d’améliorer :

- La gestion des objets et la gestion des accès : tous les acteurs du déploiement IoT auraient accès à un registre décentralisé et immuable de tous les objets connectés avec toutes les informations de sécurité et confiance.

- La gestion des vulnérabilités et la détection des incidents de sécurité des objets : les différents acteurs pourraient partager des informations sur la sécurité de l’objet et prendre les actions nécessaires (par exemple le fabricant d’un objet connecté pourrait notifier les autres acteurs de la disponibilité d’une nouvelle mise à jour du micrologiciel grace au « Security Twin »).

- La protection des données et la détection des incidents de sécurité en lien avec les données : le principe même d’un « Security Twin » repose sur l’utilisation d’un registre décentralisé et immuable afin d’enregistrer les données en lien avec la sécurité des objets connectés. Il devient donc plus difficile pour des attaquants de changer les données ce qui diminue les risques d’incident de sécurité.

L’utilisation des « Security Twins » offre donc la possibilité de renforcer la sécurité, intégrité, confiance et résilience des objets connectés.

La start-up Jitsuin a développé l’outil « Jitsuin Archivist » basé sur la technologie de registres distribués (Distributed Ledger Technology) pour pallier le manque d’outils collaboratifs permettant de sécuriser les objets connectés. Le but de cet outil n’est pas de remplacer les plateformes IoT mais permettre la création de « Security Twins ».

Ensemble, Wavestone et Jitsuin ont cherché à démontrer les bénéfices de l’utilisation d’une architecture décentralisée avec des « Security Twins ». Les deux entreprises ont donc collaboré sur la construction d’un PoC (Proof of Concept) sur la gestion des identités et accès aux bâtiments avec des objets connectés qui sera à découvrir dans un prochain article.

[1] Gartner, 29 Août 2019 : https://www.gartner.com/en/newsroom/press-releases/2019-08-29-gartner-says-5-8-billion-enterprise-and-automotive-io

[2] Palo Alto Networks, 10 mars 2020, “Unit 42 IoT threat report”: https://unit42.paloaltonetworks.com/iot-threat-report-2020/

[3] Why IoT projects fail : https://www.whyiotprojectsfail.com/?cs=br2

[4] NIST – “Considerations for Managing Internet of Things (IoT) Cybersecurity and Privacy Risks” : https://csrc.nist.gov/publications/detail/nistir/8228/final