Qui ne s’est pas déjà senti perdu en cherchant des informations sur les plans de licences autour d’Office 365 ? Avec cet article, je souhaite vous partager un décryptage de ce qui existe avec quelques conseils pour retrouver son chemin, ainsi que rappeler certaines annonces récentes de l’éditeur.

A l’heure du modern workplace, il est indispensable pour les équipes sécurité et conformité de connaître les capacités natives des plateformes de collaboration et de communication. Cette maîtrise permettra de définir une stratégie cohérente prenant en compte aussi bien les besoins de protection des données que les réglementations, l’urbanisation du système d’information et l’incontournable sujet de l’expérience utilisateur.

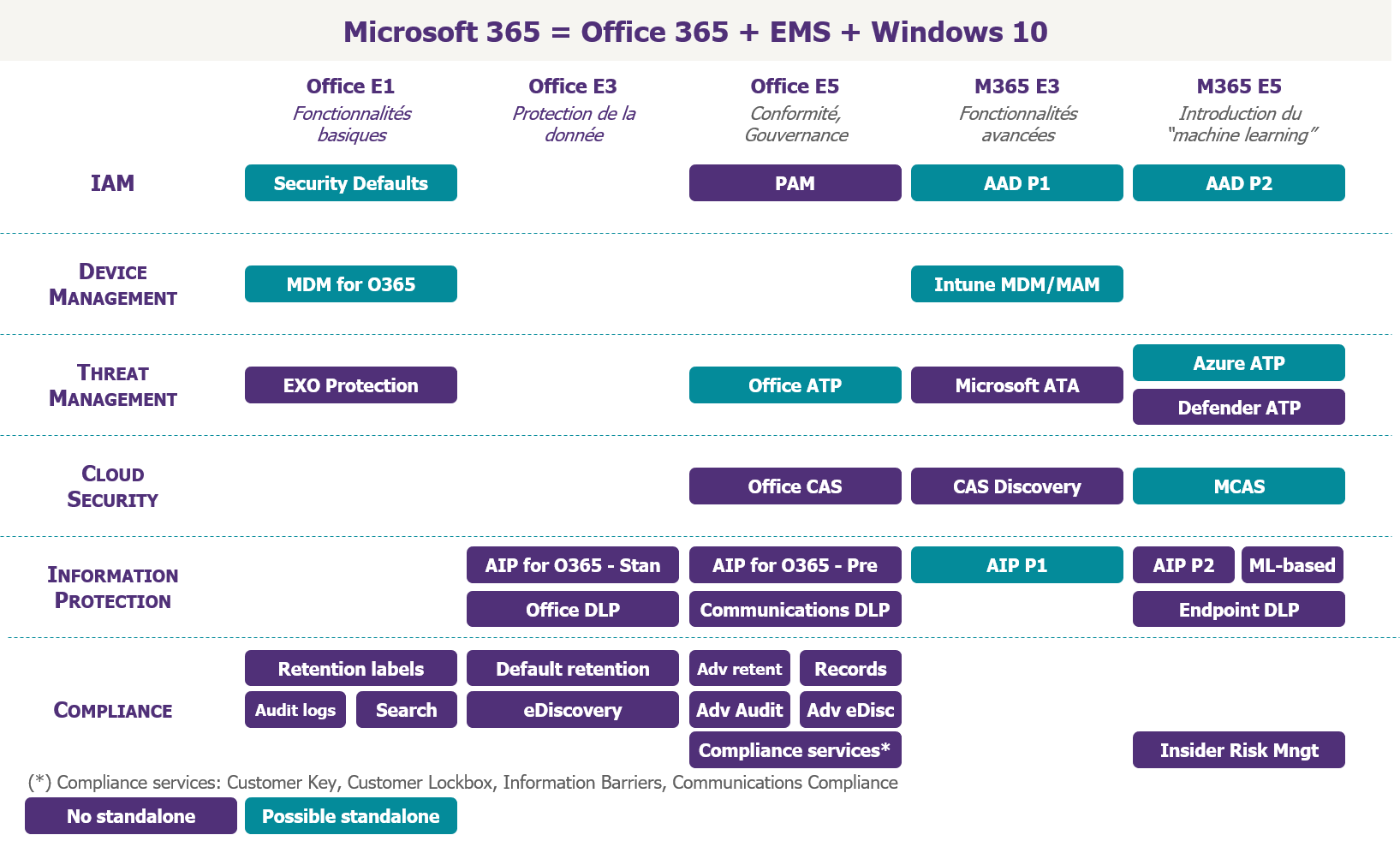

Pour les entreprises bénéficiant du plan de licences le plus élevé, Microsoft 365 E5, il n’y a pas de problème : toutes les fonctionnalités sont disponibles. Pour les autres, le sujet est autrement plus complexe.

Cet article est orienté pour les entreprises ayant plus de 300 collaborateurs. Pour les autres organisations (éducation, associations, petites et moyennes entreprises) les plans de licences sont légèrement différents, mais les informations ci-dessous restent applicables pour la plupart.

1/ Comprendre les services de sécurité et de conformité disponibles

Historiquement tournée vers des services de bureautique (avec Microsoft Office) et de collaboration (avec Exchange et SharePoint on-premise), l’offre de Microsoft a fortement évolué en intégrant des services de développement d’applications sans code (avec la Power Platform), mais aussi des briques de sécurité et de conformité.

On peut regrouper ces dernières en sept catégories :

- Sécurité : Gestion des identités et des accès, Gestion des terminaux et Gestion de la menace ;

- Conformité : Protection de l’information, Gouvernance, Maîtrise des services, et Maîtrise du Cloud.

Gestion des identités et des accès

Azure Active Directory est la brique fondamentale des services Cloud Microsoft (Office 365 mais aussi Azure IaaS et PaaS). Il ne s’agit pas d’un simple contrôleur de domaine de la source d’identité on-premise dans le Cloud, mais bien d’un service IAM à part entière. Plusieurs plans de licences sont disponibles dans le cadre d’une utilisation Microsoft 365, dont les principales fonctionnalités sont rappelées ci-dessous :

- Azure Active Directory Basic pour Office 365 : Single Sign On, Gestion manuelles des utilisateurs, des groupes et des applications, Enregistrement des terminaux, Security Defaults (politiques de sécurité basiques pour les utilisateurs et les administrateurs) ;

- Azure Active Directory Premium Plan 1 (ou AAD P1) : Azure MFA, Accès Conditionnel, Application proxy (exposition d’applications on-premise sur Internet), Cycle de vie des groupes (expiration, groupes dynamiques, classification), Protection avancée des mots de passe (Cloud et on-premise), Intégration avec une solution de MFA ou de gouvernance des identités tierce ;

- Azure Active Directory Premium Plan 2 (ou AAD P2) : Azure AD Identity Protection (évaluation des connexions et des comptes à risques), Accès conditionnel basé sur le risque, Azure PIM (Gestion des comptes à privilèges avec Accès Just-in-Time), Revue des accès, Entitlement Management (attribution de droits prédéfinis sur des espaces de collaboration à des utilisateurs internes ou externes).

Par expérience, la licence Azure AD Premium P1 revêt aujourd’hui un caractère indispensable pour un certain nombre d’entreprises, à minima pour les deux fonctionnalités suivantes : accès conditionnel et classification des groupes. Azure AD Premium P2 sera plutôt destinée à des populations d’administration dans un premier temps.

Pour rappel, les fonctionnalités disponibles quant à l’ajout ou la modification d’objets (groupes, utilisateurs ou terminaux) varient en fonction du mode d’implémentation choisi : Fédération d’identités, Password Hash Sync (PHS) et Pass Through Authentication (PTA).

Gestion des terminaux

Intune est la solution de Mobile Device Management (MDM) et Mobile Access Management (MAM) proposée par Microsoft.

La partie Intune MDM est historiquement une solution de gestion des terminaux mobiles : déploiement d’applications ou de certificats sur les terminaux enrôlés, durcissement des paramètres, gestion de parc, etc.

La partie Intune MAM représente les fonctionnalités permettant de maîtriser les données au sein d’applications, via des apps protection policies. Le MAM peut être utilisé même dans un contexte BYOD. Il est important de noter que des solutions MDM tierces peuvent s’intégrer avec les Intune MAM pour maîtriser les applications Microsoft 365 Apps (comme Office pour iOS ou Android), mais la licence sera tout de même requise pour utiliser les fonctionnalités du SDK.

Dans le cadre du modern management, la partie MDM d’Intune se positionne comme une solution d’Enpoint Unified Management (ou UEM) pour gérer l’ensemble des terminaux (mobiles ou non) de façon unifiée. L’objectif est à terme de remplacer l’outil SCCM, également appelé Configuration Manager, en se positionnant en concurrence directe avec d’autres solution de MDM déjà bien en place au sein des entreprises.

Gestion de la menace

La suite Microsoft Threat Protection regroupe l’ensemble des fonctionnalités avancées de lutte contre les menaces (prévention, détection, investigation et réaction) de l’environnement Microsoft 365 : messageries, espaces de collaboration, terminaux et identités.

Bien que les différents composants de la suite soient historiquement considérés comme moins performants que d’autres “pure players” sur leurs segments respectifs, ils ont l’avantage indéniable de proposer une gestion unifiée, ainsi qu’une corrélation des indicateurs. Cet écart tend toutefois à s’estomper depuis deux ans, Gartner ayant même reconnu plusieurs briques de la suite ATP Advanced Threat Protection (ATP) comme leaders sur leurs segments fin 2019.

On y retrouve trois composants :

- Office ATP : Solution de lutte contre les menaces liées aux documents, aux mails et aux liens malveillants. Alors qu’il est possible d’ajouter une passerelle de messagerie tierce, Office ATP est la seule possibilité de protection avancée pour les espaces collaboratifs (SharePoint, OneDrive et Teams) ;

- Windows Defender ATP : Solution EDR de l’éditeur de Redmond ;

- Azure ATP : Solution de détection et d’investigation contre la compromission des identités, via l’analyse des signaux de l’Active Directory local. Microsoft a annoncé en février dernier la fin du support de la solution historique, Microsoft Advanced Threat Analytics (ATA), pour Janvier 2021.

Protection de l’information

Microsoft a récemment regroupé l’ensemble des fonctionnalités de découverte, de classification et de protection des données sous le framework Microsoft Information Protection.

A la base, se trouve le moteur d’identification des données sensibles. Le moteur de Microsoft se base sur deux éléments :

- Les Types d’informations sensibles (Sensitive Information Type ou SIT en anglais) : Expressions régulières prédéfinies (ex : numéro de sécurité sociale ou carte bancaire) combinées avec des mots clés, empreintes de documents (ex : brevet ou formulaire) ou dictionnaires de mots clés ;

- Les Classifieurs d’informations : Algorithmes de Machine learning, avec des modèles prédéfinis ou construits. Introduits cette année et encore en préversion, les classifieurs ne peuvent être utilisés qu’avec les licences Microsoft E5.

La tendance actuelle est de classifier les données d’Office 365 (mails, documents et maintenant Power BI) à l’aide d’Azure Information Protection (ou AIP). Le choix du niveau de classification peut se faire soit manuellement, soit automatiquement avec le moteur présenté ci-dessus. AIP a été intégré progressivement dans l’ensemble services Office 365, sous le nom d’Information Protection for Office 365 (ou classification unifiée). Bien que moins nécessaire aujourd’hui, AIP apporte en plus de la nouvelle solution la couverture de documents non-Office 365 et la barre de classification dans les applications bureautiques.

Il est également possible de classifier un espace partagé (site SharePoint, Teams ou Groups Office 365), mais la classification des données et de l’espace est encore décorrélée.

La protection des informations à proprement parler est constituée du chiffrement des données et de la restriction des droits (DRM en anglais). Le protocole propriétaire de Microsoft est Azure RMS, ou Rights Management. Les clés peuvent être gérées par Microsoft, en BYOK ou Chiffrement à Double Clé (DKE en anglais, équivalent HYOK pour le Unified Labeling présenté en Juillet 2020)

Azure RMS peut être appliqué à une donnée manuellement ou par héritage du niveau de classification. L’implémentation peut avoir un nom différent selon le cas d’usage concerné, mais les mécanismes sont identiques :

- AIP ou RMS tout simplement pour les documents ;

- Information Rights Management (ou IRM) pour SharePoint : une donnée téléchargée d’une liste ou d’une bibliothèque hérite d’une protection cohérente avec les droits de l’utilisateur ;

- Office Message Encryption (ou OME) pour la messagerie électronique.

En plus de la protection ci-dessus, il est également possible d’appliquer une protection des espaces partagés afin de durcir les accès en fonction du niveau de classification choisi, par exemple la restriction des terminaux ou des utilisateurs invités par exemple.

En sus des mécanismes attachés aux données (la protection reste même en cas de partage ou de copie), il est possible de contrôler la diffusion des données via les outils suivants :

- Office DLP : contrôle de la diffusion des mails et des documents ;

- Communications DLP : contrôle de la messagerie instantanée ;

- Cloud App Security : extension des capacités d’Office DLP aux applications SaaS intégrées ;

- Windows Information Protection : équivalent d’Intune MAM pour Windows 10, visant à séparer les données professionnelles des données personnelles ;

- Windows Endpoint DLP : nouvelle solution DLP pour Windows 10 présentée en Juillet 2020.

Enfin, une découverte des informations peut être réalisée à posteriori pour localiser et corriger le niveau de protection si besoin. Là encore, une solution différente doit être utilisée en fonction du cas d’usage :

- AIP Scanner : recherche et classification des données sur des répertoires on-premises ;

- Cloud App Security : recherche et classification des données sur les espaces Cloud ;

- Windows Defender ATP : recherche et classification des données sur Windows 10 ;

- eDiscovery : recherche des données Cloud (par détournement de la fonctionnalité originelle).

Le SDK Microsoft Information Protection peut être utilisé par des applications tierces pour appliquer de la classification ou de la protection sur des données, ou tout simplement consommer des données protégées.

Comme vous pouvez le voir, il y a un certain nombre d’outils avec des noms différents pour protéger les données des organisations. A retenir, les utilisateurs ne seront confrontés directement qu’à la classification et à la protection.

Gouvernance

L’année 2020 pourra être retenue comme l’année de la conformité pour Office 365. Microsoft a en effet réorganisé les produits existants et en a présenté des nouveaux pour apporter des réponses à différents risques RH et réglementaires. Tous ces produits sont regroupés dans le nouveau Centre de Conformité, qui remplace la partie équivalente dans le Security & Compliance Center.

Le premier groupe de ces produits est lié à la rétention des informations. Des politiques de rétention (conservation, enregistrement légal, suppression, etc.) sont définies via des étiquettes de rétention pour être appliquées à une donnée ou à un espace partagé. L’étiquetage peut se faire manuellement, par défaut sur des conteneurs (ex : boîtes mails utilisateurs ou sites SharePoint), ou automatiquement, de la même façon que pour les étiquettes de confidentialité.

On retrouve ensuite les produits liés à la traçabilité et à l’audit du tenant. Par construction, les journaux unifiés (ou Unified audit logs en anglais) permettent de tracer les actions des utilisateurs ou des administrateurs. Ces logs, bien que très complets, ne sont pas exhaustifs et sont régulièrement complétés. Afin d’augmenter les 90 jours de conservation des journaux unifiés, Microsoft a présenté l’année dernière la journalisation avancée (ou Advanced auditing), qui propose une conservation jusqu’à un an et des journaux plus complets (comme l’ensemble des accès à une boîte mail).

En parallèle de la journalisation, quatre produits offrent des possibilités d’investigation :

- Core eDiscovery permet d’extraire du contenu selon une requête (ex : messages envoyés par un utilisateur contenant telle ou telle information) ;

- Advanced eDiscovery est une fonctionnalité avancée pour filtrer les contenus les plus pertinents et apporter des possibilités de visualisation sur les résultats ;

- Microsoft Data Investigations, encore en préversion,est un clone d’Advanced eDiscovery permettant de retracer le contexte ayant pu conduire à une fuite de données ;

- Data Subject Request a été introduit lors de l’entrée en vigueur du GDPR, afin d’identifier et exporter des données liées à une personne physique. Il s’agit, là encore, d’un clone de Core eDiscovery permettant d’effectuer des recherches dans ce contexte précis.

A noter les fonctionnalités d’eDiscovery d’Exchange Online (Hold, search, etc.) vont être progressivement dépréciées, au profit de celles du Compliance Center.

Enfin, Microsoft a récemment présenté tout un panel de produits pour lutter contre les risques internes (délit d’initié, fuite de données par des utilisateurs sur le départ, discrimination, accès illégitime à la donnée, etc). Concrètement, ces produits ont vocation à implémenter et automatiser des principes déjà existants dans les politiques RH, légales et métiers existantes des organisations :

- Insider Risk Management est une fonctionnalité permettant de lever des alertes en cas d’actions suspectes réalisées par un utilisateur interne (ex : téléchargement massif réalisé par un utilisateur sur le départ, violation de stratégie de sécurité). Le produit est centré autour des axes suivants : alerte, investigation, remédiation automatique ou manuelle ;

- Information Barriers permet de réguler les échanges (OneDrive, SharePoint et Teams) entre des personnes internes, afin de forcer techniquement des interdictions d’échanges de contenus entre des entités en raison d’impératifs réglementaires ;

- Communications Compliance étend les fonctionnalités d’Office DLP en permettant de lever des alertes lorsqu’une communication inadéquate est détectée (Teams, Mail ou Yammer), comme une non-conformité réglementaire, un non-respect d’une politique interne (ex : harcèlement) ou des échanges autour d’un projet spécifique ;

- Privileged Access Management (ou PAM) est le pendant d’Azure PIM pour les tâches opérationnelles d’administration. Afin d’exécuter une tâche, une personne devra demander une élevation de privilège pour un périmètre et un temps défini ;

- Customer Lockbox : Lockbox est le nom du processus interne Microsoft permettant à une personne du support d’accéder à des données d’une organisation. Customer Lockbox ajoute une étape de validation par le client concerné. En pratique, ce produit permet de s’assurer qu’un employé Microsoft ne modifie pas des données par inadvertance ; mais ne permet pas de se prémunir des requêtes gouvernementales. Sur ce dernier sujet, Microsoft publie régulièrement des statistiques.

La majeure partie de ces produits sont encore en préversion. Il n’y a encore que très peu de retours terrain sur ces solutions appelées à gagner en maturité.

Maîtrise des services

Outre les produits décrits dans le chapitre précédent, Microsoft propose aux organisations deux outils supplémentaires pour se mettre en conformité avec les réglementations locales.

Tout d’abord, Customer Key permet à une organisation d’ajouter une surcouche de chiffrement au niveau applicatif (Exchange Online, OneDrive, SharePoint Online et Teams), en gérant le cycle de vie des clés utilisées. Cette surcouche s’ajoute au chiffrement appliqué par construction aux données au repos dans les serveurs Microsoft. Attention toutefois à ne pas perdre les clés, ce qui conduirait à une perte totale des données.

Ensuite, les fonctionnalités de Multi-géo garantissent que les données soient conservées au repos dans une zone géographique donnée. L’enjeu avec cette fonctionnalité est d’être capable de différencier les espaces personnels et partagés en fonction de la localisation cible.

Maîtrise du Cloud

Avec Cloud App Security, Microsoft a son Cloud Access Security Broker (CASB) : lutte contre le Shadow IT (utilisation des API des solutions supervisées ou des applications SaaS non gérées via l’analyse des logs du proxy), Protection des données, Détection des comportements anormaux et Analyse de la conformité des applications SaaS.

Encore une fois, trois niveaux de fonctionnalités sont disponibles :

- Cloud App Discovery : Accessible avec Azure AD P1, ce niveau permet de bénéficier des fonctionnalités de lutte contre le Shadow IT ;

- Office 365 Cloud App Security : Accessible avec une licence Office E5, il s’agit d’un niveau intermédiaire permettant de bénéficier de fonctionnalités dégradées limitées à Office 365 ;

- Microsoft Cloud App Security : Niveau le plus élevé l’ensemble des fonctionnalités du CASB.

Il est importun de rappeler ici qu’Azure AD P1 sera nécessaire, si l’on souhaite mettre en place des politiques d’accès conditionnels pour les applications connectées (incluant Office 365).

Avec les fonctionnalités de Gouvernance présentées précédemment, Cloud App Security est la brique la moins exploitée aujourd’hui, principalement en raison du niveau trop élevé des licences.

Retrouvez la suite de cet écrit dans l’article « Petit guide pour se retrouver dans la jungle des licences sécurité et conformité Microsoft 365 – Partie 2 ».