Wavestone et Sigfox partagent une passion commune pour la technologie, l’innovation et la sécurité. Nos discussions nous ont amenés à explorer la base toutes les initiatives cyber (l’analyse des risques), les raisons pour lesquelles cela est différent pour un projet IoT et surtout, la manière dont vous pouvez démarrer.

QU’EST-CE QU’UNE ANALYSE DE RISQUE CYBER?

Vous êtes-vous déjà demandé ce qui se passerait si un appareil que votre entreprise a mis au point et qu’elle vend divulguait les données qu’elle recueille ? Ou si ces données étaient corrompues ou soudainement rendues indisponibles ? Qu’est-ce qui serait le plus préjudiciable ? Et si votre solution était vulnérable à une cyberattaque ? Les conséquences pourraient-elles être une prise de contrôle d’un ou de plusieurs appareils qui entraînerait un risque pour la sécurité, comme un bâtiment qui prendrait feu ou même une victime humaine ? Ou peut-être s’agirait-il « seulement » d’une attaque pivot sur le réseau de votre client qui entraînerait une incapacité totale de fonctionnement de votre entreprise et de celle de votre client.

Si vous êtes en train de développer une solution IoT et que vous ne faites pas de dépression nerveuse en envisageant de telles possibilités, vous vous demandez probablement pourquoi votre RSSI (Responsable de la Sécurité des Systèmes d’Information) n’en fait pas une.

C’est probablement parce que votre RSSI a une méthode : il considère chaque risque d’un point de vue impartial et de manière comparable. La première étape importante consiste à s’assurer que chaque risque est correctement évalué (c’est-à-dire qu’il n’est ni surestimé, ni sous-estimé) et à partager les résultats de cette évaluation avec toutes les parties prenantes du projet. Une fois que toutes les parties prenantes se sont mises d’accord sur chaque risque, votre entreprise dispose d’une base adéquate pour décider des mesures de contrôle à implémenter.

Cette approche ne signifie pas que vous devez traiter tous les risques au point que votre solution soit pratiquement impossible à mettre en œuvre. D’ailleurs, c’est techniquement impossible, et votre budget disparaîtrait bien avant d’avoir atteint une solution dite de risque zéro. Chaque mesure de contrôle doit être hiérarchisée et proportionnelle à la probabilité et à la gravité du risque.

Ce que nous avons décrit ci-dessus est connu sous le nom de méthodologie d’analyse des risques. Les professionnels de la cybersécurité utilisent cette méthodologie comme base de référence pour les initiatives de leur entreprise en matière de cybersécurité. Les professionnels évaluent les scénarios de risque (souvent liés à la disponibilité des services, à l’intégrité des données, à la confidentialité et/ou à la traçabilité des actions) et les impacts sur l’image de marque de leur entreprise, les responsabilités légales, les conséquences sur la sécurité et bien sûr les résultats financiers. Plus le risque est évalué, plus la priorité est accordée à la réduction de la probabilité que le risque se produise (par exemple, ajouter des barrières à une attaque, réduire la surface d’attaque, etc.) ou à la gravité des résultats si le risque se produit (par exemple, appliquer une segmentation pour réduire la propagation d’une attaque).

Si vous voulez en savoir plus sur les méthodes d’analyse des risques existantes, vous devriez commencer par la norme ISO27005, qui a un large champ d’application et de compréhension dans divers secteurs.

Soyez rassuré sur le fait que parler des risques n’augmentera pas la probabilité que le problème se produise (si jamais vous le craigniez), mais ne pas en parler fait courir un grand risque au projet.

EN QUOI L’ANALYSE DES RISQUES D’UN PROJET IOT EST-ELLE DIFFÉRENTE ?

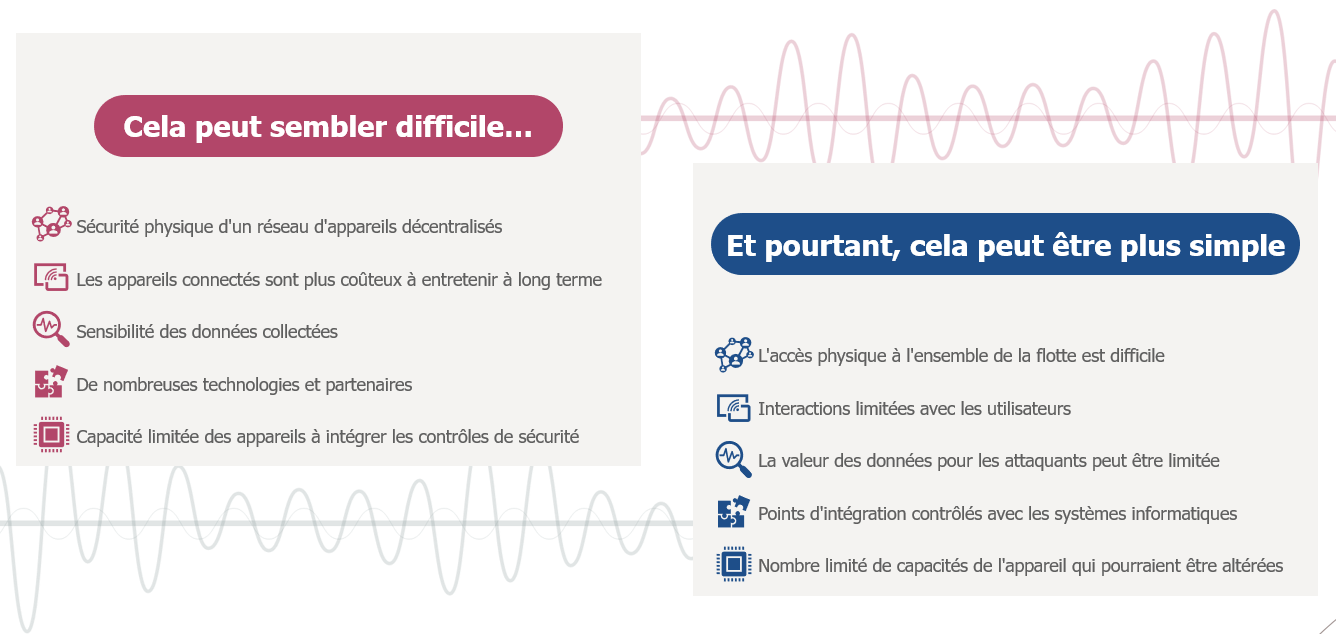

Nous espérons vous avoir convaincu de l’importance de l’analyse des risques de votre projet ; nous verrons comment vous pouvez vous y prendre rapidement dans le prochain chapitre. Avant d’en arriver là, nous allons détailler ce qui rend l’exercice spécifique à un projet IoT: quelles sont les caractéristiques de tels projets et qu’est-ce qui rend l’analyse des risques plus difficile ou plus simple ?

Commençons par les caractéristiques communes qui doivent être prises en compte pour une analyse des risques. Tout d’abord, une initiative IoT repose souvent sur un réseau de matériel très décentralisé (capteurs, passerelles, serveurs, etc.). Ces dispositifs peuvent être répartis sur une vaste zone géographique, parfois dans le monde entier, et sont destinés à rester longtemps sur le terrain avec peu ou pas de maintenance sur place. Il est courant de voir des dispositifs IoT B2B dont la durée de vie dépasse 10 ans (par exemple, un projet de mesure de l’eau pour les entreprises de services publics). Les dispositifs B2C peuvent également viser de telles durées de vie – pensez par exemple aux véhicules connectés. Il convient également de noter que les dispositifs IoT ont généralement des interfaces utilisateur limitées, telles qu’un écran et un clavier. Malgré cela, les boutons, les LED et les applications mobiles permettent les interactions ou les personnalisations nécessaires à l’appareil IoT pour que vous puissiez collecter des données sur le terrain. N’oubliez pas que les données collectées à partir des appareils connectés sont en fait là où réside toute la valeur de tels objets. Ainsi, le fait que ces données soient ou non critiques est essentiel dans l’évaluation des risques. Enfin, nous devons nous rappeler qu’un projet IoT est toujours un projet informatique. Si les dispositifs ne sont pas des ordinateurs portables typiques, les serveurs d’application et le stockage restent centraux dans la plupart des cas. C’est là qu’une grande partie du risque demeure, mais heureusement, il existe de nombreuses bonnes pratiques pour cette partie de la solution également.

Du point de vue de la cybersécurité, ces caractéristiques peuvent rendre les projets IoT plus risqués. Par exemple :

- La sécurité physique d’un réseau décentralisé est très difficile à implémenter. Où sont situés les appareils ? Sont-ils accessibles au public ? Quelqu’un peut-il facilement les voler, les endommager ou les altérer ? Par exemple, un tracker installé sur une palette se déplace à l’extérieur des locaux de confiance et peut être endommagé ou retiré – intentionnellement ou non. Bien entendu, ce risque est amplifié par une empreinte géographique plus large.

- Étant donné les interactions limitées des utilisateurs et la durée de vie plus longue des appareils, leur maintenance peut devenir très coûteuse et longue, surtout si vous devez dépêcher physiquement des techniciens. Une intervention manuelle peut être tout simplement irréaliste, mais même les mises à jour de microprogrammes ont un taux d’échec. Pour toutes ces raisons, les contrôles doivent être pertinents à long terme

- Dans tout projet IoT, la sensibilité des données est un facteur qui doit être pris en compte. Est-ce un facteur critique pour votre entreprise ? Pour les projets de consommation, la sensibilité des données peut être perçue comme très élevée car les appareils collectent des données du monde « réel ».

- Les solutions IoT sont constituées de nombreuses technologies et de nombreux fournisseurs différents. Cela constitue un réel défi : quelles sont les pratiques de sécurité suivies par chacun de ces fournisseurs et ces pratiques couvrent-elles suffisamment les risques identifiés ?

- Enfin, les contrôles de sécurité qui peuvent être appliqués dépendent des capacités des appareils et des logiciels. Par exemple, de nombreux capteurs fonctionnent sur des MCU 8 bits et ne peuvent donc pas exécuter des algorithmes de chiffrement compliqués.

Heureusement, toutes ces caractéristiques jouent également un rôle dans la réduction des risques cyber pour les projets IoT.

- Avec des déploiements très décentralisés, le niveau d’effort requis par un attaquant pour accéder à un grand nombre de dispositifs est lourd. Compromettre un seul appareil est une chose, mais compromettre l’ensemble du parc d’appareils est une tâche entièrement différente. Cela est particulièrement vrai si une altération physique ou une proximité est nécessaire.

- L’application des appareils connectés est rarement gérée directement par un utilisateur et les interactions avec l’utilisateur après l’installation sont limitées. Ainsi, les attaquants ont peu de possibilités de tromper l’utilisateur pour qu’il fasse un mauvais usage de l’application.

- Selon le contexte, la valeur des données peut être très limitée pour les attaquants (par exemple, la surveillance de la température ambiante utilisée pour contrôler les systèmes de climatisation). De plus, la valeur peut aussi diminuer fortement avec le temps. Les données de production peuvent être critiques pour le contrôle en temps réel des processus, mais elles perdent beaucoup de leur valeur quelques minutes plus tard.

- L’architecture des solutions IoT est généralement séparée des systèmes informatiques, y compris les serveurs ou les datacenters. Cette séparation permet aux entreprises de définir et de protéger facilement les points d’intégration.

- Enfin, les capacités limitées de l’appareil jouent un rôle dans la prévention de toute tentative nuisible. Les attaquants ne peuvent tout simplement pas accéder, implanter des logiciels malveillants ou contrôler efficacement les capteurs avec des MCU 8 bits.

ALORS MAINTENANT, COMMENT PUIS-JE COMMENCER ?

Prenez une grande respiration et impliquez votre RSSI.

Le RSSI doit identifier et évaluer les réglementations applicables, décider du niveau de risque acceptable, fournir des politiques à suivre et des outils pour mettre en œuvre les mesures de sécurité. Peut-être devriez-vous nommer un responsable de la sécurité des produits pour s’occuper spécifiquement de la sécurité de l’IoT dans votre entreprise ou même de la sécurité d’un produit IoT spécifique si les enjeux l’exigent.

Pour atteindre un niveau de sécurité acceptable, il faudra disposer d’une expertise dans les différents domaines de l’IoT. Si vous êtes cet expert, vous devriez probablement être prêt à vous impliquer. Cela amènera toute l’équipe à envisager:

- La sécurité de bout en bout sur la pile technologique : du matériel au cloud, y compris les logiciels intégrés, la connectivité réseau, les applications mobiles, etc.

- La sécurité de bout en bout du point de vue du cycle de vie des appareils. Lorsque vous concevez votre appareil, pensez à toutes les phases : de la fabrication à la distribution ; de la première utilisation à l’utilisation normale ; revente, remise à neuf, recyclage ou mise à la poubelle.

- L’implication des partenaires : veillez à ne pas les oublier et évaluez leur maturité. Vous devrez peut-être prendre des mesures pour les soutenir ou les perfectionner (conseil : demandez à votre RSSI ou à votre responsable de la sécurité des produits).

- L’audit de votre appareil et de toute la pile technologique. Faites-le régulièrement car il se peut que votre logiciel n’ait pas changé mais que les menaces et les vulnérabilités connues aient évolué.

- Les mises à jour et la maintenance de la sécurité à long terme : définissez pendant combien de temps vous allez mettre à jour et déployer vos appareils.

- L’organisation de la réponse aux incidents : définissez comment vous pouvez être informé des vulnérabilités ou des brèches et comment vous pouvez prévoir d’y répondre (d’un point de vue technique et de communication).

La cybersécurité de l’IoT n’est pas impossible. Elle fournit en fait des méthodologies et des outils pour aider à créer un environnement sûr.

Les acteurs du projet et les clients recherchent des produits sûrs et font pression pour qu’ils le soient. La réglementation visant à faire respecter la sécurité est imminente et les cadres de référence permettant d’aider chaque acteur à s’aligner sur ses devoirs continueront d’être appliqués. Il est temps d’aller de l’avant dès maintenant si vous cherchez à faire de la cybersécurité un atout pour votre produit sur votre marché !