Qu’est-ce qu’un Bug Bounty, et à quoi cela sert-il ?

De simples mots à la mode il y a quelques années, les programmes de primes à l’exploitation des bugs (Bug Bounty) et les initiatives de divulgation des vulnérabilités ont depuis imprégné le vocabulaire cybernétique d’un large éventail d’organisations, qu’il s’agisse de géants numériques, de grandes banques d’investissement ou d’organismes gouvernementaux. Le principe de base est le suivant : les entreprises offrent une incitation financière ou une récompense aux hackers bien intentionnés pour qu’ils trouvent et signalent les vulnérabilités découvertes dans leurs actifs. La complexité vient du fait que l’entreprise à l’origine de l’initiative fixe un délai pour que les hackers découvrent et corrigent ces vulnérabilités. Wavestone a étudié l’adoption de ces initiatives au sein du secteur bancaire et les bonnes pratiques à en tirer.

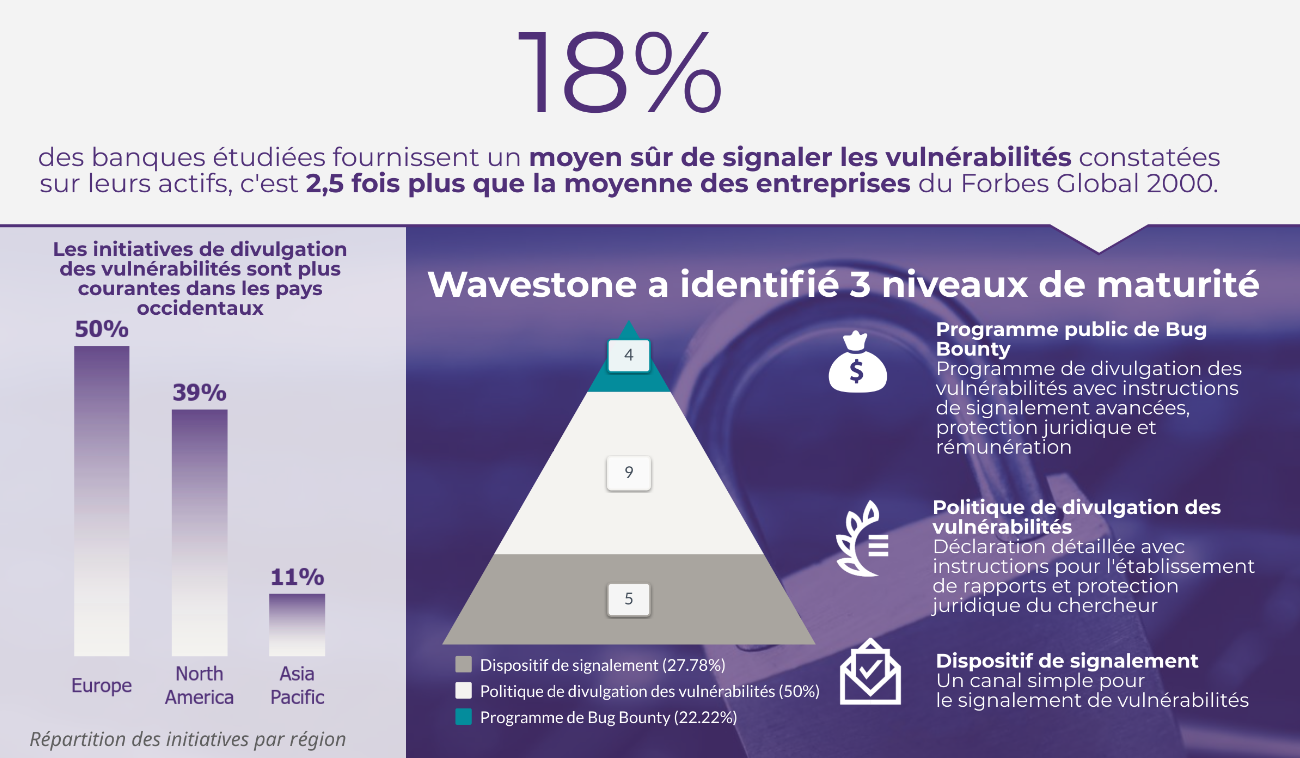

3 niveaux de maturité : dispositif de signalement, politique de divulgation des vulnérabilités et programme de Bug Bounty

En ce qui concerne la divulgation de la vulnérabilité, les initiatives sont diverses et la terminologie est large : divulgation coordonnée de vulnérabilités, divulgation responsable de vulnérabilités ou politique de divulgation de vulnérabilités. Toutes ces initiatives visent à fournir aux chercheurs un moyen sûr de signaler les vulnérabilités, mais le niveau de détail concernant le processus de signalement, les règles de recherche des vulnérabilités et les attentes de l’organisation en question varient considérablement d’un programme à l’autre. À la lumière de ces observations, nous avons identifié les trois niveaux de maturité suivants que sont : le dispositif de signalement, la politique de divulgation des vulnérabilités et les programmes de bug bounty.

Le premier niveau de maturité, le dispositif de signalement, consiste généralement en une simple page web fournissant des instructions très élémentaires et un dispositif dédié au signalement des vulnérabilités. Ce premier pas vers la divulgation des vulnérabilités agit comme un filet de sécurité au cas où quelqu’un découvrirait une vulnérabilité, mais il n’attire pas activement les hackers, notamment en raison du manque d’incitation financière. Le dispositif de signalement est le deuxième type d’initiative le plus courant, représentant 28 % des initiatives identifiées.

Le deuxième niveau de maturité, la politique de divulgation des vulnérabilités, prend également la forme d’une page web dédiée mais cette fois avec beaucoup plus de détails. Elle contient des informations avancées sur les processus de déclaration, les actifs concernés, ainsi que les préférences, règles et exceptions en matière de recherche sur la vulnérabilité. En outre, dans la plupart des cas (90 %), des informations concernant les attentes que les hackers peuvent avoir après avoir soumis un rapport, tant en termes de niveau de service (SLA) que de reconnaissance publique de leur travail, sont présentées. Dans nombre de ces initiatives (77 %), les entreprises s’engagent à fournir aux hackers une sphère de sécurité et à ne pas engager de poursuites judiciaires contre eux s’ils respectent les règles et agissent de bonne foi. Ce type d’initiative peut être géré en interne ou par une plateforme tierce (HackerOne, BugCrowd, Synack, …) qui communiquera avec les hackers et supervisera le triage des bugs.

Enfin, les programmes de Bug Bounty représentent le plus haut niveau de maturité, car ils comportent le même niveau d’information que la politique de divulgation des vulnérabilités, mais cette fois, les hackers sont financièrement récompensés pour avoir signalé des vulnérabilités. L’objectif est d’attirer des hackers talentueux et de faire des Bug Bounty un outil à part entière dans les cyber-écosystèmes des banques. Des plateformes tierces peuvent soit gérer ces programmes, soit mettre en place des programmes privés auxquels seuls des hackers contrôlés auront accès (après une vérification des antécédents et des compétences). Dans de nombreux cas, les programmes privés sont utilisés comme un tremplin vers les Bug Bounty, permettant aux entreprises d’acquérir de l’expérience avec le concept avant de passer à un programme public. Ils permettent également de mettre en place des dispositifs de sécurité avancés (surveillance complète de la recherche grâce aux VPN, accords de non-divulgation, contrôle avancé, recherche sur place, …) qui facilitent le respect des normes de sécurité et de confidentialité qui sont courantes dans le secteur bancaire.

Le secteur bancaire n’est pas dépassé par les autres secteurs

Ces initiatives ont été mises en œuvre par 18 % des banques étudiées, ce qui est 2,5 fois plus élevé que la moyenne rapportée dans le Forbes Global 2000. On peut donc dire que le secteur bancaire dispose de processus bien intégrés de divulgation des vulnérabilités dans le cadre de son cyber écosystème, le secteur des banques et des assurances se classant en troisième position en termes de nombre de programmes pour les services Internet et les logiciels informatiques. Cependant, il n’est pas le plus attractif d’un point de vue financier, se classant à la 12e place en termes de rémunération moyenne pour une vulnérabilité critique, les blockchains et les crypto-monnaies offrant une rémunération moyenne presque 3 fois plus élevée (source : HackerOne’s Hacker Powered Security Report 2019).

Les banques occidentales sont plus confiantes en s’engageant dans des processus de divulgation des vulnérabilités

Bien que l’adoption de dispositifs de divulgation des vulnérabilités dans le secteur bancaire semble être mondiale, cette recherche a constaté que les initiatives sont principalement adoptées par les banques européennes et américaines avec quelques spécificités. Ces observations peuvent s’expliquer par plusieurs facteurs.

Aux États-Unis, la divulgation des vulnérabilités fait depuis longtemps partie de la culture des géants de l’industrie technologique tels que Google et Facebook qui, entre autres, ont lancé leurs propres programmes avant 2012. Les États-Unis abritent également des acteurs qui comptent désormais parmi les principales plateformes de Bug Bounty au monde, dont BugCrowd (2011), HackerOne (2012) et Synack (2013). Il n’est donc pas surprenant de constater que ces plateformes gèrent la plupart des programmes de divulgation des vulnérabilités des banques américaines.

En Europe, la situation est différente et les acteurs clés sont moins nombreux. Après plusieurs incidents cybernétiques majeurs, les Pays-Bas ont été le premier pays d’Europe à lancer une initiative nationale en publiant les lignes directrices pour la divulgation coordonnée de vulnérabilités (2013) – un effort de collaboration entre le Centre national de cybersécurité du gouvernement néerlandais (NCSC) et diverses entreprises du secteur privé. Aujourd’hui, près de 70 % des grandes banques néerlandaises disposent d’un programme autogéré de Bug Bounty et le pays a joué un rôle clé dans l’élaboration des lignes directrices de l’UE en la matière. Il est également régulièrement cité en exemple par plusieurs autorités européennes. D’autres initiatives et plateformes ont également vu le jour ailleurs en Europe, comme YesWeHack, Intigriti, HackenProof, ou encore Yogosha. Cependant, il est difficile d’évaluer avec précision l’émergence des programmes de Bug Bounty en Europe, car plus de la moitié d’entre eux sont privés et ne disposent pas d’informations accessibles au public à des fins de confidentialité.

En Asie, les banques sont moins proactives en matière de divulgation des vulnérabilités en raison de réserves sur les programmes privés et d’autres facteurs culturels. Cependant, ces dernières années ont vu se multiplier les initiatives de la part des géants technologiques asiatiques et des institutions gouvernementales, notamment à Singapour et au Japon. Cela n’est pas surprenant, car de nombreuses institutions gouvernementales ont lancé ce type d’initiative par le passé (par exemple, Hack The Pentagon aux États-Unis ou le récent programme de Bug Bounty de l’application StopCovid géré par YesWeHack en France).

Se lancer dans la divulgation de vulnérabilités nécessite une préparation réellement efficace

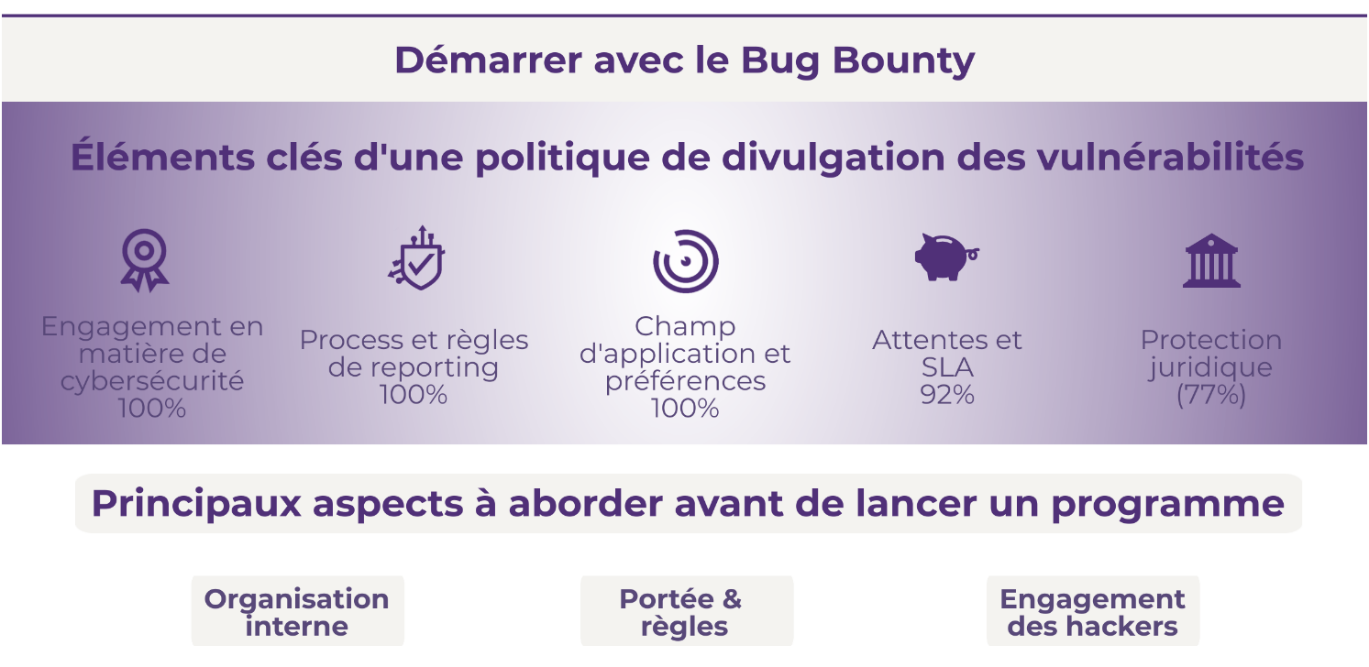

Avec de nombreuses réussites et un nombre croissant d’entreprises de tous les secteurs qui lancent des programmes de divulgation des vulnérabilités, il est tentant de suivre la tendance. Cependant, pour assurer le succès de ce type d’initiative, il est crucial de se pencher sur quelques points clés.

Premièrement, un programme de divulgation des vulnérabilités ou des bugs doit s’inscrire dans une approche globale de la cybersécurité et compléter les mesures plus traditionnelles telles que les revues régulières du code, la sécurité by design, les audits de sécurité et les tests d’intrusion. Le signalement des bugs et des vulnérabilités n’est que la première étape du processus. L’entreprise doit ensuite disposer des compétences internes nécessaires pour analyser les rapports fournis et remédier aux vulnérabilités dès que possible.

Ensuite, pour éviter de faire perdre du temps aux hackers et à l’entreprise, la portée du programme doit être soigneusement conçue afin de maximiser son efficacité et d’empêcher l’intrusion des hackers sur des actifs indésirables. Les mêmes règles s’appliquent en ce qui concerne les règles de recherche et de signalement.

Enfin, il est crucial de s’intéresser aux motivations des hackers pour assurer le succès d’un programme de Bug Bounty. Les attentes relatives à la soumission d’un rapport doivent être clairement spécifiées et porter sur le processus, le temps de réponse et la récompense. Une communication constante avec la communauté des hackers ainsi qu’une évolution du programme ou des récompenses sont des éléments clés qui peuvent assurer la durabilité du programme et la motivation des hackers, contribuant ainsi au succès du programme.

L’image des hackers est encore souvent associée à des actions criminelles…

En ce qui concerne les Bug Bounty, l’une des principales préoccupations est la sécurité, les organisations se demandant si le fait d’exposer leurs plateformes aux hackers pourrait conduire à l’exploitation des vulnérabilités découvertes par la vente des données des utilisateurs ou des vulnérabilités elles-mêmes directement sur le marché noir.

Ces craintes sont en partie justifiées, car les données des utilisateurs peuvent désormais être facilement vendues sur le marché noir : les cartes de crédit, les passeports, les dossiers médicaux ou les informations d’authentification peuvent être vendus pour moins de 15 euros et le phishing ciblé utilisant ces informations peut générer encore plus de profits. Une vulnérabilité critique peut également être exploitée et donner lieu à une cyber-attaque beaucoup plus importante, comme l’ont montré les ravages causés par les cryptolockers ces dernières années. Toutefois, ces incidents sont rarement liés à des programmes de Bug Bounty, car les hackers malveillants n’attendent pas que les organisations lancent des programmes de Bug Bounty pour les attaquer. Au contraire, ces attaques peuvent se produire à tout moment.

Deuxièmement, des compétences et des niveaux de préparation différents sont nécessaires pour trouver les vulnérabilités et les exploiter.

Enfin, l’argent est la principale motivation des pirates participant à ces programmes dans moins de 15% des cas, selon HackerOne. Pour la majorité des hackers, le hacking est une passion et ils sont surtout à la recherche de défis et d’opportunités pour améliorer leurs compétences et rendre le web plus sûr – dans ce cas, les récompenses financières ne sont qu’un bonus et se mettre du mauvais côté de la loi n’en vaut pas la peine.

Politique de divulgation des vulnérabilités : une première étape pour améliorer la cybersécurité

La divulgation des vulnérabilités et les initiatives de Bug Bounty sont désormais un sujet dominant dans le domaine de la cybersécurité, et le secteur bancaire ne fait pas exception. Bien que les programmes de Bug Bounty ne soient pas des solutions miracles et qu’un certain effort soit nécessaire pour s’assurer qu’ils sont réellement efficaces, la mise en œuvre d’une politique de divulgation des vulnérabilités semble ajouter une grande couche de sécurité supplémentaire pour un faible investissement. Nous ne pouvons donc que recommander la mise en œuvre d’une telle politique dès que la maturité cyber d’une organisation le permet.