Un nouveau guide dans un contexte de montée en puissance de la cybersécurité industrielle

Dans un contexte où les menaces cyber deviennent plus ciblées, sophistiquées et persistantes, notamment à l’encontre des systèmes industriels et des infrastructures critiques, l’ANSSI renforce son dispositif de sécurisation en publiant une version refondue de son guide de classification des systèmes industriels, initialement paru en 2012.

Ce guide s’adresse à l’ensemble des acteurs impliqués dans la sécurité des systèmes industriels : exploitants, opérateurs d’importance vitale (OIV), opérateurs de services essentiels (OSE), intégrateurs et prestataires, en charge d’aligner les exigences techniques avec les enjeux métiers.

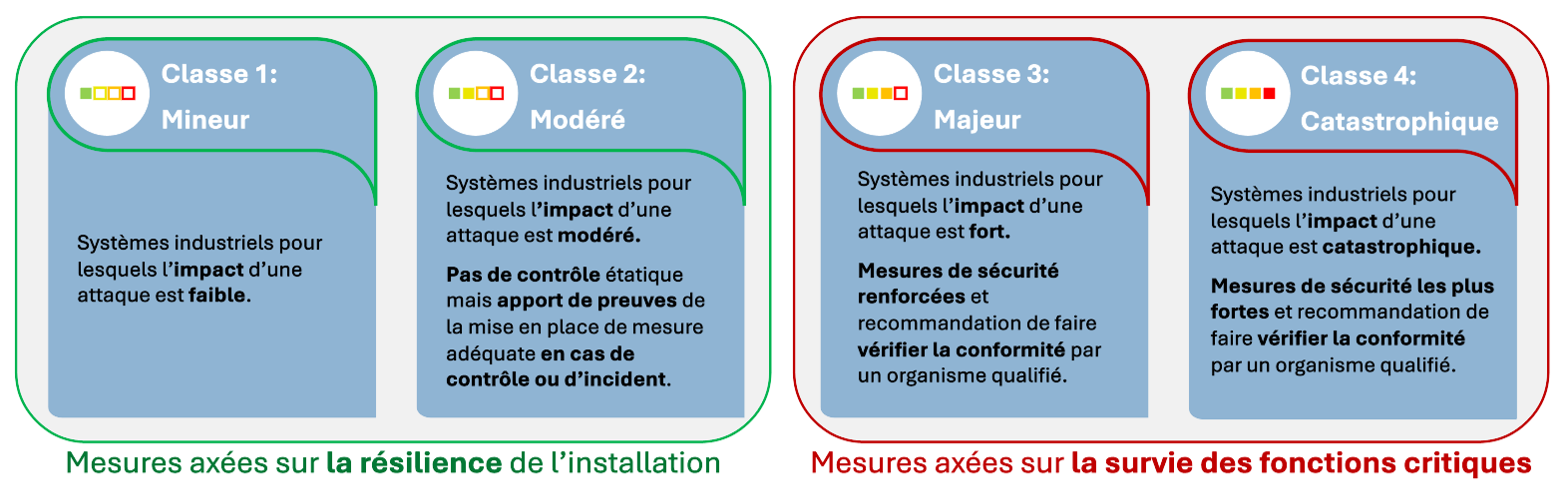

Il vise à fournir une méthode pour définir la criticité des systèmes industriels, afin de les ranger en classes de cybersécurité sur une échelle à 4 niveaux : mineur, modéré, majeur et catastrophique. Cette évaluation se fait selon la gravité maximale d’un impact potentiel sur : la population, l’économie et l’environnement. La classification permet de faciliter l’identification des besoins de sécurité et d’orienter la mise en œuvre de mesures de cybersécurité.

Schéma des 4 classes de cybersécurité du guide

Pourquoi revisiter le cadre existant ?

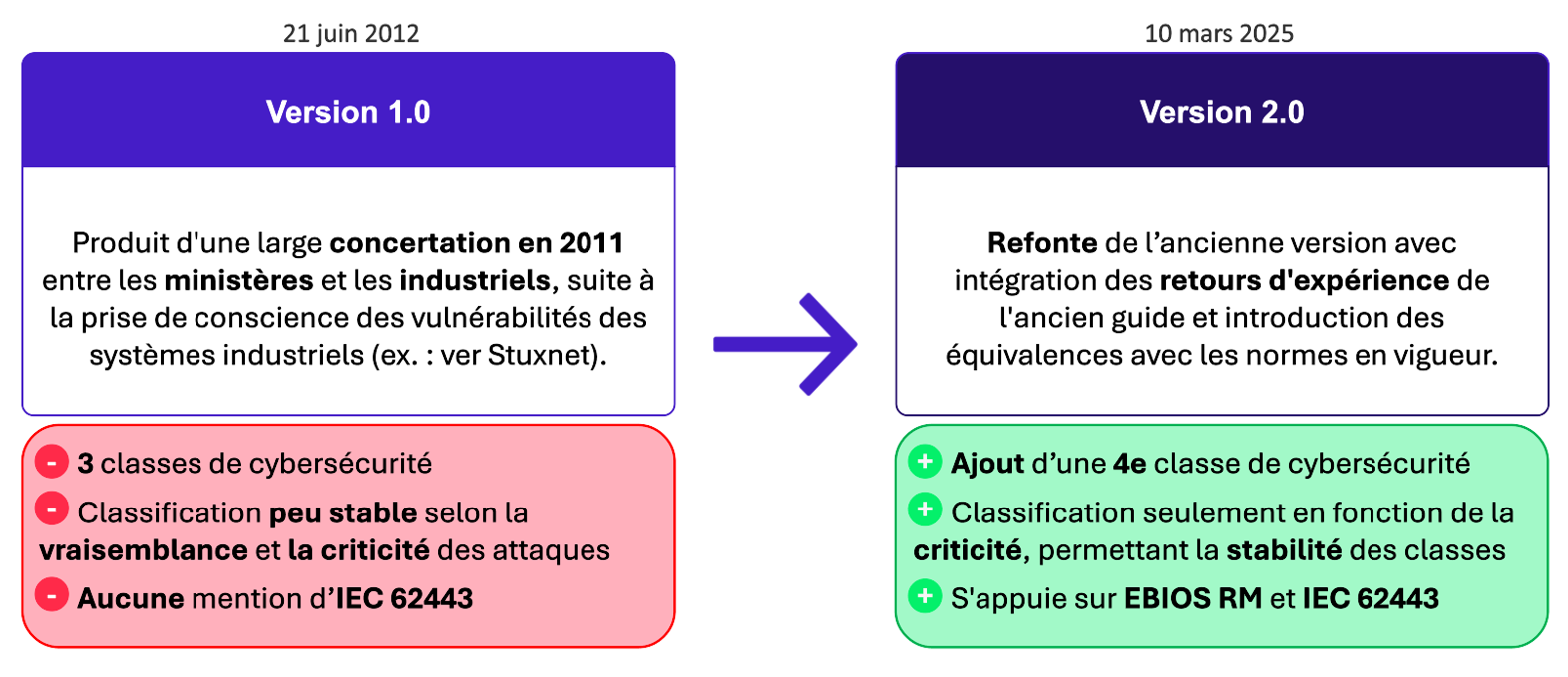

La première version du guide de classification, parue en 2012, avait permis de poser les fondations d’une approche par niveau de sécurité, en introduisant une première segmentation en trois classes, basées sur le risque (impact x vraisemblance).

Évolutions du guide entre la première et la deuxième version

Si cette première version a joué un rôle fondamental et a été un vrai élan dans l’émergence d’une culture de la cybersécurité industrielle en France, à une époque où les référentiels spécifiques au monde industriel étaient encore rares, elle s’est heurtée à plusieurs limites.

Premièrement, l’intégration de la vraisemblance dans la classification créait un “phénomène de bouclage”, pour reprendre les termes du guide. En effet, “au fur et à mesure que l’architecture du système industriel intégrait des mesures de sécurisation, la vraisemblance d’une attaque diminuait, abaissant par rebond la classification du système”. Ce phénomène fragilisait la stabilité de la classification et de ce fait, il était difficile de maintenir une cohérence entre classification et mesures. Par ailleurs, la première version du guide ne proposait que trois classes, ce qui résultait trop souvent en une définition des systèmes en classe 3. Enfin, il y avait un manque de granularité dans la définition des périmètres, et très peu d’alignement avec les normes internationales, comme l’IEC 62443.

Le nouveau guide répond à ces constats. Il propose une approche fondée exclusivement sur l’impact, afin de garantir la stabilité des classes, une cohérence dans les comparaisons entre zones, et une meilleure articulation avec des démarches structurées d’analyse de risque comme EBIOS RM. Cette évolution permet aussi de mieux s’adapter à la diversité des organisations industrielles et à la complexité croissante de leurs systèmes.

Une démarche méthodologique claire et intégrable aux référentiels existants

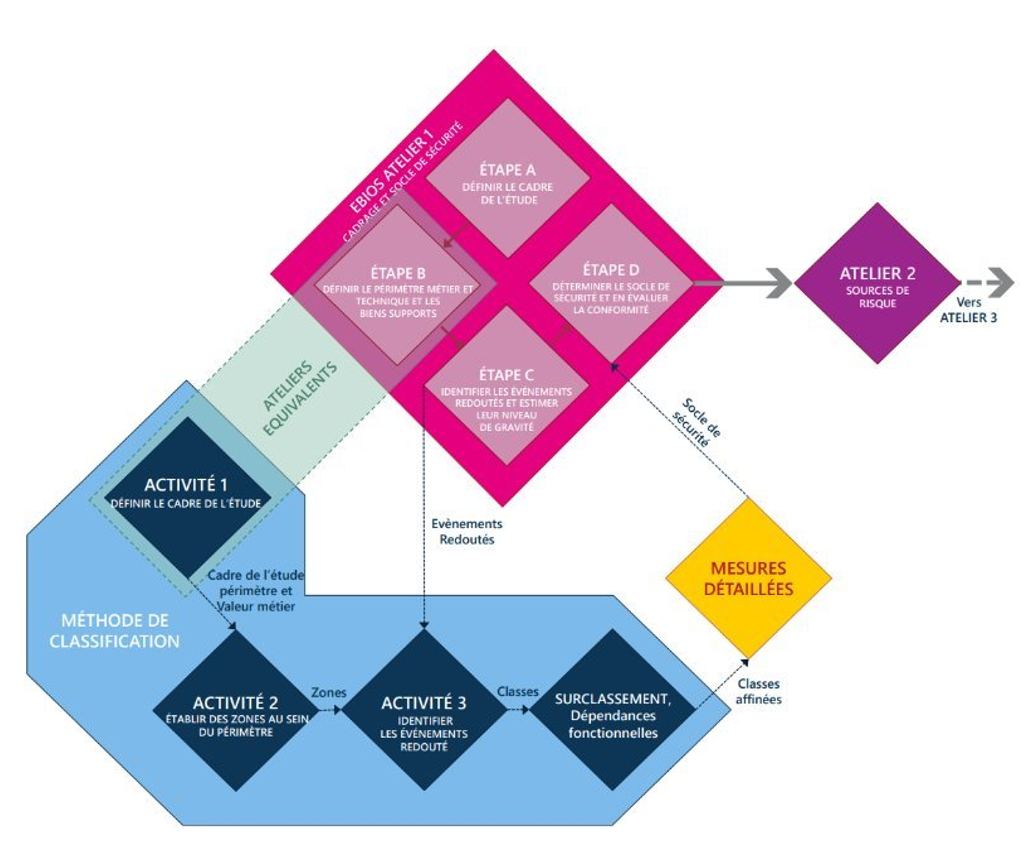

Schéma de la méthodologie de classification du nouveau guide

La nouvelle méthodologie repose sur une approche en trois activités structurantes :

- La définition du périmètre technique

- La segmentation en zones cohérentes

- La classification de ces zones selon la gravité des impacts potentiels en cas de compromission

Cette démarche permet de classer le système industriel dans l’une des 4 classes de cybersécurité en fonction de la gravité des impacts et ainsi donner une lecture rationnelle des besoins de sécurité. Elle met l’accent sur deux critères clés : la disponibilité et l’intégrité, en cohérence avec les préoccupations de sécurité propres aux environnements industriels.

Le guide ne se substitue pas aux démarches d’analyse de risque mais s’y intègre. Il a été conçu pour alimenter directement les ateliers EBIOS RM, en fournissant une base de classification qui alimente ensuite l’identification des événements redoutés et des mesures de sécurité associées. Cela permet d’éviter d’avoir à adapter ou déformer EBIOS RM pour tenir compte des spécificités industrielles. Il s’appuie également sur les concepts issus de la norme IEC 62443, notamment les notions de zones, de conduits et de niveaux de sécurité (Security Levels), permettant une convergence vers les pratiques industrielles internationales.

Cette volonté de convergence avec les pratiques industrielles internationales s’inscrit dans une démarche plus large de déploiement structuré de la SSI. Le guide propose ainsi un cadre d’action concret, organisé autour de thématiques clés telles que représentées ci-dessous pour intégrer efficacement la cybersécurité dans les environnements industriels.

Thématiques dans le cadre du déploiement de la SSI – Chapitre 3.1 du guide

Et pour la suite : le guide des mesures détaillées, chaînon manquant entre stratégie et action

Attendu dans les prochains mois, le guide des mesures détaillées constitue la suite naturelle de la démarche initiée par la classification. Il vise à donner aux acteurs industriels les moyens de passer de la théorie à l’action, en traduisant les classes de cybersécurité en exigences opérationnelles concrètes.

Inspiré du premier guide de 2012, qui proposait déjà une série de mesures par classe, ce nouveau référentiel promet une approche plus fine, plus à jour, et mieux alignée avec l’état actuel des menaces et des pratiques de sécurité. Il apportera ainsi aux exploitants et décideurs une boîte à outils claire et applicable, en détaillant des mesures techniques, organisationnelles et humaines adaptées au niveau de criticité des zones à sécuriser.

La publication de ce guide est attendue courant 2025, et permettra d’assurer une continuité avec les démarches d’analyse de risque et de conformité déjà engagées, tout en clarifiant les attentes en matière de mise en œuvre concrète des mesures. À ce titre, on peut espérer qu’il prendra en compte des thématiques de plus en plus présentes dans les environnements industriels, telles que la virtualisation, l’usage du Cloud, les plans de continuité d’activité (PCA) ou encore les questions d’interconnexion croissante entre systèmes OT et IT.

Sécuriser l’existant, anticiper le futur

Au-delà de la publication du guide, l’enjeu est désormais de s’approprier la démarche et de l’intégrer aux stratégies de sécurisation des systèmes industriels, qu’elles soient déjà définies ou en cours de conception.

Pour les systèmes déjà en place, le nouveau guide s’inscrit naturellement dans les cycles de vie de la sécurité recommandés par l’ANSSI dans son guide EBIOS RM. Les impacts seront à apprécier au cas par cas pour savoir s’il est utile de modifier l’architecture déjà en place avec un arbitrage entre coût de modification, intégration de nouveaux besoins métiers et gains de sécurité attendues. Son intégration pourra se faire :

- Lors du cycle stratégique, conseillé tous les 3 ans ou en cas de changement majeur, qui sera l’occasion de revoir le découpage des périmètres, d’actualiser les zones fonctionnelles, et de réévaluer la classification des systèmes à la lumière de la nouvelle méthode ;

- Ou lors du cycle opérationnel, typiquement annuel, où il s’agira de contrôler les événements redoutés, de vérifier l’adéquation des mesures en place en fonction des classes de cybersécurité définies, et d’ajuster la stratégie de protection si nécessaire.

Pour les nouveaux projets industriels, le nouveau guide remplace officiellement la version 2012 et doit être intégré dès les premières phases de conception. Il permet de bâtir une architecture sécurisée en cohérence avec les enjeux métiers, et facilite également la conformité aux exigences réglementaires (NIS2, LPM…) ou contractuelles à venir.

Côté Wavestone, l’intégration de ce guide dans notre grille d’évaluation de la maturité des systèmes d’information industriels ainsi que dans notre Cyberbenchmark se poursuit à côté des autres standards de référence comme l’IEC 62443 ou le NIST SP 800-82, plus qu’à attendre le guide opérationnel pour être complet !