Les réglementations en cybersécurité se multiplient depuis les années 2010 et cette dynamique se poursuit, portée par l’intensification des menaces, l’essor rapide de nouvelles technologies, la dépendance croissante des entreprises à l’IT et un contexte géopolitique instable. Si cette dynamique vise à mieux protéger les acteurs économiques et les infrastructures critiques, elle engendre aussi une complexité croissante pour les entreprises, notamment celles ayant une forte empreinte internationale, qui doivent composer avec un empilement de réglementations souvent hétérogènes. Dans ce contexte, plus de 76 % des RSSI considèrent que la fragmentation des réglementations entre les juridictions affecte considérablement la capacité de leurs organisations à maintenir la conformité[1].

Dans cet article, nous faisons le point sur les dernières actualités réglementaires cybersécurité et les challenges qu’elles engendrent, et nous vous proposons deux approches pour gérer au mieux l’empilement des réglementations.

Etat des lieux : Des réglementations cybersécurité toujours plus nombreuses

En Europe, un renforcement des réglementations cybersécurité associé à un élargissement du périmètre d’applicabilité

Ces dernières années, l’Union Européenne a poursuivi sa dynamique de réglementation en matière de cybersécurité et de résilience, avec l’entrée en vigueur de réglementations structurantes telles que DORA, NIS2, le CRA ou encore l’IA Act. Ces réglementations concernent également un plus grand nombre d’acteurs, avec une extension des secteurs régulés.

La première est le règlement DORA. Entré en vigueur en janvier 2025, il impose aux entités financières des obligations visant à renforcer leur résilience numérique, en se concentrant sur quatre grands axes : la gestion des risques liés aux TIC, la gestion des incidents, les tests de résilience opérationnelle et la gestion des risques liés aux prestataires de services TIC.

La directive NIS2, entrée en vigueur en octobre 2024, vient quant à elle élargir les objectifs et le périmètre d’application de NIS1. Elle s’applique désormais à deux types d’entités :

- Les Entités Essentielles (EE), déjà présentes sous le nom d’Opérateur de Services Essentiels (OES) dans NIS1. La liste des secteurs d’activités concernés a cependant été élargie.

- Les Entités Importantes (EI). La construction de cette dernière catégorie vise à accompagner le développement des usages numériques dans la société. Elle concerne par exemple le secteur de la fabrication d’équipements informatiques. Les EI sont considérés comme moins critiques que les EE, les obligations qui leur sont imposées par les transpositions nationales seront donc moins contraignantes.

Dans le même temps, l’UE s’est également dotée de la directive sur la Résilience des Entités Critiques (REC), entrée en vigueur en octobre 2024 comme NIS2. Cette directive impose aux infrastructures critiques de mettre en place des mesures de prévention, de protection et de gestion des risques afin de garantir la continuité des services vitaux pour la stabilité économique et sociale de l’Union.

Les directives NIS 2 et REC devaient être transposées dans les législations nationales au plus tard le 17 octobre 2024. À ce jour, seuls quelques États membres ont achevé ce processus. En France, après un premier vote au Sénat le 12 mars 2025 les débats ont désormais rejoint l’Assemblée nationale. Prochaine étape : une lecture en séance publique est prévue pour la mi-septembre.

En complément, pour répondre à la montée des cybermenaces liées aux produits numériques, l’Union européenne a adopté le Cyber Resilience Act, en vigueur depuis le 10 décembre 2024. Ce texte s’applique aux produits avec éléments numériques (produits de consommation, smart cities, logiciels non essentiels) et aux produits critiques avec éléments numériques (pare-feux, systèmes de contrôle industriels, logiciels essentiels). Il impose notamment qu’ils soient conçus sans vulnérabilités connues, accompagnés d’une documentation claire et soumis à une gestion rigoureuse des failles.

Au-delà des frontières de l’UE, le Royaume-Uni a également renforcé son cadre réglementaire, conscient que le rythme législatif n’avait pas suivi l’évolution rapide des technologies et faisant face à une recrudescence des cyberattaques visant des infrastructures critiques, telles que le NHS ou le ministère de la Défense. Le gouvernement britannique a ainsi présenté en avril 2025 le Cyber Security and Resilience Bill, un projet de loi inspiré de la directive NIS2 et visant à renforcer la résilience du pays face à l’intensification des menaces numériques.

Une dynamique similaire constatée en Asie

Les réglementations cybersécurité se sont également renforcées en Asie ces dernières années, en particulier en Chine et à Hong-Kong.

En Chine, le Network Data Security Management Regulations est entré en vigueur le 1er janvier 2025. Il vient compléter, préciser et étendre les obligations issues des précédentes réglementations (CSL, DSL, PIPL). Il couvre toutes les données électroniques traitées via des réseaux, y compris les données non personnelles et s’articule autour de trois axes majeurs :

- La protection des données à caractère personnel, avec un accent sur le consentement explicite, la portabilité et la transparence ;

- La gestion des données importantes, imposant leur identification, documentation et sécurisation ;

- La responsabilisation des grandes plateformes numériques, soumises à des obligations renforcées en matière de gouvernance, de transparence et d’éthique algorithmique.

À Hong Kong, un nouveau dispositif visant à renforcer la sécurité des infrastructures critiques a été adopté le 19 mars 2025 et devrait entrer en vigueur le 1er janvier 2026. Les principales exigences du Computer Systems Bill s’articulent autour de quatre thématiques : une structure organisationnelle renforcée (présence locale, unité cybersécurité, déclaration des changements), la prévention des menaces (plan de sécurité, évaluation annuelle, audit), la gestion des incidents (notification rapide, plan de réponse, rapport écrit), ainsi que des obligations de reporting auprès des autorités.

Des approches divergentes entre l’Union Européenne et les Etats-Unis, qui viennent complexifier la gestion de la conformité

A. Affaiblissement du PCLOB : quel avenir pour les transferts de données entre UE et Etats-Unis ?

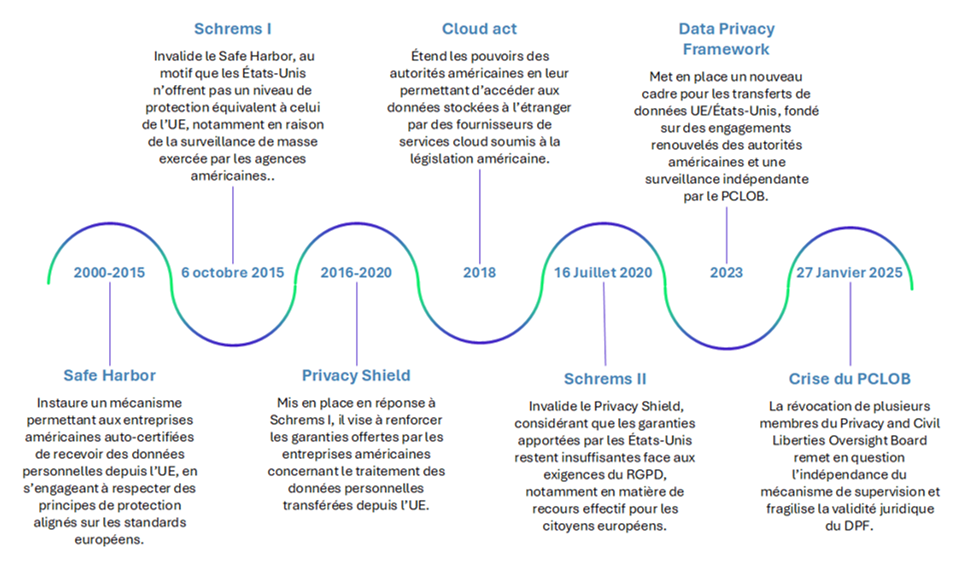

Les accords pour les transferts de données à caractère personnel entre l’UE et les États-Unis ont connu plusieurs ruptures, marquées par les arrêts Schrems I et Schrems II, qui ont successivement invalidé les accords transatlantiques en raison du non-respect des exigences de la CJUE. Puis, en 2023, la Commission européenne adopte le Data Privacy Framework (DPF), censé rétablir un cadre juridique conforme en s’appuyant notamment sur le PCLOB, organe indépendant chargé de contrôler les pratiques de renseignement américaines.

Cependant, le 27 janvier 2025, l’administration Trump révoque plusieurs membres du PCLOB, rendant l’organe inopérant. Cette décision fragilise la validité du DPF, poussant les entreprises à revenir aux Transfert Impact Assessments (TIA), complexes, coûteux et incertains sur le plan juridique.

Historique sur les relations UE-USA en matière de transferts de données à caractère personnel

Une invalidité du DPF soulèverait à nouveau des questions quant à l’encadrement juridique des transferts de données à caractère personnel entre UE et Etats-Unis. Dans ce contexte d’instabilité juridique, une solution durable pourrait émerger de la technologie plutôt que du droit. Cela pourrait par exemple être le chiffrement homomorphique qui, bien que peu mature, constitue une piste prometteuse pour garantir la sécurité des données, à condition de développer des solutions européennes souveraines.

B. Des approches divergentes pour l’encadrement de l’intelligence artificielle

L’intelligence artificielle a connu ces dernières années un essor fulgurant, avec lequel apparaissent aussi de nouveaux risques et menaces cybersécurité. Pour répondre à ces enjeux, l’Union européenne et les États-Unis adoptent des approches réglementaires opposées.

L’Union Européenne a choisi la mise en œuvre d’une réglementation pour encadrer le développement de l’intelligence artificielle. L’AI Act a ainsi été adopté en mai 2024, et vient imposer des mesures de sécurité à mettre en œuvre suivant les niveaux de risques des systèmes.

Les États-Unis, à l’inverse, misent sur une stratégie axée sur la compétitivité technologique et la souveraineté industrielle, avec une réglementation minimaliste. Cette orientation s’est concrétisée avec le décret Executive Order 14179 du 23 janvier 2025, intitulé « Removing Barriers to American Leadership in Artificial Intelligence ». Ce décret impose l’élaboration d’un plan d’action pour consolider la position dominante des États-Unis sur l’intelligence artificielle. Il abroge également les mesures jugées contraignantes pour l’innovation, et entend écarter tout parti pris idéologique ou agenda social dans le développement des systèmes d’intelligence artificielle.

Dans ce contexte de renforcement des réglementations, quelle approche adopter pour gérer l’empilement ?

La dynamique de renforcement des réglementations à l’international contribue à un empilement de multiples réglementations qui rendent complexe la gestion de la conformité, en particulier pour les entreprises ayant une forte empreinte internationale. Face à cette complexité, deux grandes approches peuvent être privilégiées, suivant le contexte, l’organisation et l’empreinte internationale des entreprises.

Approche centralisée

La première approche repose sur l’élaboration d’un référentiel global de mesures. Ce référentiel peut être basé sur des standards internationaux reconnus tels que l’ISO/IEC 27001 ou le NIST CSF 2.0, ou sur une réglementation jugée clé et particulièrement complète. L’ensemble des réglementations applicables est ensuite mappé sur ce référentiel, permettant d’assurer une couverture transverse des obligations par un standard unique.

La responsabilité de la mise en œuvre des mesures de mise en conformité est portée par les équipes centrales ou locales, suivant la nature des mesures, avec toujours un fort contrôle au niveau central.

Cette approche est particulièrement adaptée pour les entreprises disposant d’une organisation et d’un système d’information centralisés, et avec une empreinte internationale limitée.

Approche décentralisée

La deuxième approche privilégie une organisation décentralisée de la conformité, s’appuyant sur les équipes locales. Dans ce cadre, un référentiel réglementaire global est défini au niveau central, qui constitue un socle minimal de conformité pour l’ensemble des régions. Il couvre généralement 85 à 90 % des exigences de l’ensemble des réglementations qu’on pourra retrouver au niveau local.

En revanche, on ne cherche pas, dans cette approche, à compléter le référentiel global sur la base de l’analyse de l’ensemble des réglementations locales. La responsabilité de l’ajustement aux exigences locales ou régionales est portée par les RSSI locaux, qui assurent la conformité aux mesures locales, en particulier les 10 à 15 % de mesures non couvertes dans le référentiel global. Cette organisation permet une mise en œuvre différenciée selon les régions, tout en conservant un cadre normatif central.

Ce modèle est particulièrement adapté aux structures décentralisées, caractérisées par une forte autonomie locale et une empreinte internationale étendue. Il offre une plus grande agilité face aux évolutions réglementaires, en s’appuyant sur la connaissance fine des contextes nationaux, tout en allégeant la charge de pilotage central.

Cas concret de l’accompagnement d’un client fortement implanté à l’international

Un programme de cybersécurité récemment mis en œuvre au sein d’un groupe international illustre une approche décentralisée mais avec un fort contrôle du groupe.

Le cadre de conformité, défini par le siège, repose sur des objectifs de sécurité fondé sur des scénarios de menaces, et s’appuie sur un socle commun intégrant les principales réglementations applicables. Ce socle est articulé à partir d’une matrice multi-référentiels (DORA, NIS2, ISO 27001). Les entités locales assurent le déploiement opérationnel des mesures définies au niveau groupe, ainsi que leur contrôle interne, sous la coordination d’un responsable RSSI local chargé de consolider les informations et d’en assurer la remontée d’information. Le dispositif prévoit également une capacité d’ajustement local, permettant de formuler des remarques sur la stratégie centrale, notamment pour éviter les potentielles contradictions avec les réglementations locales.

Le RSSI groupe joue un rôle de supervision transverse. Il vérifie que les exigences définies au niveau central sont bien prises en compte par les RSSI locaux, même si ces derniers ont la responsabilité de leur mise en œuvre. Il s’assure également que les dispositifs déployés sont alignés à la fois avec les exigences du groupe et avec les réglementations locales. Son rôle n’est pas de remettre en cause les choix locaux, mais d’en vérifier la cohérence avec le cadre global.

En matière de gouvernance des contrôles, chaque exigence réglementaire, qu’elle soit d’origine locale ou groupe, est associée à un contrôle spécifique. Une gouvernance claire entre les niveaux groupe et local est donc indispensable pour gérer un catalogue de contrôles cohérent, éviter les redondances et garantir une bonne articulation dans le dispositif de conformité.

Ce modèle permet de garantir un socle de sécurité homogène, tout en préservant la flexibilité nécessaire à l’adaptation aux réglementations locales. Cependant, il présente également certaines limites. En particulier sa structuration centralisée, bien que garante d’une cohérence globale, induit une certaine lourdeur dans la gestion quotidienne, notamment lorsqu’il s’agit de faire évoluer le dispositif ou d’intégrer rapidement de nouvelles exigences réglementaires.

Possibilité d’un découplage des SI

Au-delà de ces approches, certaines entreprises font le choix d’aller vers un découplage de leurs systèmes d’information. Ce choix est réalisé dans un contexte où les tensions géopolitiques influencent de plus en plus les stratégies cybersécurité. Dans ce contexte, la place croissante de la souveraineté et du protectionnisme dans les réglementations cybersécurité engendre des contradictions entre réglementations et rend difficile, voire impossible, la mise en conformité d’un SI unique à des réglementations de différentes plaques géographiques.

Le découplage vient répondre à ces problématiques en prévoyant des infrastructures, des applications ou encore des équipes dédiées sur les différentes plaques géographiques, généralement US, UE et Asie, avec un filtrage strict entre les zones.

Vers une phase de consolidation et de rationalisation ?

Dans ce contexte, on semble se diriger vers phase de consolidation des réglementations, avec la mise en œuvre des textes récemment adoptés et un ralentissement de la publication de nouvelles réglementations. Des évolutions pourraient tout de même arriver afin de prendre en compte l’émergence de nouvelles technologies, en particulier l’informatique quantique.

Par ailleurs, face à une complexité réglementaire croissante dans l’UE, la Commission européenne semble amorcer une nouvelle phase de rationalisation, visant à alléger certaines obligations jugées inadaptées. Cette volonté de rationalisation se traduit notamment par un projet d’allègement ciblé du RGPD pour les PME-TPE.

Une autre piste de simplification passe par la mise en place de mécanismes de reconnaissance mutuelle entre réglementations dans différents pays. La conformité réglementaire des entreprises pourrait alors être simplifiée à condition que les Etats intègrent explicitement cette logique dans leur réglementation nationale. La France, par exemple, envisage d’intégrer ce mécanisme dans le projet de loi relatif à la résilience des infrastructures critiques et au renforcement de la cybersécurité. Cependant, une reconnaissance mutuelle pourrait engendrer un risque de dumping réglementaire : certaines entreprises pourraient choisir les référentiels les moins exigeants afin de réduire le coût et la complexité de la mise en conformité, au détriment de la sécurité.

Ce principe n’est pourtant pas complètement nouveau : le RGPD reconnaît déjà des pays tiers comme disposant d’un niveau de protection « adéquat » (ex. : Japon, Canada, Argentine), facilitant ainsi les transferts de données avec ces pays.

[1] Global Cybersecurity Outlook 2025 | World Economic Forum