Équipements de laboratoire : des risques cyber partiellement traités

Certaines industries comme la pharmaceutique, la chimie ou l’agroalimentaire dépendent d’équipements de laboratoire, en particulier pour des besoins de contrôle qualité, R&D ou analyses chimiques. Certains de ces équipements sont essentiels au maintien des opérations et à la conformité réglementaire (i.e. en milieu pharmaceutique pour le contrôle qualité des matières premières et des produits finis pour la libération des lots, ou encore la production de rapports réglementaires). Leur disponibilité et leur fiabilité constituent donc des enjeux majeurs pour ces entreprises. Cependant, ces dispositifs, initialement conçus pour fonctionner de manière isolée, sont désormais de plus en plus connectés afin d’améliorer l’efficacité opérationnelle grâce, entre autres, à la collecte automatisée des données et à l’harmonisation des méthodes d’analyse entre les différents sites.

Ces besoins opérationnels ont conduit à une utilisation généralisée des systèmes de gestion des informations de laboratoire (LIMS). Les LIMS offrent un large éventail d’applications concrètes : dans les environnements pharmaceutiques, ils gèrent les dossiers analytiques des lots, surveillent les paramètres de qualité et assurent une traçabilité complète pour les audits réglementaires. Dans le domaine des analyses environnementales, les LIMS facilitent la collecte, la validation et la production de rapports sur les données de terrain, réduisant ainsi les erreurs manuelles. Dans les laboratoires de sécurité alimentaire, ils automatisent la génération de rapports de conformité et déclenchent des alertes lorsque les seuils de contamination sont dépassés.

Centraliser la gestion des équipements de laboratoire au travers des LIMS nécessite leur mise en réseau, même lorsque cela n’avait pas été initialement prévu par les fabricants. Cette connectivité accrue entraîne de nouveaux défis de cybersécurité, car de nombreux systèmes de laboratoire reposent sur des technologies obsolètes, augmentant ainsi la surface d’attaque.

Systèmes obsolètes : Un risque de sécurité croissant

De nombreux équipements de laboratoire fonctionnent encore avec des systèmes d’exploitation propriétaires ou obsolètes (par exemple, Windows XP) qui ne bénéficient plus de mises à jour de sécurité. Ces systèmes hérités sont vulnérables à des failles connues et ne peuvent pas être patchés facilement.

Au-delà de l’obsolescence des systèmes souvent constatée, ces équipements font rarement l’objet de publication de correctifs ou patchs de la part de leurs fabricants, malgré leur cycle de vie long. Une fois en production, la mise à jour de ces systèmes représente également des enjeux, en particulier à la gouvernance — en particulier, la détermination des équipes responsables de la mise à jour.

La plupart des instruments de laboratoire disposent de capacités de sécurité intégrées limitées. Ils reposent souvent sur des protocoles de communication non sécurisés ou obsolètes — tels que HTTP, FTP ou SMBv1/v2 — ou sont déployés avec de mauvaises pratiques de configuration qui affaiblissent encore davantage leur posture de sécurité. Bien que les modèles plus récents prennent en charge des standards plus sûrs comme OPC UA ou SFTP, ces fonctionnalités ne sont pas toujours activées ni correctement configurées.

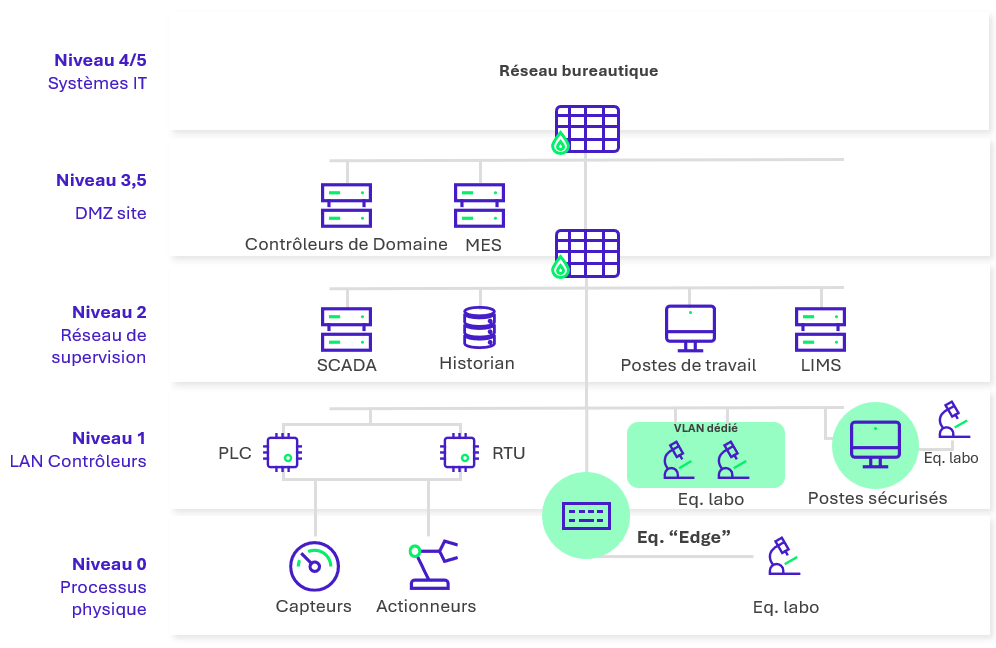

Figure 1 : Architecture réseau type en milieu pharmaceutique.

La gestion des identités et des accès constitue un autre défi majeur dans les environnements de laboratoire. De nombreux instruments ne reposent pas sur des mécanismes d’authentification ou alors nécessitent l’utilisation de comptes locaux ou partagés. Ces systèmes sont rarement compatibles avec des annuaires centralisés via des protocoles comme LDAP, ce qui complique l’application de politiques de sécurité cohérentes entre les sites. D’un point de vue opérationnel, l’authentification peut sembler superflue, mais combinée à des systèmes d’exploitation obsolètes, des protocoles de communication non sécurisés et un contrôle d’accès limité, ces faiblesses transforment les appareils de laboratoire en points d’entrée faciles pour les cyberattaques.

À mesure que les laboratoires interconnectent de plus en plus leurs instruments avec les LIMS, les solutions d’analyse Cloud et les systèmes centralisés d’historisation des données, ce manque d’hygiène de sécurité expose non seulement les équipements directement, mais met également en danger le reste du réseau d’entreprise.

Sécuriser les systèmes de laboratoire grâce à l’isolation et aux passerelles réseaux

Lorsque les équipements de laboratoire ne peuvent pas être sécurisés en raison de leurs limitations inhérentes, il est essentiel de réduire leur exposition autant que possible. Cela implique de placer ces dispositifs derrière des systèmes intermédiaires sécurisés — tels que des passerelles ou des postes de travail dédiés — et de définir des zones réseaux spécifiques afin de limiter la surface d’exposition en cas de compromission. En segmentant le réseau et en filtrant les flux de données, il devient possible de mieux contenir les compromissions potentielles et de limiter leur impact sur les autres systèmes critiques.

Trois solutions clés peuvent renforcer la sécurité dans ce contexte :

- Mise en place de postes de travail équipés d’outils de cybersécurité pour assurer la compatibilité entre les équipements de laboratoire et les réseaux sécurisés. Cette approche est particulièrement efficace lorsque des postes de travail modernes servent d’intermédiaires, en assurant une transmission sécurisée des données et en permettant leur surveillance. Cette solution est en réalité une des manières les plus utilisées pour gérer les équipements de laboratoire et manipuler les données qu’ils génèrent.

- Isolation des équipements de laboratoire par rapport aux environnements réseaux plus larges afin de limiter leur exposition. Cette approche étend les pratiques standards de segmentation réseau aux systèmes de laboratoire, en contrôlant leur exposition sans les isoler complètement, tout en maintenant les flux de données nécessaires aux opérations. Elle est peu coûteuse et facile à déployer, ce qui la rend particulièrement adaptée aux systèmes anciens qui ne peuvent pas être mis à jour.

- Déploiement d’équipements « Edge » pour la traduction des protocoles et l’isolation réseau. Ces dispositifs sont particulièrement efficaces dans les environnements nécessitant un échange de données en temps réel entre des systèmes incompatibles.

Figure 2 : Architecture réseau pharmaceutique intégrant des mesures de protection des équipements de laboratoire.

Bien que ces solutions contribuent à sécuriser les environnements industriels, elles introduisent également de nouveaux défis, tels que la gestion des correctifs et la responsabilité des équipements — des facteurs cruciaux pour maintenir la sécurité à long terme. Il s’agit de réponses à une situation initialement non sécurisée et, par conséquent, elles ne sont pas parfaites : par exemple, l’utilisation de postes de travail comme passerelles constitue une bonne pratique, mais nécessite la mise à jour des systèmes, la gestion du cycle de vie, et peut impliquer des coûts supplémentaires ainsi qu’une empreinte accrue dans les salles serveurs (besoin accru d’infrastructure).

Le choix de la solution pour atténuer les risques de cybersécurité doit être en adéquation avec les contraintes techniques et le contexte opérationnel de l’organisation. Quelques pratiques courantes permettent d’illustrer la diversité des stratégies :

- L’isolation des équipements de laboratoire dans un VLAN dédié reste une première étape efficace. Cependant, même les systèmes segmentés doivent utiliser des protocoles de communication sécurisés afin de garantir l’intégrité des données et d’empêcher tout accès non autorisé.

- La mise en place des équipements « Edge » offre une couche de protection supplémentaire. Cependant, ils présentent leurs propres défis, notamment en ce qui concerne la responsabilité organisationnelle, ainsi que la gestion et la maintenance.

- Le déploiement de postes de travail équipés d’outils de cybersécurité qui font souvent office de passerelles par défaut, convertissant les données en formats pouvant être lus et traités — que ce soit par les LIMS, les plateformes cloud ou les bases de données internes. Cette configuration est courante et reste sécurisée tant que le poste est correctement administré et durci, afin de ne pas devenir un point de défaillance ou d’introduire une surface d’attaque supplémentaire. La mise en place de cette couche intermédiaire est idéale, mais elle nécessite le développement ou l’intégration de mécanismes de traduction fiables, parfois non pris en charge par le fournisseur.

Conclusion : Renforcer la cybersécurité en environnement de laboratoire

Dans les industries concernées, garantir l’intégrité des données, la qualité du produit final et la sécurité des consommateurs reste une priorité majeure. Cependant, à mesure que les laboratoires deviennent de plus en plus numérisés et interconnectés, de nouveaux cas d’usage émergent, remettant en question les architectures et les modèles opérationnels traditionnels. Cette évolution exige une approche de cybersécurité plus complète et globale — intégrant des mesures techniques, une maturité des processus et une gouvernance claire à l’échelle de l’ensemble de l’écosystème laboratoire.

La mise en œuvre d’un processus de cybersécurité « by design » tout au long du cycle de vie des projets semble essentielle — non seulement pour anticiper les risques cyber au plus tôt, mais aussi pour aider les équipes métiers à intégrer la sécurité de manière fluide dans leurs opérations.

Néanmoins, le Cyber Resilience Act (CRA) vient renforcer la cybersécurité des produits numériques au sein de l’Union Européenne aussi bien pour les fabricants de produits, que les importateurs ou distributeurs de ces produits.

Pour aller plus loin : Cyber Resilience Act : Une révolution qui redéfinit la sécurité des produits et transforme l’écosystème – RiskInsight