Dans un environnement industriel fortement interconnecté, la performance opérationnelle repose sur un écosystème étendu de partenaires : fournisseurs critiques, intégrateurs, maintenanciers, éditeurs de solutions, prestataires IT ou OT, etc… Cet écosystème est indispensable au fonctionnement de l’entreprise, mais il constitue également l’un des principaux vecteurs de risque cyber.

Les cyberattaques ne visent plus uniquement le système d’information interne : elles exploitent de plus en plus les dépendances externes, là où la gouvernance, la visibilité et le contrôle sont souvent plus faibles. Une vulnérabilité chez un tiers (third-party en anglais) peut désormais entraîner des impacts directs sur la production, la sécurité des personnes, la conformité réglementaire ou la réputation de l’organisation.

L’attaque subie par Jaguar Land Rover en 2025 illustre cette réalité : l’arrêt des systèmes a paralysé la chaîne de production du constructeur, mais aussi l’ensemble de son écosystème de partenaires. Résultat : plus de 25 000 véhicules non produits et des pertes estimées à près d’un milliard de livres sterling.

Maîtriser les risques cyber liés aux tiers n’est donc plus un sujet périphérique : c’est une composante centrale de toute stratégie de cybersécurité industrielle, généralement désignée par les acronymes TPRM (Third-Party Risk Management) ou TPCRM (Third-Party Cyber Risk Management), qui recouvrent respectivement la gestion globale des risques liés aux tiers et sa déclinaison spécifique aux risques cyber.

Les tiers au cœur de la chaîne de valeur industrielle

La notion de « tiers » recouvre toute entité ou personne externe qui collabore avec une organisation et interagit avec ses systèmes, ses données ou ses processus. Ces acteurs contribuent directement ou indirectement à l’activité de l’entreprise et forment ce que l’on appelle la chaîne d’approvisionnement (supply chain en anglais).

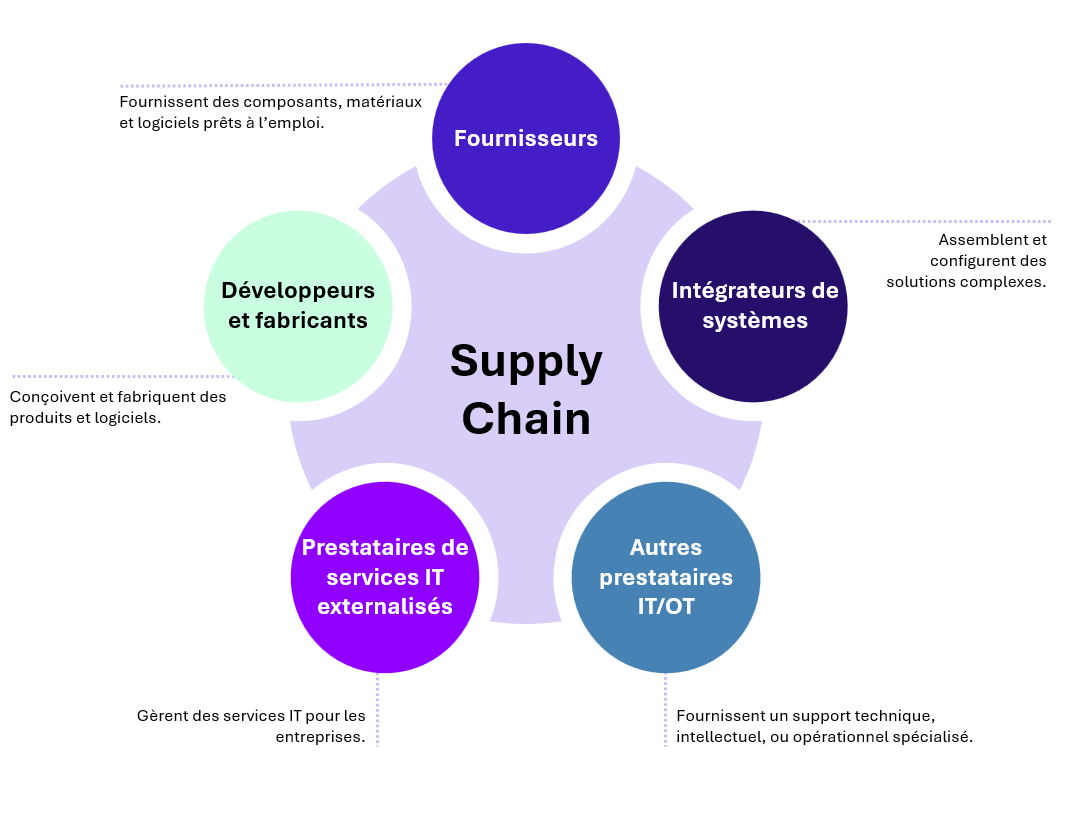

En milieu industriel, les tiers peuvent être regroupés en cinq grandes catégories, reflétant la diversité des rôles qu’ils jouent dans le fonctionnement et la maintenance des systèmes industriels :

Cartographie des tiers constituant la chaîne d’approvisionnement

Pour garantir une continuité opérationnelle sans faille, les acteurs industriels s’appuient massivement sur leurs prestataires. Cette dépendance, alimentée par l’externalisation d’activités critiques et des obligations réglementaires, transforme chaque fournisseur en maillon essentiel. Une seule compromission chez un tiers suffit à paralyser la production, désorganiser les opérations et exposer l’entreprise à des risques majeurs.

Une chaîne d’approvisionnement étendue, difficile à maîtriser et fortement exposée

La diversité et le nombre de ces acteurs posent plusieurs défis majeurs aux entreprises. En premier lieu, l’écosystème des tiers est souvent extrêmement vaste : une organisation peut compter des centaines, voire des milliers de partenaires.

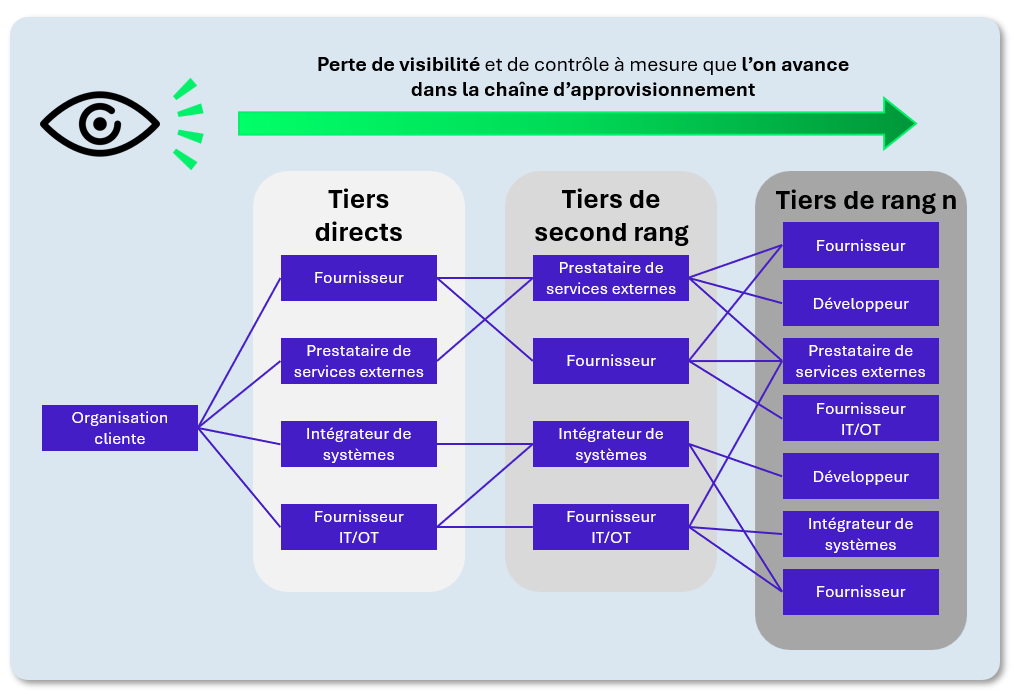

À cette ampleur s’ajoute une forte complexité, car la chaîne d’approvisionnement ne se limite pas exclusivement aux tiers directs, mais inclut également leurs propres prestataires, indispensables à leur continuité d’activité. À mesure que l’on descend dans ces niveaux successifs (tiers de second rang, puis de rangs ultérieurs), la visibilité de l’organisation cliente sur ses tiers diminue fortement :

Complexité de la chaîne d’approvisionnement illustrée

Cette combinaison d’étendue et de profondeur rend la maîtrise globale de l’écosystème particulièrement difficile : à titre d’exemple, on estime que seules 3 % des organisations disposent d’une visibilité complète sur l’ensemble de leur chaîne d’approvisionnement (Panorays, 2025). Ce manque de visibilité en fait une surface de risque étendue et difficilement contrôlable.

Risques liés aux tiers : une menace croissante sous pression réglementaire

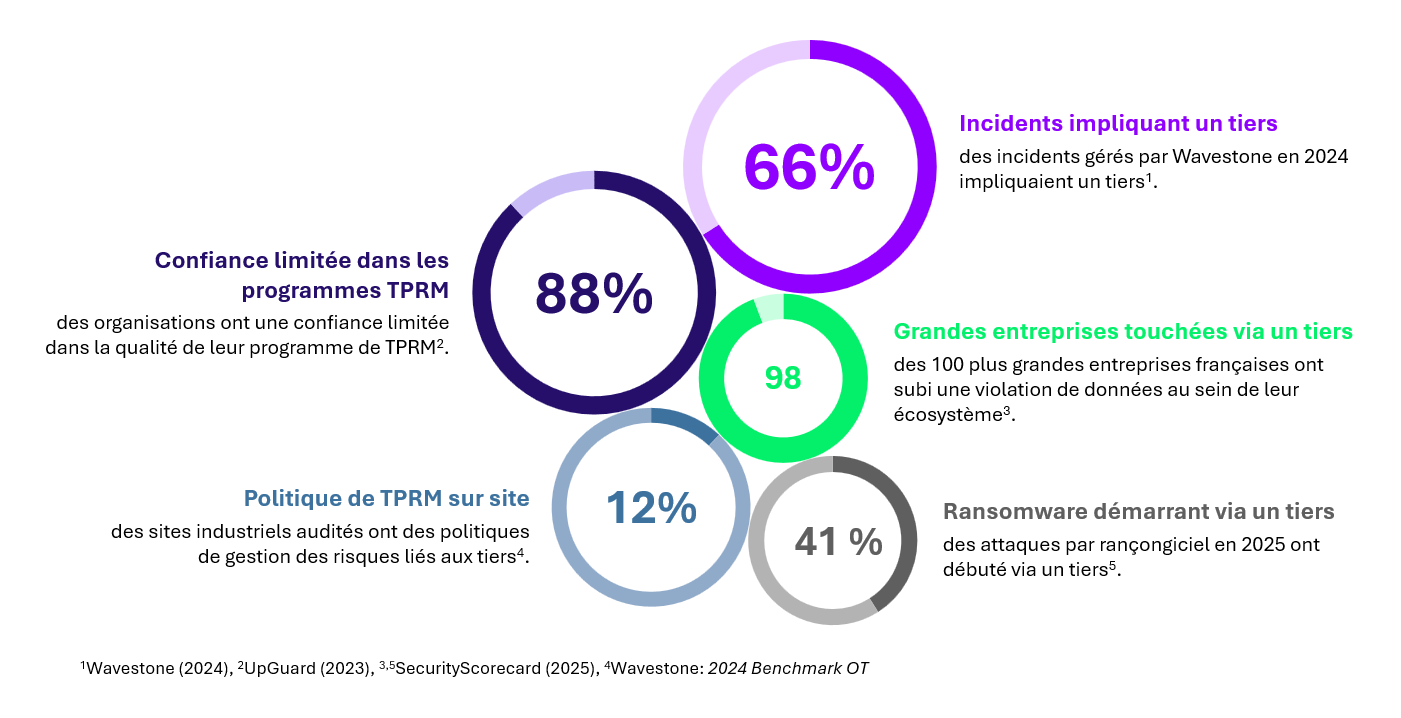

On constate ainsi, ces dernières années, une augmentation significative des cyberattaques impliquant des tiers. Le phénomène est particulièrement marqué en milieu industriel, où les tiers interviennent dans des processus souvent critiques et vulnérables : accès distants aux systèmes, présence physique sur site, gestion des identités et des accès, intégration de logiciels ou de composants matériels…

Ces chiffres illustrent deux constats majeurs : d’une part, les risques liés aux tiers sont bien réels et constituent une menace croissante pour l’écosystème cyber ; d’autre part, le niveau de maturité des organisations reste globalement insuffisant, alors même que le TPCRM s’impose comme un levier stratégique de réduction du risque.

Ces constats sont d’ailleurs désormais intégrés par les régulateurs : la directive européenne NIS 2, en cours de transposition dans les États membres, impose aux organisations concernées de maîtriser les risques liés à leur chaîne d’approvisionnement. La gestion des risques cyber liés aux tiers devient ainsi une exigence réglementaire à part entière, en cas de non-conformité, les sanctions peuvent atteindre jusqu’à 10 millions d’euros ou 2 % du chiffre d’affaires mondial.

Mettre en place une gestion des risques tiers adaptée aux contraintes industrielles

Alors, face à ces enjeux, comment structurer une gestion efficace des risques cyber liés aux tiers ? Si les approches varient selon les organisations, plusieurs principes clés se dégagent :

- Implication transverse des parties prenantes : la gestion du risque tiers ne peut pas relever uniquement des équipes IT ou cybersécurité. Les achats, les équipes opérationnelles et les métiers doivent être pleinement intégrés, car les tiers interviennent à tous les niveaux de l’organisation.

- Approche sur l’ensemble du cycle de vie du tiers : le risque doit être pris en compte dès la sélection du fournisseur, et suivi jusqu’à la fin de la relation commerciale. Chaque étape (contractualisation, intégration, exploitation et sortie) doit être encadrée par des exigences de sécurité adaptées.

- Exigences contractuelles claires : les contrats doivent formaliser et intégrer des obligations précises en matière de cybersécurité, afin de garantir un niveau de protection cohérent tout au long de la collaboration.

- Priorisation des tiers : les efforts de sécurisation doivent être proportionnés à la criticité des partenaires (par exemple : niveau d’intégration dans les systèmes, dépendance opérationnelle, sensibilité des données échangées, historique de la relation…). L’évaluation de leur rôle opérationnel et de leur maturité cyber permet de concentrer les ressources sur les tiers les plus sensibles.

- Collaboration et partage d’informations : la résilience de la chaîne d’approvisionnement repose sur la capacité des acteurs à partager l’information et à coordonner leurs réponses en cas d’incident.

- Outillage et automatisation : face au volume de tiers, l’automatisation, l’analyse continue et l’intégration d’outils spécialisés deviennent des leviers indispensables.

Pour accompagner les organisations dans cette démarche, plusieurs références font autorité, notamment le standard NIST SP 800-161 Rev. 1 “Cybersecurity Supply Chain Risk Management Practices for Systems and Organizations” (2022) ou “Good Practices for Supply Chain Cybersecurity” publiée par l’ENISA (2023).

Le TPCRM, un pilier de la résilience industrielle

Dans un contexte industriel où les risques cyber deviennent systémiques, la maîtrise de la chaîne d’approvisionnement ne relève plus d’une approche purement technique, mais constitue un enjeu stratégique de gouvernance et de résilience.

Une démarche TPCRM mature permet non seulement de répondre aux exigences réglementaires, mais surtout de mieux anticiper les scénarios de crise, de limiter les impacts opérationnels et de renforcer la confiance dans l’écosystème de partenaires.

En combinant gouvernance, processus, technologies et collaboration avec l’écosystème, le TPCRM s’impose comme véritable un levier stratégique pour sécuriser durablement les environnements industriels.