2013 aura été une année mouvementée pour la sécurité de l’information. Les événements se sont succédés à une vitesse impressionnante. Les révélations de Mandiant sur les moyens d’attaques du côté de la Chine ont déjà près d’un an et depuis…

Auteur : Gérôme Billois

Diplômé de l’Institut national des Sciences appliquées de Lyon, Gérôme Billois est aujourd’hui Partner au sein de la practice Cybersécurité et Confiance Numérique de Wavestone. Fort d’une vaste expertise en gestion du risque et cybersécurité, développée au cours de plus de 15 ans d'expérience, il est membre du conseil d’administration du CLUSIF. Gérôme est également membre du comité ISO JTC1/SC27 responsable de la standardisation pour la sécurité de l’information, et l'un des membres fondateurs du Club27001, une association dédiée à la promotion du standard ISO 27001. Il est certifié CISA, CISSP et ISO 27001 PA. Gérôme Billois est auteur dans plusieurs livres sur la cybersécurité (Eyrolles, Cepadues, Wiley & Sons, Larcier), anime des conférences (Assises de la Sécurité, ISACA, CLUSIF, CNIS…), intervient dans les médias et donne des cours dans les grandes écoles.

Lorsque l'on parle de cloud computing, les questions de sécurité s'invitent rapidement dans la conversation. Mes services seront-ils disponibles ? Où et comment vont être stockées mes données ? Avec quel niveau de contrôle ? Les risques mis en avant…

A l’heure où la cybercriminalité sur internet défraie régulièrement la chronique, l’incident de Vodafone nous rappelle que les incidents de sécurité peuvent également provenir de l’intérieur de l’entreprise. Une attaque motivée par la perspective de gains financiers L’enquête semble converger…

Le projet de loi de programmation militaire a été présenté au conseil des ministres le 2 août. En attendant de disposer du texte complet, un dossier résumant les points clés a été publié par le ministère de la défense. Ce…

Après avoir dans une précédente tribune évalué l’intérêt de souscrire ou non à une cyber-assurance (produit dédié à la couverture des risques liés à la cybercriminalité), il convient de s’intéresser désormais aux modalités de souscription d’une telle offre. En effet,…

Quels sont les événements qui ont entraîné un tel emballement médiatique autour de révélations sur des programmes secrets de la NSA ? Deux journaux (le Guardian et le Washington Post) ont publié des documents identifiés comme Top Secret en provenance de…

Apple vient juste d’annoncer une nouvelle version majeure de son système d’exploitation phare, le fameux iOS, qui fait fonctionner iPhone, iPad et iPod. Quelles sont les nouveautés pour les entreprises ? Au-delà d’un nouveau design, coloré et animé (fond d’écran, icônes…),…

Le Cloud computing pose de nombreuses interrogations sur sa sécurité. Puis-je avoir confiance dans mon fournisseur ? Quels sont les capacités des administrateurs à accéder à mes données ? Est-ce que l’isolation est bien réalisée entre les clients ? Est-ce que les forces…

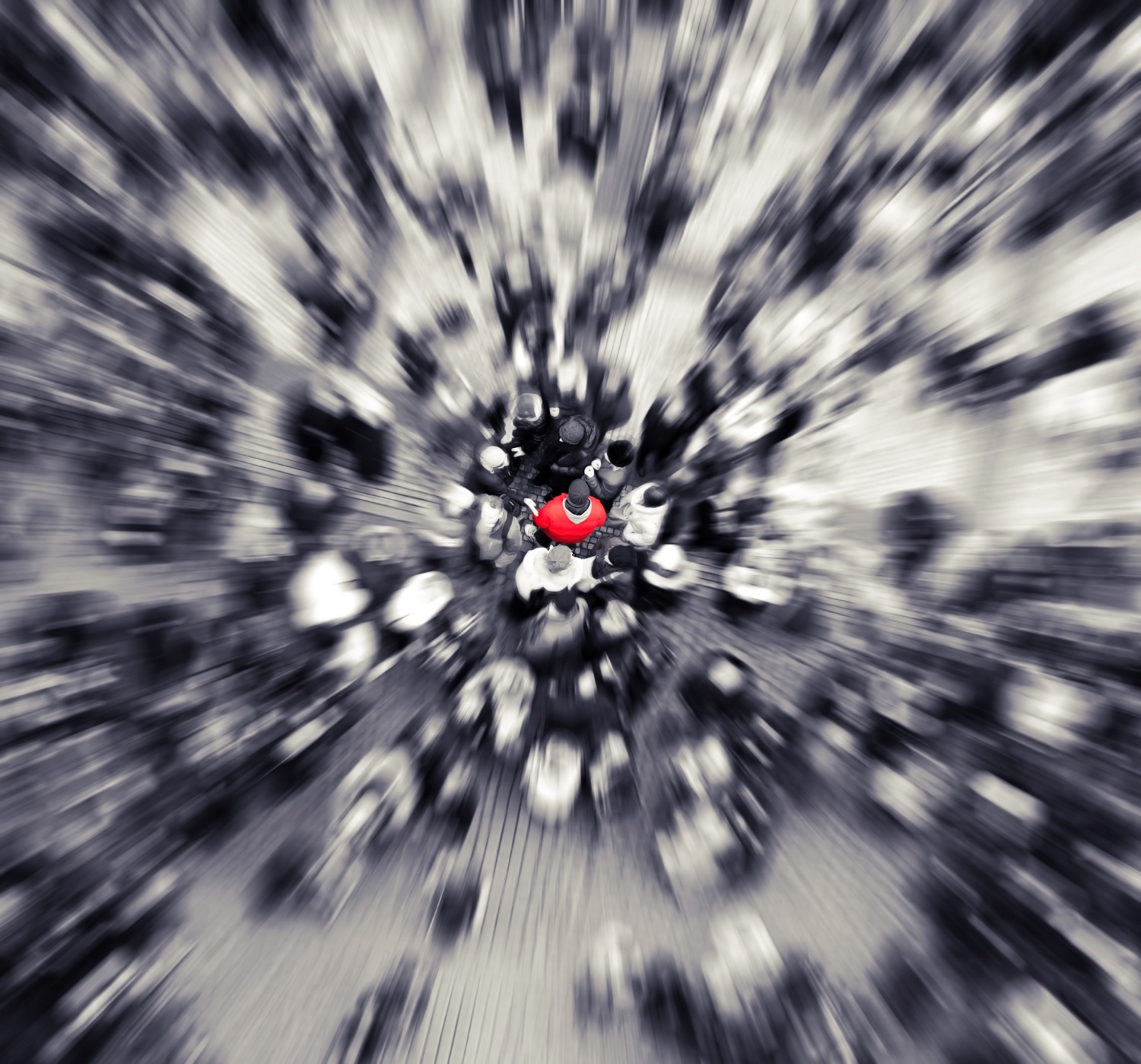

Les réseaux sociaux ont envahi notre vie quotidienne. Initialement utilisés à de simples fins de divertissement, d’information aux consommateurs ou clients, leur rôle a évolué et ils sont aujourd’hui utilisés comme un moyen de communication « officiel » dans de nombreux contextes.…

Les récentes annonces ne laissent pas de place au doute : la sécurité se dirige vers le Big Data. Que doit-on en retenir ? Quelle est la nature des annonces récentes dans le domaine du Big Data et de la sécurité ? Le…