A date, il est intéressant de noter que ce sont les attaques réelles elles-mêmes qui nous permettent le plus aisément de quantifier les risques cyber, et ce par l’estimation des coûts engendrés. On estime ainsi que NotPetya, le fameux malware à 1 milliard, aurait couté plus de 300 millions à des grandes entreprises, de type Fedex, Saint Gobain, et bien d’autres… Ces estimations restent cependant très approximatives et ne sont généralement faisables que plusieurs mois après une attaque. Dès lors, comment anticiper les risques liés aux attaques cyber ? Comment quantifier ce risque avec plus ou moins de fiabilité ?

Aujourd’hui, une attention forte est portée à la quantification du risque, et à juste titre. Il reste pour autant un sujet très complexe. Deux raisons évidentes à cela : nous manquons cruellement d’informations et de retours d’expérience précis sur le sujet ; mais aussi parce que les attaques cyber engendrent de nombreux impacts intangibles (réputation, désorganisation interne, préjudice stratégique, arrêt des opérations) ; ou à couts indirects (chute des ventes, pénalités contractuelles, baisse de valorisation de l’entreprise sur les marchés, etc.).

Nous distinguons aujourd’hui des pistes prometteuses pour quantifier le risque, et des premières solutions permettant d’automatiser cette quantification.

Pourquoi chercher à quantifier le risque cybersécurité ?

Que ce soit pour échanger avec les directions générales, les métiers, voire même les assureurs, il y a un véritable besoin de parvenir à évaluer les risques cyber de la manière la plus objective possible. L’enjeu est double : gagner en pertinence et en légitimité. L’une des pistes possibles est donc de traiter le risque cyber sous le prisme financier, comme tous les autres risques de l’entreprise pour les rendre significatifs pour les décideurs.

Convaincre et démontrer l’efficacité des investissements auprès des comités exécutifs

L’un des véritables enjeux de la quantification des risques cyber réside dans la construction d’une relation de confiance avec les comités exécutifs sur le long-terme. Dans un premier temps, adopter un discours clair pour les convaincre et décrocher des investissements nécessaires au lancement de programmes de sécurité structurants. Pour ensuite démontrer l’efficacité des investissements menés et ainsi pérenniser la relation avec les comités exécutifs dans le temps : démontrer la réduction des risques de manière chiffrée et l’évolution du risque sur plusieurs années. Cela est clé, notamment à la suite de la crise COVID va déboucher sur une réduction et une optimisation des budgets cybersécurité au sein des entreprises. Il sera donc primordial de quantifier le risque cyber pour un contrôle plus fort sur le ROI des investissements cybersécurité.

Sensibiliser et ainsi embarquer les métiers dans la démarche de cybersécurité

La démarche de sécurisation du système d’information d’une entreprise ne peut se faire sans l’instauration du Security by Design, et en ce sens, ne peut se faire sans embarquer les métiers. Parler le même langage est donc nécessaire.

Adapter les plans d’assurance sécurité (PAS) pour ne pas être pris au piège

Enfin, afin de ne pas se retrouver au pied du mur en cas d’attaque, il est primordial pour les entreprises d’anticiper les potentiels coûts d’une attaque afin d’adapter les provisions et les assurances. Cette quantification leur permet de réaliser cela.

Quelles sont les principales difficultés à date ?

Des impacts qui restent pour la plupart intangibles, ou indirects

Compte tenu de leur nature intangible, il parait de prime abord complexe d’évaluer objectivement certains impacts d’attaques cyber. C’est par exemple le cas de l’impact sur l’image de marque, sur la réputation d’une entreprise ou encore le préjudice stratégique, la désorganisation interne. D’autres risques sont bel et bien tangibles mais indirects, ce qui complexifie encore la tâche des entreprises souhaitant quantifier leurs risques, c’est par exemple le cas de la perte de parts de marchés, de la baisse de valorisation de l’entreprise sur les marchés, etc

Une difficulté à estimer avec certitude le degré d’exposition d’une entreprise au risque cyber

Il n’existe pas de formule universelle pour calculer l’impact d’une attaque sur une entreprise. Cela dépend de nombreux paramètres : taille de l’entreprise, niveau de complexité et d’ouverture du système d’information, maturité cyber, etc. Le niveau d’exposition d’une entreprise dépend essentiellement de son niveau de maturité cyber sécurité. Il existe des référentiels tels que NIST, ISO, CIS, etc. pour estimer le niveau de maturité en cybersécurité, mais encore peu d’entreprises parviennent à les mettre en œuvre ou à les utiliser pleinement.

Un cruel manque d’informations sur les attaques les plus récentes et leur coût

Les entreprises souhaitant quantifier leurs risques cyber sont confrontées à une absence de base de données statistiques sur le coût des cyber-attaques. Bien sûr, la plupart des entreprises communiquent peu, voire pas à ce sujet, probablement pour ne pas effrayer leurs clients et leurs partenaires. Et pourtant, la collaboration serait clé face à des attaquants toujours plus astucieux : tant pour augmenter leur cyber-résilience que pour faciliter la quantification du risque. Par exemple, les entreprises Altran et Norsk Hydro ont été touchées par des ransomwares similaires en provenance du même groupe d’attaquants !

Quelques premières pistes pour quantifier le risque cybersécurité

Christine Lagarde, présidente du FMI, s’est d’ores et déjà emparée du sujet et a publié un billet et une méthodologie de quantification des risques s’appliquant au secteur bancaire, utilisée au sein du FMI. Alors comment étendre la quantification aux autres secteurs ?

Les prérequis à une quantification des risques optimale

La méthodologie FAIR est l’une des plus répandues pour quantifier les risques. Une quantification des risques efficace induit :

- Une bonne connaissance de ses risques les plus critiques. En effet, vu la complexité de FAIR, il ne vaut mieux pas s’éparpiller et se concentrer sur les scénarios de risque les plus importants. Encore faut-il les connaître ! Un travail de cartographie des risques est à prévoir dans lequel la mobilisation des métiers sera nécessaire ;

- Une bonne compréhension des mesures de sécurité existantes pour estimer sa capacité à résister à des attaques et les impacts résiduels ;

- Une première ébauche d’un référentiel des coûts types (honoraires d’avocats, de cabinet de communication, etc.), que sera complété dans le temps, ce qui nécessite une expertise métier pour identifier et estimer les coûts.

Aussi, l’estimation du coût des risques, du fait de sa nature transverse appelle à la collaboration de nombreux acteurs de l’entreprise (RH, juridique, etc.), ce qui peut être complexe à mettre en place.

La méthodologie FAIR, une approche qui vient préciser certaines phases de l’analyse et du traitement des risques

Introduction à la méthodologie FAIR (Factor Analysis of Information Risk)

En 2001, Jack Jones était le RSSI de Nationwide Insurance. Il était lui-même confronté aux interrogations persistantes de sa direction générale lui demandant des données chiffrées sur les risques auxquels était exposée l’entreprise. Face à l’insatisfaction causée par le flou de ses réponses, Jack Jones a mis en place une méthodologie pour estimer, de manière chiffrée, les risques pesant sur son entreprise, c’est la méthodologie FAIR.

Concrètement, comment celle-ci se différencie d’une méthodologie d’analyse des risques, tel que EBIOS ?

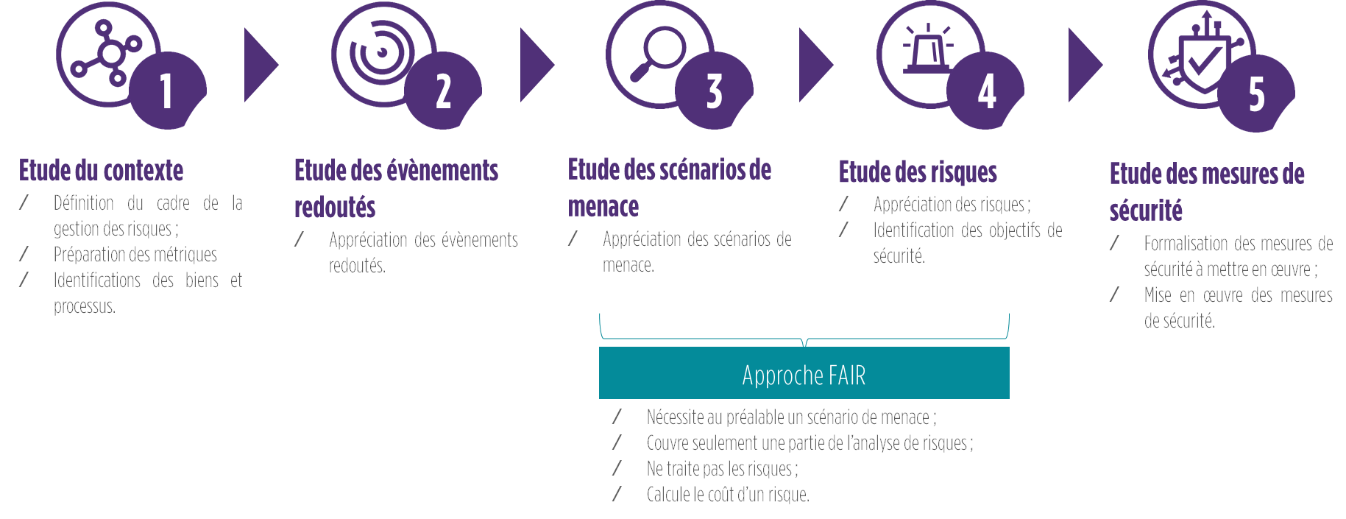

La méthodologie FAIR ne vient en aucun cas remplacer l’analyse de risque : FAIR est une méthodologie permettant d’évaluer les impacts et les probabilités d’un risque de manière plus fiable. Les impacts sont toujours traduits en pertes financières afin de rendre tangible l’évaluation réalisée. Les compléments apportés sont illustrés par le schéma ci-dessous.

Schéma 1 : FAIR, une approche qui précise certaines phases de l’analyse et du traitement des risques

Habituellement, l’évaluation du risque cyber se traduit par plusieurs types d’impact (impact d’image, financier, opérationnel, juridique, etc). La particularité de la méthodologie FAIR est de transposer chaque impact à un coût financier (coûts direct, indirects, tangibles et intangibles). Par exemple, si un scénario de risque présente un impact sur l’image de l’entreprise, FAIR traduit ce risque sous forme de risque financier en évaluant le coût de l’agence de communication que l’on mobilisera afin de redresser l’image de l’entreprise notamment. Si le directeur général d’une entreprise est mobilisé dans le cadre d’une gestion de crise, alors il faudra estimer le temps passé à gérer cette crise et monétiser celui-ci.

Comment appliquer la méthodologie FAIR ?

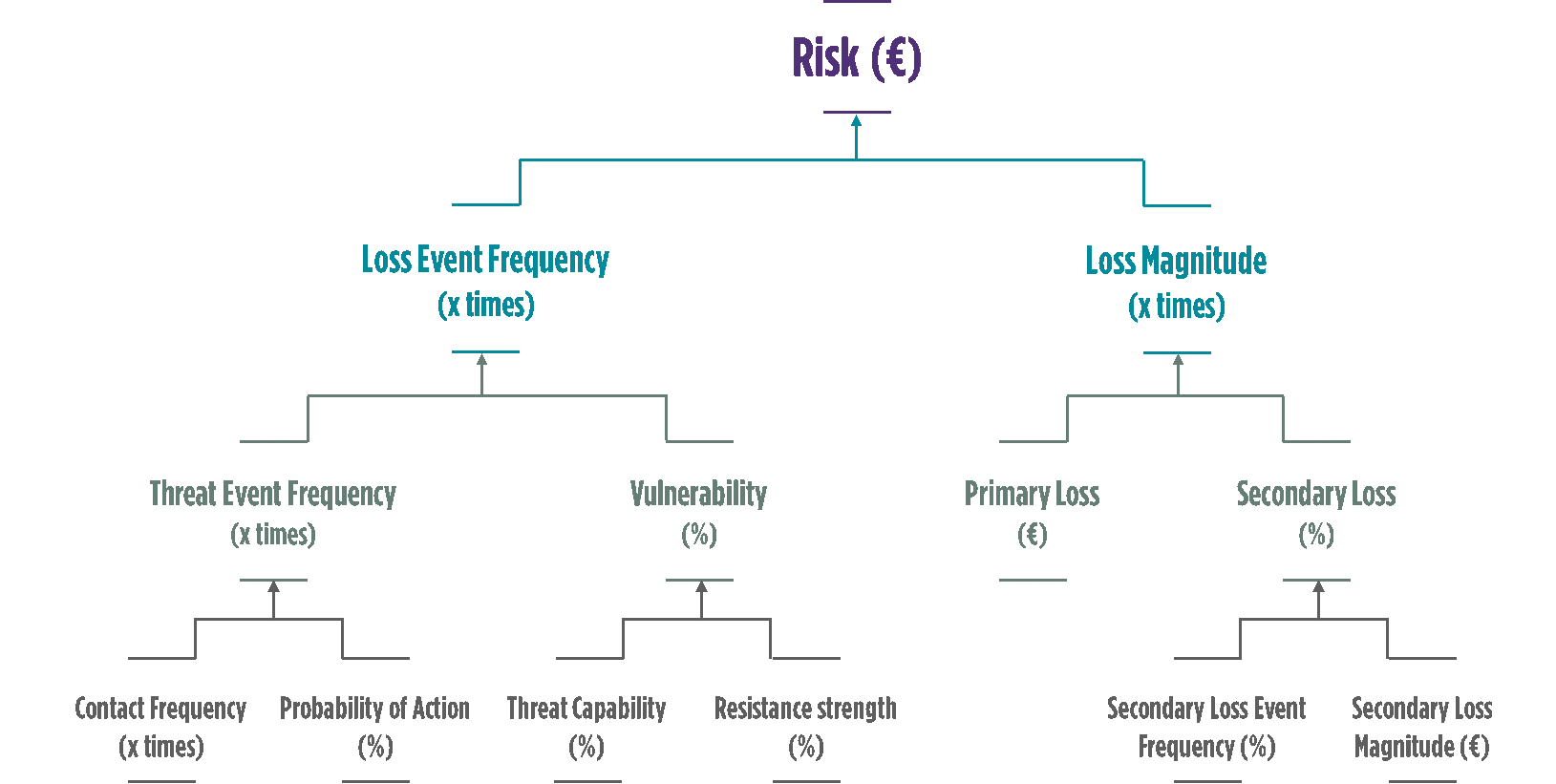

Un risque quantifié en euro est le facteur de la fréquence d’attaque réussie (loss event frequency) et le coût de l’attaque réussie (loss magnitude). Le schéma ci-dessus présente la démarche utilisée par la méthodologie FAIR afin d’estimer ces deux caractéristiques.

Schéma 2 : les critères pris en compte par la méthodologie FAIR pour estimer les risques (traduction non disponible à date)

- Calcul de la « Loss Event Frequency »

Le « contact frequency » représente la fréquence à laquelle la menace (« threat agent ») entre en contact avec le bien à protéger. Par exemple, il peut s’agir de la fréquence à laquelle a lieu une catastrophe naturelle à endroit donné.

La « probability of action » est la probabilité que la menace agisse de manière malveillante sur le système une fois le contact effectué. Celui-ci ne s’applique que lorsque le threat agent est un être vivant (ne s’applique pas dans le cas d’une tornade par exemple). Cela se déduit du gain, de l’effort et du coût de l’attaque et des risques.

De ces deux paramètres en découle la « threat event frequency ».

La « threat capability » consiste à estimer les capacités du threat agent tant en matière de compétences (expérience et savoir) qu’en matière de ressources (temps et matériel).

La « resistance strength » est la capacité de resistance de l’entreprise face à ce scénario d’attaque. la resistance threat se calcule à partir du niveau de maturité cyber de l’entité par exemple avec une analyse d’écart à NIST.

De ces deux paramètres en découle la « vulnerability », puis la « loss event frequency ».

- Calcul de la « Loss Magnitude »

Les « primary loss » constituent le coût des pertes directes. Cela comprend notamment : l’interruption des opérations, les salaires versés aux employés alors que les opérations sont interrompues, le coût de la mobilisation de prestataires pour pallier l’attaque (restaurer les systèmes, mener les investigations), etc.

Les « secondary loss » constituent les pertes indirectes, provenant des réactions d’autres personnes impactées, et sont plus difficiles à estimer. Par exemple, les « secondary loss » peuvent couvrir la perte de part de marché engendrée par la dégradation de l’image de l’entreprise, les coûts de notification d’une attaque via une agence de communication, le paiement d’une amende auprès d’un régulateur ou encore des honoraires d’avocat pour se défendre en justice, etc. Celle-ci se calcule en multipliant la « secondary loss event frequency » et la « secondary loss magnitude » pour chacun des coûts indirects.

Une solution qui accompagne les entreprises dans la mise en application de cette méthodologie

Au-delà de la description théorique de la méthodologie, des solutions se développent pour permettre aux entreprises d’appliquer la méthodologie de manière concrète. C’est le cas de la start-up Citalid qui, par exemple, propose une plateforme de quantification des risques cyber en s’appuyant sur la méthodologie FAIR. Celle-ci permet au RSSI d’affiner et de rendre cohérente la quantification des risques grâce à de la threat intelligence (pour le suivi des attaquants dans le temps). Pour utiliser la solution, l’entreprise doit renseigner des éléments relatifs à son contexte et, pour chacun des scénarios de risque à quantifier, compléter un questionnaire NIST (50 questions pour le plus basique ou 250 pour un niveau de granularité plus fin) et le reste est calculé automatiquement.

Quelles sont les avantages et les limites de la méthodologie FAIR ?

La méthodologie FAIR apporte principalement les éléments suivants :

- Elle permet à l’entreprise d’identifier et d’évaluer plus précisément les risques les plus importants. Pour chacun des scénarios de risque choisis, la méthodologie permet une estimation des pertes financières moyennes et maximales et une fréquence estimée. Par exemple : « la probabilité de perdre 150 millions d’euros en raison de la propagation d’un ransomware destructif de type NotPetya exploitant une faille 0-day Windows est de 20% ».

- Elle permet l’estimation des coûts-avantages du plan d’actions de réduction des risques. En jouant avec la « resistence strength », il est possible d’estimer le retour sur investissement (ROI) des mesures de sécurité à mettre en place.

- Elle transpose tous les risques cyber en un risque financier ce qui permet une meilleure compréhension du risque par les dirigeants de l’entreprise.

Cependant, l’application de FAIR n’est pas sans contraintes car elle demande des ressources parfois importantes (tant en nombre de jours hommes que de connaissance du contexte de l’entreprise). La quantification du risque ne couvre par ailleurs qu’un périmètre restreint (1 scénario de risque). Aussi, la quantification du risque avec la méthodologie FAIR nécessite d’être affinée avec des abaques types de coûts associés à un impact cyber. Cela peut par exemple se faire en capitalisant sur les analyses post-mortem d’un crise cyber qui permettent souvent de donner une illustration réelle des impacts financiers.

Ainsi, la méthodologie FAIR est une piste prometteuse mais qu’il faudra se l’approprier dans le but d’en tirer des bénéfices concrets.