>>Editorial: que retenir de 2017 ?

Les Systèmes de Contrôle Industriel (ICS – de l’anglais Industrial Control Systems) sont des systèmes complexes visant au contrôle des processus industriels. De nombreux secteurs mettent en œuvre des ICS : l’énergie, le nucléaire, les transports, la chimie… Ces systèmes contrôlent, au sein des processus de production des entreprises ou des états, beaucoup d’actifs critiques. Leur compromission peut être source de risques majeurs sur l’environnement et la sécurité des populations.

La sécurisation des ICS est de ce fait cruciale et, en raison de leur nature complexe (les ICS sont généralement des superpositions de technologies diverses, dont la durée de vie est plus élevée que les systèmes d’information classiques), cette sécurisation sera d’autant plus difficile.

En vue de répondre aux besoins et futures attentes de ses clients, Wavestone a mené une veille cybersécurité centrée spécifiquement sur les ICS. Pour 2017, plus de 80 études, attaques, incidents et autres rapports publiés sur la sécurité des ICS ont été étudiés de façon approfondie.

La suite de cet article détaille les leçons qui peuvent en être tirées.

Alors, que pouvons-nous dire de 2017 ?

Premièrement, il est clair que les ICS ont subi leur lot d’attaques cette année. Et, plus que les années précédentes, celles-ci ont eu un impact mondial. Alors que les attaques sur les ICS se cantonnent traditionnellement à des périmètres restreints, tels un équipement ciblé (équipements de santé,…), une usine (un malware visant à « miner » des monnaies virtuelles a par exemple été trouvé sur les systèmes d’une usine de traitement des eaux – voir détails ci-dessous) voire une région (les sirènes d’alerte incendie en Avril 2017 à Dallas par exemple), 2017 a vu certaines d’entre elles démarrer à un échelon local, et se répandre rapidement sur de nombreuses lignes de production à travers le monde (WannaCry et NotPetya principalement).

En 2017, plusieurs attaques ont marqué les actualités grand public. De plus, de nombreux gouvernements, agences nationales ou personnalités politiques ont alerté quant à des attaques, ou tentatives d’attaques, sur des infrastructures critiques. L’énergie fut semble-t-il le secteur le plus visé. De nombreux incidents survenus en Turquie (janvier), aux Etats-Unis (mars et juillet), dans les Etats Baltes (mai), au Royaume-Uni (juillet), en Irlande (juillet) ont montré que ce secteur constituait une cible de premier plan pour les attaquants (qu’ils soient mandatés par des Etats ou non).

Le secteur de l’énergie ne fut pas le seul en alerte cette année : les problèmes de sécurité détectés sur les voitures autonomes ont également fait les gros titres (ce sujet n’étant cependant pas totalement du domaine des ICS). Cela est principalement dû au fait que la cybersécurité des automobiles est un marché encore émergent. Aujourd’hui, les experts en sécurité recherchent des failles et vulnérabilités (par exemple, des vulnérabilités ont été trouvées dans les unités de contrôle des airbags), alors que les constructeurs initient des partenariats et initiatives dans le but de démontrer que la cybersécurité est désormais un de leurs principaux centres d’intérêt (par exemple General Motors a invité des hackers à éprouver la sécurisation de ses véhicules).

Enfin, le marché de la cybersécurité des ICS est en pleine expansion, comme en témoignent les nombreux partenariats et levées de fond enregistrés cette année. Plus généralement, trois catégories d’acteurs peuvent être identifiées sur le marché de la cybersécurité des ICS :

- Les pure-player de la cybersécurité ICS : généralement des entreprises de petite taille ou des start-ups. Ces acteurs se concentrent sur le développement et la mise sur le marché de solutions dédiées aux ICS (Sentryo, CyberX, Nozomi …);

- Les fournisseurs ICS : l’année dernière, plusieurs fournisseurs de solutions ICS ont initié des partenariats avec des entreprises du premier groupe (les pure-player) dans le but d’améliorer la sécurité de leurs systèmes (par exemple, les partenariats Siemens-PAS en septembre, ou Schneider-Claroty en août);

- Les entreprises de cybersécurité : ces entreprises (bien connues dans le monde des technologies de l’information) adaptent leurs solutions au contexte industriel. Elles démontrent un intérêt croissant pour les ICS, notamment en publiant des rapports et analyses d’attaques spécifiques au domaine (par exemple Kaspersky, McAfee).

Que peut-on attendre des prochaines années ?

Il est (malheureusement) relativement évident que la cybersécurité des ICS sera encore un sujet d’actualité majeur, au vu notamment des alertes lancées sur de potentielles attaques visant des systèmes critiques et dangereux pour certaines vies humaines, tels que les contrôleurs de sûreté instrumentés. Mais nous pourrions observer également de plus en plus d’évènements touchant des secteurs spécifiques, comme le secteur maritime, les transports, la santé…qui ne sont aujourd’hui pas aussi exposés que l’énergie et le nucléaire dans les médias. Le marché de la cybersécurité des ICS devrait poursuivre son essor, appuyé particulièrement par des partenariats et acquisitions. Les systèmes de contrôle industriel continueront à affronter de nouvelles menaces, et des défis sans cesse renouvelés.

>>Dernières actualités:

|

CyberX lève 18 millions de dollars dans la lutte contre les menaces visant les IIOT et infrastructures critiques, portant son financement total à 30 millions de dollars (CyberX, 27 Février)CyberX a annoncé une levée de fonds de 18 millions de dollars, dans le but de développer des outils de détection de menaces dans le domaine des IIOT (Industrial Internet of Things) et des infrastructures critiques. Cette entreprise développe une plateforme de surveillance des menaces et réduction des risques, qui incorpore des modules de threat intelligence spécifiques aux ICS. Lien vers le communiqué de presse |

|

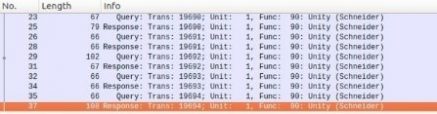

Jouons avec Modbus 0x5A (Blog Security Insider, 9 Février)Lors de la dernière édition de la DefCon à Las Vegas, Wavestone a présenté une étude sur la sécurité du protocole ModBus, et plus spécifiquement sur la fonction 90. Grâce à cette fonction, un attaquant pourrait démarrer ou arrêter un contrôleur, ou le forcer à envoyer en sortie une donnée prédéterminée. Lien vers l’article |

|

Résultats de l’ICS Detection Challenge (Dale Peterson, 7 Février)En Janvier, la conférence S4x18 a hébergé l’ « ICS Detection Challenge ». Quatre entreprises ont répondu au défi lancé : Claroty, Gravwell, Nozomi Networks et Security Matters. La première partie du défi consistait en l’évaluation de trois produits de détection ICS : Claroty, Nozomi Networks and Security Matters, et fut remportée par Claroty Les produits présentés par les compétiteurs devaient détecter des cyberattaques et incidents touchant une entreprise du domaine de l’énergie. Lien vers les résultats |

|

Une compagnie des eaux Européenne touchée par un malware de minage Bitcoin (eWeek, 7 Février)Un malware de minage Bitcoin a été détecté par l’entreprise de cybersécurité Radiflow au sein des réseaux d’un fournisseur d’eau Européen. Dans un premier temps, ce malware a été téléchargé depuis un site publicitaire infecté, puis s’est propagé au réseau SCADA, qui fonctionnait toujours sous Windows XP. Le malware dégradait la performance du système, mais les opérateurs de la compagnie ne l’avaient pas encore remarqué. Lien vers l’article |

|

Le distributeur d’énergie ukrainien prévoit 20 millions de dollars pour un plan cyberdéfense (Reuters, 6 Février)Le distributeur national d’énergie en Ukraine, Ukrenergo, qui a été la cible de nombreuses cyberattaques ces deux dernières années (Décembre 2016 et Décembre 2017), va investir 20 millions de dollars dans un nouveau système de cyberdéfense. Les dirigeants d’Ukrenergo ont indiqué avoir identifié, avec l’aide de consultants à l’international, environ 20 menaces pour sa sécurité qui seront adressées par le nouveau système. Le principal objectif est de rendre « physiquement impossible la perturbation du système énergétique Ukrainien par des menaces extérieures ». Lien vers l’article |

|

Une étude publiée sur l’augmentation du nombre de systèmes industriels accessibles depuis Internet (Security Week, 2 Février)Un rapport publié par Positive Technologies explique que le nombre d’ICS accessibles depuis Internet a augmenté de manière significative en une année. La plupart des vulnérabilités de ces systèmes pourraient être exploitées à distance, sans qu’aucun privilège ne soit requis. Les principaux types de vulnérabilités sont l’exécution de code à distance (24%), la divulgation d’informations (17%), et les débordements de tampon (12%). La plupart de ces systèmes sont accessibles via HTTP, mais également par le protocole Fox (protocole de construction automatisée, lié au framework Niagara), Ethernet/IP, BACnet, et Lantronix Discovery Protocol. Lien vers l’article | Lien vers le rapport [PDF |

|

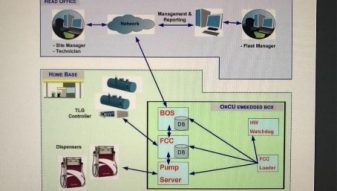

Un faille dans un logiciel de stations essence permet à des hackers de changer les prix, voler du carburant et supprimer les traces de leur passage. (Motherboard, 31 Janvier)Des chercheurs en sécurité informatique ont réussi à se connecter à une interface web de gestion d’une station essence grâce à Shodan (moteur de recherche des objets connectés). Après avoir utilisé les identifiants administrateurs par défaut, puis un nom d’utilisateur et son mot de passe codés en dur, les chercheurs ont stoppé les pompes à essence, intercepté des paiements par carte bancaire et volé les numéros de ces cartes. Lien vers l’article |

|

Le gouvernement britannique appelle les industries sensibles à se préparer aux cyberattaques (Sky news, 29 Janvier)Toutes les entreprises engagées dans des industries critiques et services essentiels, tels que l’énergie, les transports, l’eau, la santé et les infrastructures numériques, ont reçu une alerte du gouvernement britannique, annonçant que des sanctions seraient prises si celles-ci n’intègrent pas des règles de cybersécurité à leurs systèmes. Les premières amendes vont être émises alors que le gouvernement retranscrit la directive NIS (Network and Information Systems), permettant ainsi de couvrir des évènements semblables aux attaques WannaCry. Lien vers l’article |

|

Les outils de gestion de licences Gemalto exposent des ICS et entreprises à des attaques (Security week, 22 Janvier)Les chercheurs du Kaspersky Lab ont détecté 14 vulnérabilités dans le produit logiciel Gemalto Sentinel LDK et le matériel USB Dongle (SafeNet) associé. Le dongle USB est utilisé pour activer le logiciel. Une fois le matériel connecté, des drivers sont installés et le port 1947 est ajouté aux exceptions du pare-feu local de Windows. Ce port peut par la suite être utilisé pour identifier des équipements accessibles à distance. Lien vers l’article |

|

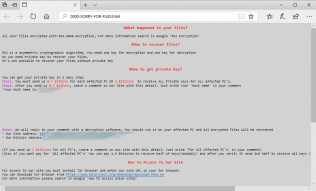

Le ransomware SamSam touche des hôpitaux, municipalités et entreprises ICS (Bleeping Computer, 19 Janvier)L’entreprise Hancock Health a admis avoir payé la rançon demandée (d’un montant de 55.000$), bien que des sauvegardes des SI touchés aient été disponibles. Ce ransomware se propage par brute-forcing des connexions RDP. Lien vers l’article |

|

Les systèmes industriels essaient de répondre à Meltdown et Spectre The Register, 18 JanvierLes vulnérabilités Meltdown et Spectre ont également eu des impacts sur les ICS. Certains fournisseurs ont décidé de communiquer publiquement sur leurs produits vulnérables (OSISoft par exemple) ; d’autres, tels qu’Emerson et General Electric, ont conservé ces informations pour leurs clients uniquement ; certains enfin sont toujours en phase d’investigation afin de savoir si leurs produits sont vulnérables. Lien vers l’article |

|

Des chercheurs détectent 147 vulnérabilités au sein de 34 applications mobiles SCADA SC Magazine, 11 JanvierDes chercheurs d’ IoActive et Embedi ont trouvé 147 vulnérabilités dans 34 applications mobiles liées à des systèmes SCADA (Supervisory Control and Data Acquisition). Les principales vulnérabilités sont : possibilités d’altération du code, autorisations mal gérées, stockage des données non sécurisé… Ces failles de sécurité permettraient à un attaquant de compromettre les infrastructures d’un réseau industriel par le biais de ces applications vulnérables. Lien vers l’article |

|

Nozomi, spécialisée dans la cybersécurité industrielle, lève 15 millions de dollars (Security Week, 10 Janvier)Nozomi est une entreprise de cybersécurité industrielle, et avait déjà levé 23,8 millions de dollars récemment. Son offre, “SCADAguardian”, met en œuvre apprentissage automatique et analyse comportementale afin de détecter en temps réel des attaques 0day. Cette technologie permet de répondre rapidement aux alertes levées par les ICS. L’entreprise a annoncé que ces fonds supplémentaires seraient dédiés à l’extension géographique de son marketing, de ses ventes et de son support, ainsi qu’à l’innovation. Lien vers l’article |

>>Main ICS vulnerabilities

| Date | CVSS v3 | Equipement | Vulnérabilités | Alerte |

| 15. Fév. | 9.8 | Nortek Linear eMerge E3 Series | Injection de commandes | Lien |

| 15. Fév. | 9.8 | GE D60 Line Distance Relay | Stack-based Buffer Overflow, Failles dans la restriction des opérations dans une mémoire tampon | Lien |

| 13. Fév. | 9.8 | Wago PFC200 Series | Exécution de commandes sans authentification (lecture, écriture, suppression de fichiers arbitraires, ou manipulation du PLC au runtime | Lien |

| 8. Fév. | 9.9 | Gemalto Sentinel License Manager | Null Pointer Dereference, débordements de Tampon, Faille dans les contrôles d’accès. | Lien |

| 1er. Fév. | 9.8 | 3S-Smart Software Solutions GmbH Codesys Web Server | Stack-based Buffer Overflow. | Lien |

| 25. Jan. | 9.8 | Nari PCS-9611 | Failles dans la validation des données. | Lien |

| 11. Jan | 9.8 | Phoenix Contact FL Switch | Mauvaise gestion des autorisations, exposition d’informations. | Lien |

| 9. Jan | 9.8 | General Motors and Shanghai OnStar (SOS) iOS Client. | Stockage de données sensibles en clair, Man-in-the-Middle, Failles d’authentification. | Lien |

>>Recent and upcoming ICS events

|

24-26 Avr. |

ICS Cyber security

London, UK |

24-26 Avr. |

Industrial control systems (ICS) Cyber Security Conference

Singapore |

9-10 Avr. |

Cyber Security for critical assets MENA

Dubai, UAE |

27-29 Mar. |

Cyber Security for Energy & Utilities

Abu Dhabi, UAE |

13-14 Mar. |

Maritime Cyber Security

London, U.K |

6-7 Mar. |

Cyber Security for critical assets USA

Houston, USA |