Analyser le retour sur investissement de son programme de cybersécurité, reprioriser son budget, comparer son niveau de sécurité par rapport aux autres acteurs du secteur ou aux référentiels de cybersécurité (ISO27001/2, NIST…), mesurer son exposition aux attaques récentes… Les RSSI nous sollicitent souvent pour évaluer leur maturité en matière de cybersécurité.

Mais ces projets ne sont pas uniquement à l’initiative des RSSI ! Le lancement de tels projets peut également émaner de comités exécutifs, désirant une vision à 360° de la sécurité de leur organisation pour mieux évaluer le risque auquel ils sont confrontés.

Quels sont les facteurs clés de succès et qu’avons-nous observé sur le terrain ?

Etape 1 : savoir qui va être le destinataire de l’évaluation et quelles sont ses attentes

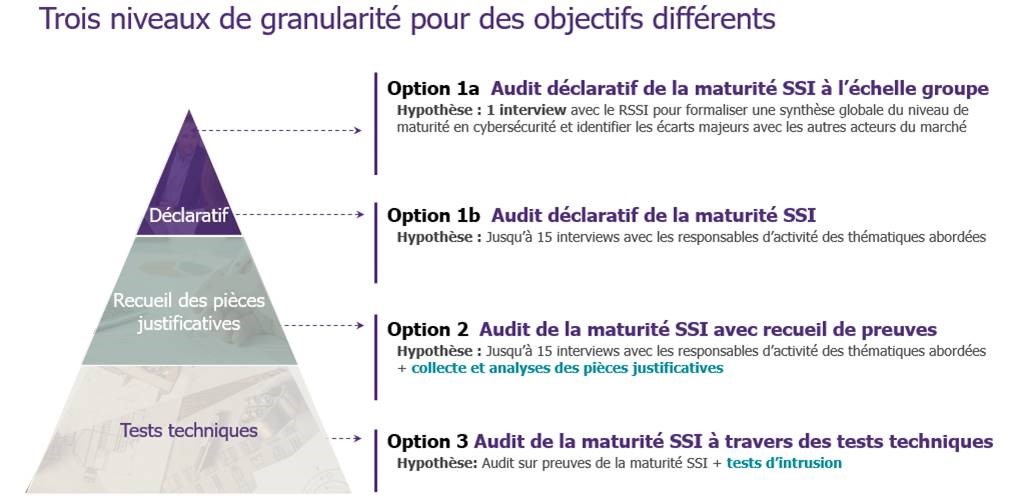

Les évaluations peuvent être d’un niveau de profondeur radicalement différent ! D’une interview haut niveau avec le RSSI d’une organisation à une évaluation en profondeur des mécanismes et processus sécurité de toutes les filières d’un groupe multinational, chacun peut mettre le curseur où il le désire et avancer pas-à-pas.

Notre premier conseil est de garder en tête les objectifs de votre évaluation : cela vous permettra de vous orienter vers les bons référentiels de cybersécurité (NIST, ISO 27001/2…) et surtout de définir avec cohérence la profondeur de l’évaluation. Voulez-vous uniquement mesurer le niveau de maturité de votre filière SSI ou également son efficacité ? Des processus sécurité parfaitement documentés et une certification ISO 27001 peuvent malheureusement masquer des problèmes de terrain qui vous exposent à des vulnérabilités… Il peut être judicieux de combiner un test technique (pentest, red team…) à l’évaluation pour éviter le piège des indicateurs pastèques !

Etape 2 : trouver et mobiliser les bons interlocuteurs au bon niveau, facile à dire…

La prochaine difficulté que vous pouvez rencontrer dans votre évaluation est de réussir à rencontrer les bons sachants. D’expérience, nous vous conseillons de confirmer et figer aussi tôt que possible la liste des interlocuteurs.

En toute logique, cette liste dépendra fortement de la granularité de l’analyse (figure ci-dessus) mais également de l’organisation de l’entreprise ! Par exemple, les interlocuteurs diffèrent si les effectifs sécurité sont au niveau groupe et fonctionnent comme un centre de service ou alors s’ils sont fondus dans chaque entité et service.

Ainsi, si vous désirez avoir dans un premier temps une estimation haut niveau, il peut suffire d’échanger pendant une demi-journée avec le RSSI, qui dispose généralement d’une vision globale et suffisante du sujet.

Le second stade d’analyse peut être atteint en recueillant des informations auprès de l’ensemble des acteurs cybersécurité (SOC, CSIRT…) à l’échelle du groupe. Dans cet ensemble, il peut être intéressant de rencontrer une grande partie des effectifs cybersécurité présents dans des équipes de la DSI (Cloud…).

Enfin, quand l’évaluation doit être poussée et exhaustive, il devient nécessaire d’élargir la liste des interlocuteurs à l’ensemble des entités concernées. Evidemment, il faut s’attendre à une charge de travail en aval d’autant plus grande, ne lésinez pas sur la préparation et l’utilisation d’outil pour vous en sortir ! C’est peut-être également le bon moment pour réfléchir au format de restitution : présentiel, distanciel, stratégique, opérationnel…

Etape 3 : L’outillage, trouver l’équilibre entre trop et pas assez

Place maintenant au choix des outils, un des principaux challenges de l’évaluation auquel vous devez faire face. Au plus elle sera complète, au plus elle nécessitera un outillage pour simplifier et assurer la cohérence de l’ensemble. En effet, pour les grandes évaluations, la consolidation et la restitution des résultats font partie des grandes difficultés rencontrées ! En particulier les principaux outils ne prennent pas en compte la complexité organisationnelle des grands groupes ou encore l’efficacité des moyens octroyés. C’est pour ces raisons que nous avons choisi de notre côté de développer un outillage particulier.

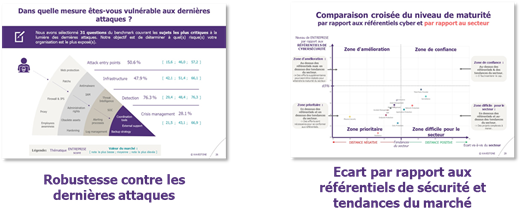

Un bon outil vous permettra également de vous positionner vis-à-vis de vos concurrents et de comprendre votre exposition aux tendances d’attaques actuelles, des points auxquels votre COMEX est particulièrement sensible et vous permettant de légitimer l’évaluation.

C’est parti, c’est l’heure de mettre les mains dans le cambouis pour démarrer la collecte des informations ! En définitive, une phase assez classique, en totalité faisable à distance, ce qui est utile dans la situation actuelle. Soyez conscient et transparent sur les limites de l’exercice : les personnes questionnées auront parfois l’impression que l’évaluation est trop théorique et c’est normal, suivant ses objectifs. Durant cette phase, il faudra également savoir jongler entre les différents imprévus car il n’est pas rare d’avoir des interlocuteurs finalement absents pendant de longues durées, des périmètres ajoutés, des changements de méthodologie … Mettons un point d’honneur à rester agile.

Etape 4 : restituer au bon niveau pour agir, tout est une question de vue !

La bonne habitude à garder, est de franchement adapter chaque support de restitution à chaque personne. Entre les synthèses managériales où on parlera sans trop de détail des tendances, de ce qui va bien, ce qui ne va pas bien et c’est tout, et de l’autre côté les présentations pour les équipes techniques où il ne faudra pas lésiner sur la description des risques de compromission, adapter le discours est donc l’enjeu essentiel pour réussir à faire passer les bons messages.

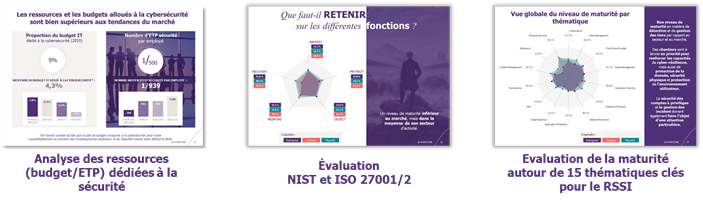

Usuellement, nous démarrons la restitution par le positionnement de l’organisation évaluée sur l’angle du budget et des effectifs dédiés à la cybersécurité. Ces points très concrets permettent d’attirer l’attention et de pouvoir ensuite analyser la situation selon 4 vues différentes :

- Conformité globale par rapport aux référentiels de cybersécurité (ISO/NIST)

- Evaluation du niveau de maturité des différentes entités évaluées comparé à celui du secteur et du marché

- Quantification de l’effort à fournir sur chacune des thématiques pour atteindre le niveau du marché et/ou le niveau demandé par les référentiels de cybersécurités

- Evaluation du niveau de robustesse de l’organisation face aux dernières cyberattaques connues.

La restitution va souvent se focaliser avec la direction générale sur des sujets d’organisation et de gouvernance. Toutefois, il arrive d’avoir de sacrées surprises ! Dans des contextes d’entreprises déjà touchées par de violentes cyberattaques, nous avons déjà eu des questions étonnamment précises et techniques par des membres du COMEX, demandant par exemple « Comment est sécurisé mon Active Directory ? » ou des précisions sur les algorithmes de chiffrement… Assez étonnant !

Lancez-vous

Comme mentionné plus tôt, l’évaluation de maturité est un formidable moyen pour mesurer l’efficacité et l’avancement de votre roadmap cybersécurité ! Ainsi, même si vous ne voulez pas tout de suite franchir le cap d’une évaluation impliquant tous les éléments SSI de votre entreprise et sollicitant des dizaines d’équipe, nous vous conseillons de vous familiariser avec l’approche et son utilité en démarrant sur un périmètre et une profondeur plus modeste !

Chez Wavestone, fort de ces différents retours d’expérience, nous avons construit le W-Cyber-Benchmark, remplissant ces usages et contenant déjà l’évaluation de plusieurs dizaines de clients. On comprend que vous ne croyez pas sur parole, alors n’hésitez pas à nous contacter pour en discuter !