Le schéma directeur SSI est la mission de conseil par excellence ! En 15 ans de conseil, pas un seul mois sans un appel d’offres sur ce sujet de la part d’un grand compte. Certes, le nom n’est pas toujours le même : schéma directeur, modèle de sécurité, plan d’actions, feuille de route… mais sur le fond il s’agit toujours de fixer un ensemble de chantiers permettant de converger vers une cible de sécurité à 3-4 ans, partagée et compréhensible par le top management. 15 ans de schémas directeurs, c’est 15 ans d’introductions à base d’accélération de la menace, de durcissement des régulations, d’accompagnement des transformations… les raisons pour établir une stratégie cyber sont toujours globalement les mêmes 😉 Mais c’est bien le seul point commun entre une stratégie 2005 et une stratégie 2020 ! La méthode pour concevoir un schéma directeur cyber a très largement évolué, et c’est ce que nous allons tenter d’expliquer dans cet article, sur la base de retours terrain concrets.

Il y a 10-15 ans, la vie était simple.

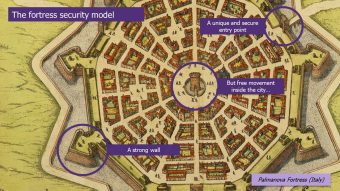

Un schéma directeur pouvait se construire en quelques entretiens avec le RSSI et son équipe, « à dire d’experts ». Pour apporter une logique, on se basait sur un modèle imagé type château fort ou aéroport qui servait de (bon) prétexte à la mise en place des fondamentaux et permettait d’expliquer les choix… Les attaques semblaient encore lointaines, la cyber était moins dispersée qu’aujourd’hui et tous les schémas directeurs se ressemblaient plus ou moins (une manière plus élégante de dire que tout le monde partait à peu près de zéro). Rappelez-vous, c’était la grande époque des PKI, des premiers SOC, du cloisonnement Datacenter, des débats IDS vs IPS, du BYOD… pour ne citer que ces sujets. Bien sûr, les chantiers étaient in fine justifiés par une couverture de risques (fraude, fuite d’information, propagation de malware…), mais soyons honnêtes : cette justification était souvent effectuée a posteriori, pour rassurer. Avec un peu de recul, ces stratégies cyber ont surtout eu un vrai rôle de sensibilisation / formation du top management, progressivement impliqué dans les choix et les discussions.

En 2020, le contexte a beaucoup changé. Le simple « dire d’expert » ne suffit plus : certains grands comptes investissent désormais des centaines de millions d’euros par an pour la cybersécurité, et les comités exécutifs exigent davantage de preuves quant à l’efficacité de la stratégie déployée. D’autant plus que les « fondamentaux » (patching, bastion…) sont désormais complétés par un arsenal de mesures toutes plus spécifiques les unes que les autres qui interrogent sur la pertinence d’une stratégie unique, pour une grande entreprise. Il est clair par exemple qu’entre une banque de détail focalisée sur la fuite de données client, et une banque d’investissement craignant surtout des indisponibilités sur certaines chaines de trading… les priorités sont différentes. La crise actuelle risque très certainement de renforcer cette tendance : les stratégies doivent désormais s’adapter beaucoup plus finement aux métiers.

Une stratégie pragmatique et agile, alignée sur les priorités business

Les premiers mois de travail sont toujours consacrés à la méthode qui amènera rigueur et crédibilité auprès du management et des régulateurs. Très concrètement, il s’agit de définir le Framework cyber de l’entreprise et une méthode permettant à chaque entité de définir son Target Profile (cible à atteindre sur le Framework). Terminée la stratégie trop monolithique, place à une stratégie différenciée par entité !

Les grandes entreprises ne se posent plus trop de questions sur le Framework : NIST et ses 110 contrôles s’impose définitivement comme le leader du marché. Les 5 fonctions (protect, detect…) sont très parlantes auprès du management, le rythme de mise à jour (3 ans) est acceptable… et surtout sa popularité favorise le Benchmark. Mais après tout, peu importe le Framework retenu : ISO ou CIS peuvent très bien faire l’affaire… l’essentiel est de se caler sur une référence du marché. Notons que la plupart des entreprises ne se privent pas de préciser les contrôles pour les rendre plus pragmatiques : EDR, SOAR, sécurité AD, anti-fraude… le Framework agit tout simplement comme une bibliothèque de contrôles potentiels sur laquelle l’entreprise va s’appuyer pour établir sa stratégie.

Il est maintenant temps de définir la cible à atteindre sur le Framework ! Dans les grandes entreprises, le Groupe impose souvent un premier niveau de sécurité pour tous, correspondant à la poursuite des fondamentaux : SOC, bastion, patching… La plupart des attaques systémiques exploitent encore ces faiblesses, et le risque de propagation inter-entités doit être géré de manière transverse. Cette cible commune est assez similaire d’une entreprise à l’autre, et est en général établie à partir de benchmarks fournis par le marché du conseil. Plus challenging, chaque entité est ensuite amenée à définir sa propre cible, selon ses enjeux propres. Attention, la mécanique de mapping et de pondération entre les contrôles du Framework et la cartographie des risques peut s’avérer complexe… ce n’est pas pour rien que certaines start-ups comme Citalid se positionnent sur ce marché. La clé est souvent de sortir de la filière cyber et travailler conjointement avec la Direction des Risques !

Ça y est… le plus dur est fait : le Framework est construit et les entités ont défini leur cible. Il s’agit maintenant de prendre du recul pour identifier les grands projets à lancer et rendre la stratégie compréhensible par tous !

Les incontournables du moment : sécurité de l’AD et IAM

Les chiffres issus des stratégies cyber des grandes entreprises françaises ont de quoi donner le tournis : 10-20M d’investissement en moyenne par an dans le secteur de l’industrie, et jusqu’à 100-150M par an pour les Services Financiers. Chaque stratégie est différente – c’est tout l’objet de l’approche par les risques – mais les retours d’expérience récents montrent que les budgets s’équilibrent plutôt équitablement entre 4 natures de chantiers : 1. Les fondations sécurité (patching, sensibilisation, sécurité des admins…) 2. La protection des environnements sensibles (LPM, sécurité AD, data protection…) 3. La convergence zero-trust (inventaires, IAM, risk-based authentification, conformité…) 4. La cyber-résilience (détection, gestion de crise, reconstruction, continuité métier…). Il y a quelques années, le SOC et la LPM ressortaient définitivement comme les sujets les plus prioritaires. Ils sont aujourd’hui très largement concurrencés par la sécurité de l’Active Directory et l’IAM… Il suffit de se pencher sur les modes opératoires des attaques récentes pour obtenir une explication à cette tendance.

Nous en sommes tous convaincus : une stratégie cyber est un outil essentiel pour donner le cap, fédérer les actions et impliquer le management. Mais pas seulement ! Établir un schéma directeur pluriannuel est une formidable opportunité pour embarquer les équipes autour d’un objectif commun. Certaines filières sécurité sont passées de quelques dizaines de personnes, à plusieurs centaines voire milliers en l’espace de quelques années, et de nombreux employés sont actuellement en quête de sens (cela fera probablement l’objet d’un prochain blogpost). Je ne peux que vous recommander de profiter de ce « moment » qu’est la création de la stratégie pour créer une aspiration, un enthousiasme, un vrai esprit d’équipe dans la filière… c’est le moment idéal : multipliez les groupes de travail, impliquez un maximum de collaborateurs, adoptez une démarche transparente, faites challenger les équipes par le top management… bref, transformez cette construction de stratégie un événement de filière ! Vous verrez, c’est encore plus sympa comme çà 😉