Le moins que l’on puisse dire est que la cyber-résilience est un concept à la mode. Le nombre de demandes client sur le sujet a explosé cette année : études de cadrage, structuration de Programmes, définition de stratégies, etc. Les grands comptes multiplient les initiatives en ce moment. Paradoxalement, la définition et le périmètre d’application de la cyber-résilience restent encore flous pour la plupart des entreprises (par exemple, la cybersécurité est-elle incluse dans la cyber-résilience ?). Cet article vise à éclairer le débat en donnant quelques conseils qui ont fait leurs preuves sur le terrain.

L’identification et la cartographie des processus clés

Commençons par une définition du régulateur : la Banque Centrale Européenne définit la cyber-résilience comme la capacité à se protéger et à reprendre rapidement les activités en cas de succès d’une cyber-attaque. Cette définition a amené de nombreuses entreprises à adopter une vision à 360° sur le sujet (prévention, gestion de crise, reconstruction, continuité d’activité, etc.) à travers le prisme d’une cyberattaque concrète sur les processus clefs de l’entreprise. La nouveauté réside surtout dans le fait de centrer toute l’analyse sur les chaines métier critiques, encore faut-il les connaitre. L’identification et la cartographie des processus clés représentent souvent la partie la plus complexe d’un Programme de cyber-résilience. Et il n’y a malheureusement pas de méthode systématique : liste établie par la Direction des risques, décision du Directeur des opérations, recyclage des analyses d’impact sur l’activité, critères établis lors d’audits régulateurs, etc. Une chose est certaine, cette liste ne peut être établie par l’équipe cybersécurité dans son coin et nécessite d’impliquer les métiers au plus tôt dans la démarche.

Analyser la cyber-résilience d’une chaine métier : la méthode A.R.M.

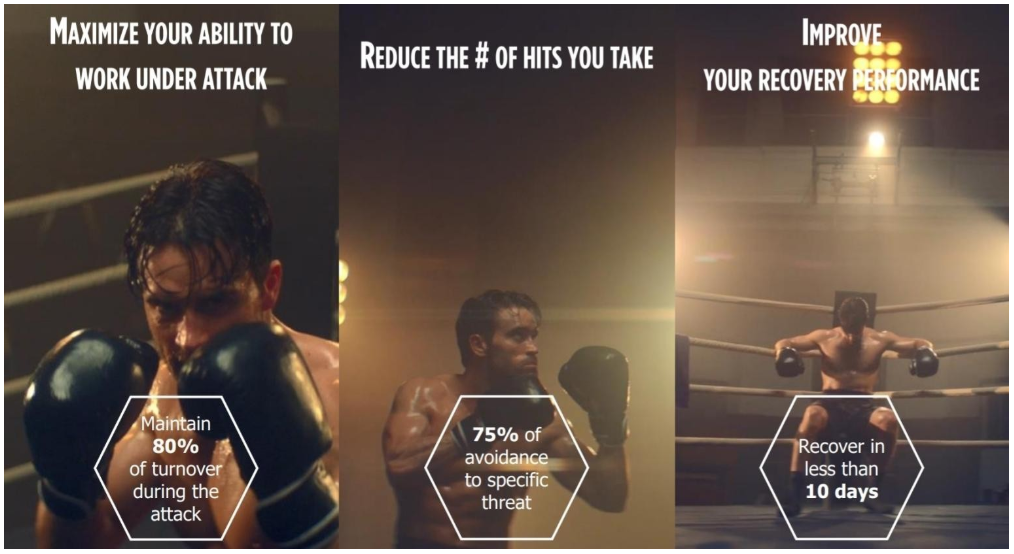

La cyber-résilience d’une chaine métier peut être « améliorée » en agissant sur plusieurs paramètres : 1/ l’évitement de l’attaque, 2/ la reconstruction rapide, 3/ le maintien d’activité métier pendant l’attaque. Par conséquent de nombreuses entreprises ont structuré leur Programme de cyber-résilience autour des indicateurs A (AVOID), R (RECOVER) et M (MAINTAIN), permettant de cibler une menace à la fois. Bien évidemment, la plupart des initiatives actuelles travaillent sur des scénarios Ransomware (Ryuk, Maze, Sodinokibi, etc.).

A – AVOID [Eviter la cyber-attaque]

Il s’agit tout d’abord d’évaluer le niveau de résistance des chaines métier face aux menaces cyber redoutées. Le Framework ATT&CK est de plus en plus souvent utilisé ici et cet indicateur peut tout simplement correspondre au pourcentage de techniques utilisées par l’attaquant contre lesquelles la chaine métier est protégée (par exemple : la chaine est protégée contre 60% des techniques d’attaque utilisées par les groupes ransomware du moment). Le niveau d’assurance exigé diffère d’une entreprise à l’autre : même si la plupart des entreprises travaillent encore via auto-déclaration, il est possible d’intégrer dans la démarche une revue de preuves ou des audits Redteam pour fiabiliser les résultats.

R – RECOVER [Savoir reconstruire vite]

Il s’agit ensuite d’évaluer le temps de reconstruction de la chaine métier en cas d’attaque (par exemple : la chaîne peut être remontée en 9h après une attaque de type ransomware). Ce temps peut évidemment être différent d’une attaque à l’autre : destruction souvent restreinte aux systèmes Microsoft, possibilité d’utiliser les sauvegardes ou non, vérifications d’intégrité nécessaires après reconstruction, etc. Cela nécessite une analyse fine des impacts de chaque attaque étudiée. Attention, lors de la cartographie, il faut considérer la reconstruction de TOUS les assets impactés par l’attaque. On constate souvent que quelques assets spécifiques peuvent doubler ou tripler le délai de reconstruction global. Ici aussi, le niveau d’assurance exigé diffère d’une entreprise à l’autre : il est possible de travailler sur papier, mais le test de reconstruction réel est clairement la meilleure option pour se rassurer.

R – MAINTAIN [Maintenir l’activité métier]

Il s’agit enfin d’évaluer les capacités du métier à travailler en dégradé avant le retour à la normale. C’est un indicateur purement métier, évidemment différent d’un secteur et d’une chaîne à l’autre : il peut s’agir de transactions, de réception de colis ou d’un nombre de passagers en fonction du secteur et de la chaine choisie. Pour le calculer, il est nécessaire de travailler avec le métier sur l’hypothèse d’une indisponibilité long-terme de la chaine critique et d’évaluer le pourcentage de l’activité pouvant être délivrée d’une autre manière. Pour comprendre l’approche de manière théorique, et volontairement provocatrice : un processus métier vulnérable à une attaque cyber, mais dont l’activité peut être maintenue sans SI pendant quelques jours, nécessite-t-il réellement d’augmenter les investissements en cybersécurité ? C’est le type de sujet qu’un Programme de cyber-résilience doit permettre d’arbitrer.

La plupart des stratégies et Programmes de cyber-résilience sur le marché embarquent évidemment cette phase récurrente d’évaluation, en ajoutant au fil des années des menaces cyber et des chaines métier à analyser. Elles pilotent en parallèle un ensemble de projets de cybersécurité, IT et métiers permettant d’augmenter le niveau de résilience. Les Programmes les plus matures maintiennent également des catalogues de solutions permettant d’accélérer la démarche et d’améliorer le scoring des différents métiers (coffres-forts de données, sauvegardes standardisées, partenariats de place, solutions de repli métier mutualisées, etc.).

Nous l’avons vu, une stratégie de cyber-résilience embarque de multiples compétences : la filière cybersécurité pour sélectionner les menaces et évaluer la robustesse des chaines, les métiers pour choisir les chaines critiques et travailler sur la continuité d’activité, l’IT et le Plan de Continuité d’Activité (PCA) pour la gestion de crise et l’évaluation des capacités de reconstruction. La meilleure solution est d’héberger ce type de Programme directement au niveau de la Direction des Opérations, afin d’influer sur toutes ces filières. Or, en réalité, ces Programmes se structurent plutôt actuellement au niveau au niveau du RSSI ou de la Direction des Risques. La clé dans ce cas est de déployer une gouvernance efficace qui permette à toutes les parties-prenantes de rester dans leur domaine d’expertise.