Parmi les besoins remontés par nos clients industriels, on trouve la cartographie des systèmes OT (Operational Technology) et la détection des attaques. Depuis une dizaine d’années, plusieurs acteurs travaillent sur le développement d’outils chargés d’y répondre : les sondes de cybersécurité industrielle, aussi appelées sondes de détection ou sondes de détection d’intrusion. Pour la suite de cet article, nous parlerons simplement de « sondes OT ». A titre d’information, il existe aussi des sondes IT (Information Technology), mais elles ne font pas partie du sujet de cet article.

Notre vision du produit : une solution aux multiples fonctionnalités

Description

Une sonde OT est un équipement, virtuel ou physique, connecté au système d’information afin de le cartographier et de le surveiller. Elle se compose de capteurs répartis dans le réseau pour collecter les données et d’un équipement central pour corréler ces données.

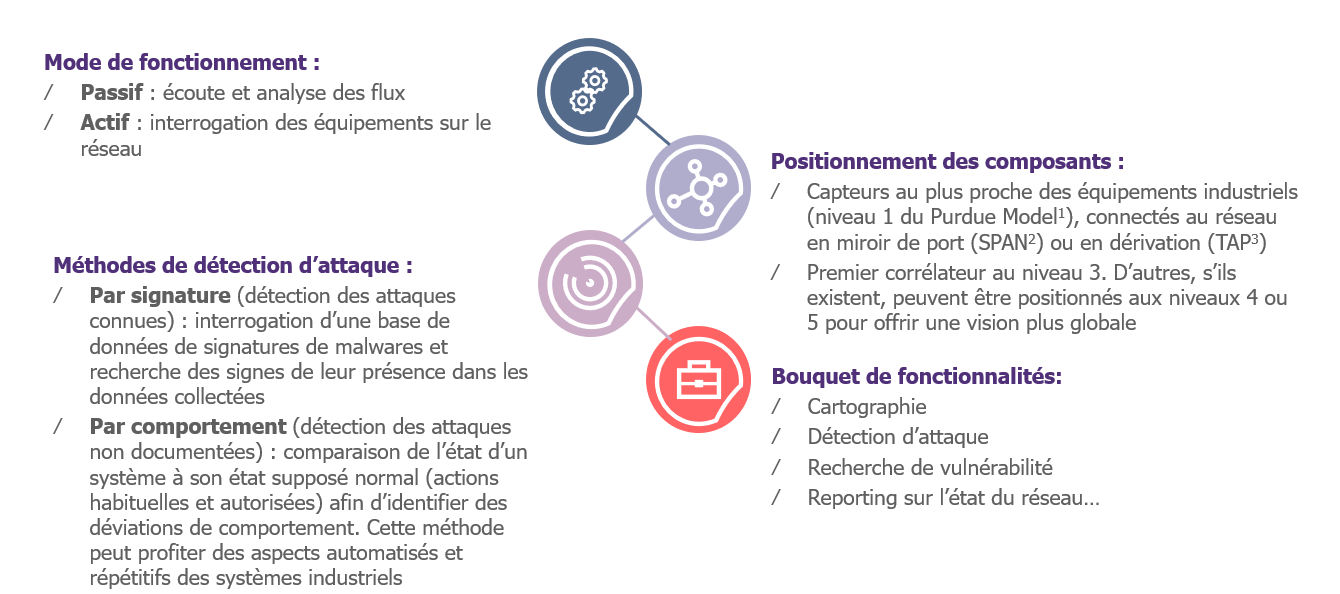

Une sonde se caractérise par :

- Son mode de fonctionnement ;

- Le positionnement de ses composants ;

- Ses méthodes de détection d’attaque ;

- Son bouquet de fonctionnalités.

L’illustration ci-dessous fournit plus de détails sur chacun de ces items :

Figure 1 : Caractéristiques principales d’une sonde OT

Fonctionnalités principales

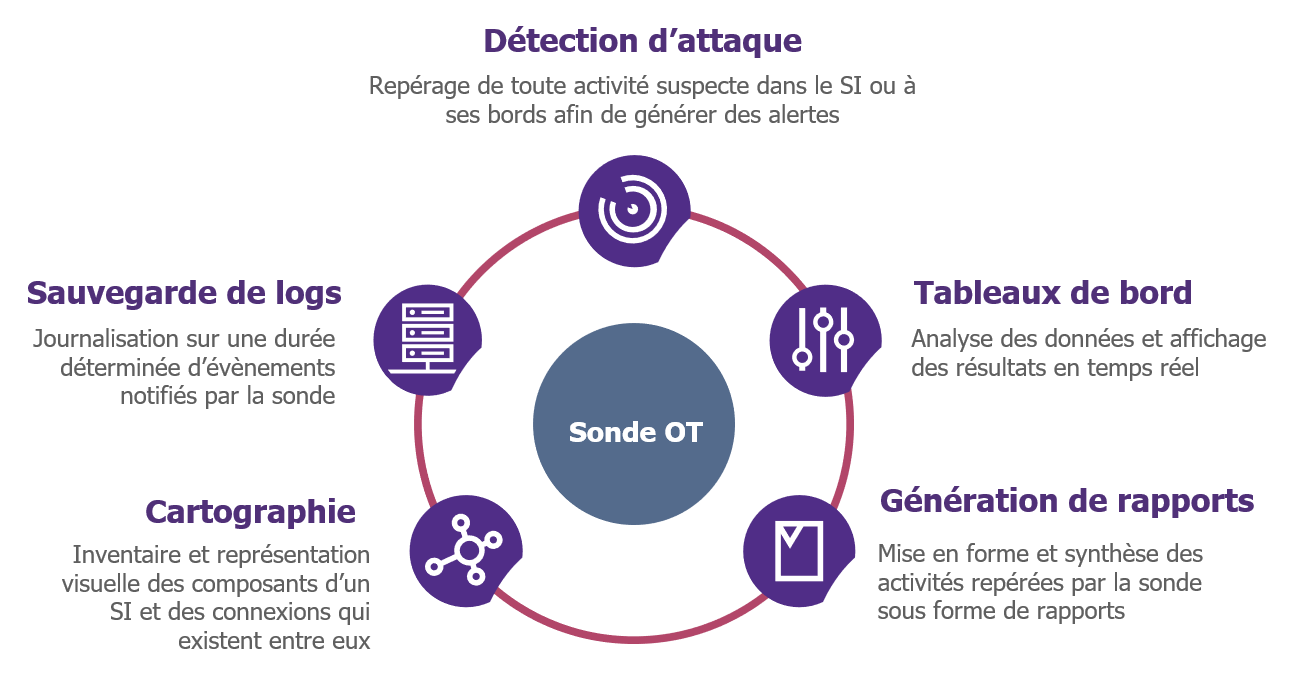

Les fonctionnalités de ces sondes OT sont essentielles pour leurs utilisateurs. L’illustration ci-dessous présente un résumé des principales fonctionnalités identifiées :

Figure 2 : Fonctionnalités principales d’une sonde OT

Des fonctionnalités plus avancées apparaissent également sur certains produits telles que le management centralisé de plusieurs sites, la fourniture de guides d’investigation, la recherche de vulnérabilité… D’après nos observations, les solutions du marché tendent vers les mêmes objectifs en termes structurels et fonctionnels. Les différences apparaissent plutôt au niveau de l’intégration globale de la sonde aux offres des fournisseurs.

Notre vision du marché : un marché en cours de consolidation

Des acteurs nombreux et variés

Nos études nous ont permis de mettre en avant un peu plus d’une vingtaine d’acteurs aux profils divers sur le marché des sondes OT. Sur les cinq dernières années, des acteurs sont apparus, d’autres ont disparu, des partenariats se sont construits et les solutions ont continué d’évoluer. Tous ces éléments indiquent un marché encore en cours de consolidation.

Figure 3 : Notre connaissance du marché

Des acteurs qui adoptent des approches différentes

Comme on peut s’y attendre d’un marché si varié, différentes approches se dégagent concernant le modèle de vente. Certains acteurs mettent plus l’accent sur leur produit en tant que tel, tandis que d’autres soulignent son intégration dans leurs catalogues de services (threat intelligence, SOC, CSIRT…) ou de produits complémentaires. Ces approches influent naturellement sur le contact entre les acteurs et leurs clients : plus l’offre mettra en avant un service plus l’acteur cherchera à avoir un contact direct avec son client.

Notre vision du terrain : un besoin de maturité

Nos retours

Au départ au moins, nous recommandons de se focaliser sur les sites et process critiques pour des raisons d’économies de temps, de finances et de compétences. De plus, afin de proposer une détection comportementale pertinente, les sondes nécessitent un temps d’apprentissage non négligeable dépendant du site sur lequel elles sont déployées (identification des faux-positifs, faux-négatifs, accumulation de données pour l’apprentissage…). A ce temps s’ajoutent d’importants besoins en ressources humaines, lors de cette phase d’apprentissage, mais aussi plus tard lors de l’utilisation quotidienne du produit (gestion des alertes essentiellement). Il sera aussi important de mettre en lien les équipes de gestion de la sonde et les équipes de réponses aux incidents afin de traiter les incidents avérés détectés par la sonde.

En amont du déploiement, le positionnement des sondes est à étudier. En effet, il sera à la fois la clef d’une cartographie complète et d’une surface de détection optimale. Ces premières réflexions doivent adresser des points importants tels que la compatibilité matérielle (des switches par exemple) avec les sondes et l’architecture du site (dont peut dépendre le nombre de sondes). En plus de fournir un inventaire en temps réel, la cartographie peut aider à implémenter ou à revoir la segmentation du réseau, étape indispensable à un projet de sécurisation. La phase de qualification doit aussi permettre de vérifier que la sonde choisie comprendra l’intégralité des protocoles industriels utilisés et de discuter du traitement des flux chiffrés, s’il y en a.

Enfin, bien sûr, ce genre de projet ne peut pas être mené sans l’intégration, dès le début, des équipes OT.

Un certain nombre de nos clients s’arrêtent à la phase de tests, mais d’autres ont commencé à déployer des sondes sur leurs sites critiques voire sur l’ensemble de leur système d’information industriel. Les raisons avancées en cas de non-déploiement sont notamment liées aux : coûts, charges et compétences nécessaires. La souveraineté d’une sonde de détection peut aussi être une question importante dans certains environnements.

Des limites identifiées

En plus des points précédents, des limites techniques peuvent elles-aussi apparaître. Des enjeux de bande passante et de surcharge réseau, induits par la collecte de logs, peuvent être anticipés. De plus, une sonde OT est par nature limitée aux échanges réseaux, ses résultats (menaces détectées, évaluation du niveau de sécurité…) sont donc à relativiser par rapport aux ressources à sa disposition.

Enfin, les sondes assurent la détection. En revanche, la réaction doit être portée par d’autres moyens, humains ou technologiques. Plus généralement, avec leurs nombreuses fonctionnalités intéressantes, les sondes sont complémentaires des bonnes pratiques de sécurité telles que : la mise en place d’antivirus et de pare-feu, l’implémentation d’un puit de logs et des configurations de collecte adéquates, la construction d’une documentation réseau, l’instauration d’équipes dédiées SOC et CSIRT… Toutes ces pratiques restent de vigueur et permettront d’exploiter pleinement les capacités des sondes.

Figure 4 : Nos principaux retours sur le déploiement d’une sonde OT

Conclusion

Les sondes offrent un panel de fonctionnalités qui répond à des besoins réels. Nos rencontres nous indiquent que les acteurs du marché continuent de prendre en considération les besoins qui leur sont remontés afin d’améliorer leur produit. Malgré un marché en cours de consolidation, les acteurs semblent techniquement converger vers des produits finaux extrêmement semblables. Les différences se joueront sur des détails d’ergonomie, sur les approches adoptées par chacun et sur les coûts.

Nos premiers retours montrent l’importance de la charge et des compétences nécessaires pour l’utilisation d’une sonde. Si elles peuvent avoir une utilité dans un contexte peu mature, afin d’aider à la connaissance du système et à la mise en place d’une bonne hygiène réseau, elles ne révèlent vraiment leur potentiel qu’une fois qu’elles s’intègrent pleinement dans l’arsenal des équipes de détection et de réponse aux incidents, ce qui correspond à un contexte fortement mature. Ainsi, il semble plus prioritaire de suivre les bonnes pratiques énoncées précédemment afin de gagner en maturité puis de songer au déploiement d’une sonde dans un second temps.

1 : Voir https://en.wikipedia.org/wiki/Purdue_Enterprise_Reference_Architecture