La Loi PIPL (Personal Information Protection Law) a émergé comme un premier exemple sans précédent d’une réglementation très protectrice sur les données personnelles, établissant un cadre incertain qui renforce le contrôle de la Chine. Malgré les récentes précisions apportées par les autorités chinoises, la centralisation des systèmes d’information continue à être remise en question.

Ce défi réglementaire s’étend bien au-delà des frontières chinoises et soulève des questions structurantes : comment se conformer à des réglementations locales qui divergent dans un contexte de systèmes d’information globaux et centralisés ?

Dans cet article, nous explorons des mesures technologiques pour répondre aux préoccupations de nombreuses DSI sur la loi PIPL.

1/ PIPL soulève des risques plus larges que de simples risques de non-conformité, mettant en avant une tendance de découplage des opérations

La loi PIPL s’inscrit dans la stratégie de souveraineté digitale de la Chine et soulève des impacts transverses, bien plus larges que l’IT ou la cybersécurité. Nous observons que « 80% des entreprises françaises implantées en Chine ont dû adapter leurs opérations globales en découplant certains processus en Chine »[1]. A l’origine de cette tendance, nous retrouvons des risques tels que le risque d’espionnage, celui la compromission de la propriété intellectuelle ou celui de non-conformité réglementaire.

Un processus métier découplé doit être accompagné par un découplage IT. Un découplage IT est le fait de séparer une partie d’un SI de manière à la rendre plus flexible et modulaire. Cela permet aux composants découplés de fonctionner de manière indépendante du système central.

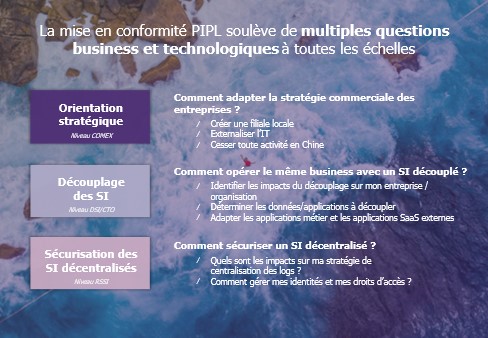

Avant de commencer les travaux de mise en conformité à la loi PIPL, les entreprises doivent se poser 3 questions essentielles :

- Faut-il maintenir une présence en Chine ? Un arbitrage à l’échelle du Comité Exécutif doit être fait à la lumière d’une analyse stratégique évaluant le rapport coût / bénéfice par rapport aux risques actuels. Par exemple, certains fournisseurs refusent d’étendre leurs activités en Chine pour éviter de perdre la main sur leurs codes sources ;

- Le cas échéant, faut-il découpler mon architecture IT pour atténuer les risques ? Il est essentiel de mettre en relief cette étude par rapport aux évolutions potentielles du paysage réglementaire pour assurer une conformité pérenne ;

- Comment opérer et sécuriser un système décentralisé ? Une restructuration IT et cyber est à prévoir selon les différents choix architecturaux retenus : comment gérer l’IAM ? Comment mettre en place une supervision SOC sur un système décentralisé ?

2/ Mettre en place une architecture SI « privacy-by-design »

L’hétérogénéité des règles liées au stockage et au traitement des données personnelles soulève une question : est-il possible d’adapter un SI afin de faciliter les travaux de mise en conformité ? Une architecture « privacy-by-design » est-elle réaliste ?

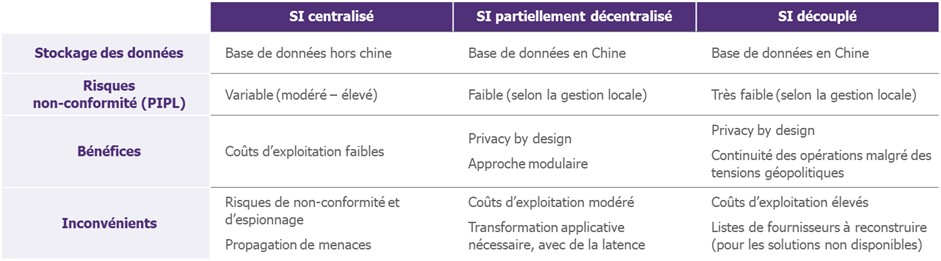

3 scénarios peuvent être retenus selon l’appétence au risque et le positionnement stratégique de l’entreprise :

- D’abord, nous avons notre SI centralisé (celui que nous connaissons tous). La mutualisation des ressources permet de délivrer un même service à l’échelle et des économies d’échelle sont réalisées. Néanmoins, les données chinoises doivent faire l’objet d’un transfert particulier, approuvé par la CAC (Cyberspace Administration of China). Pour encadrer et surveiller ce transfert, tous les flux entrants et sortants de Chine pourraient passer par une unique gateway (facilitant également les isolations d’urgence, tels que les Red Buttons). Le risque de non-conformité réglementaire est contrôlé au moment de la mise en place, mais peut facilement dériver dans le temps (changement opérationnel, changement applicatif, nouveau amendement chinois, etc.).

- Ensuite, nous avons un SI partiellement décentralisé (celui où l’instance applicative chinoise est découplée). Les données sont stockées et traitées en Chine avec un tenant Cloud spécifique ou une infrastructure on-premise. Des liens applicatifs persistent entre la Chine et le reste du monde et des données peuvent être transférées ponctuellement (selon les contraintes réglementaires en vigueur). Les données chinoises sont séparées du reste, facilitant la sécurisation et la confidentialité des données personnelles.

- Enfin, nous avons un SI découplé, avec une instance locale indépendante. Cette option est certainement la plus avancée, assurant le plus haut niveau de conformité. Néanmoins, cela augmente de manière drastique les coûts d’exploitation (équipes locales, infrastructures locales, etc.) : cette position est difficile à tenir si l’entreprise s’est engagée dans une réduction des coûts IT et/ou cyber. Cette architecture permet également une résilience importante en cas de crises géopolitiques, facilitant l’exécution d’un exit plan. Dans les exemples récents de tensions géopolitiques, nous pouvons citer les filiales russes Carlsberg et Danone qui ont été nationalisées par la Russie[2] [3], ou la guerre en Ukraine qui a entraîné de nombreux carve out, comme celui de Heineken[4].

Un Cloud Service Provider (CSP) est-il à privilégier en Chine ?

Alibaba Cloud a longtemps été le Cloud Provider privilégié du fait de la variété des services proposés par rapport aux CSP non chinois. Même si cette différence entre les CSP chinois et non chinois tend à se gommer, Alibaba Cloud pourrait rester le choix privilégié : en tant que prestataire chinois, ce CSP aurait tout intérêt à s’adapter rapidement à toute nouvelle exigence réglementaire chinoise.

Comment encadrer le transfert des données ?

Dans l’architecture centralisée et partiellement décentralisée, des données continuent à transiter. Selon la sensibilité des données transférées, nous pouvons mettre en place une anonymisation des données ou utiliser le confidential computing, une technologie qui gagne en maturité et qui permet de garantir la confidentialité des données durant son traitement.

Cependant, certains cas ne nécessitent pas forcément de devoir transférer des données. C’est le cas avec certaines méthodes d’apprentissage décentralisées pour l’IA qui sont « privacy-by-design » (e.g. bagging, federated learning, etc.) : les systèmes sont entraînés localement, et seul l’apprentissage est transféré.

3/ Que faire dans ce climat d’incertitude, à court et à long terme ?

Court terme : une approche pragmatique par les risques

La stratégie de conformité doit résulter d’une approche pragmatique, basée sur les risques, afin de minimiser les impacts sur les opérations. Les principales étapes sont les suivantes :

- Inventorier toutes données impactées : quelles sont les données et leurs usages ? Comment les données sont stockées, transférées et traitées ? Comment sont gérés les droits d’accès aux données ? Y-a-t-il des dépendances externes avec des fournisseurs ?

- Evaluer les risques associés et à leur utilisation. Le format et le contenu de l’étude doivent être aux standards de la CAC.

- Arbitrer une stratégie de conformité : élaborer une stratégie de conformité sur les 3 scénarios détaillés dans les parties précédentes, selon la sensibilité et la criticité des données applicatives en question.

- Mettre en œuvre des mesures techniques : mettre en place des mesures de sécurité et de confidentialité (le découplage, le chiffrement, la pseudonymisation, l’anonymisation, les contrôles d’accès, etc.)

- Superviser et maintenir la conformité : établir un processus de suivi régulier pour maintenir la conformité avec la PIPL.

Long terme : dois-je me préparer à découpler mon SI en Chine ?

Une mise en conformité PIPL doit s’inscrire dans une stratégie long terme, considérant la variabilité des tensions géopolitiques et de la volonté de la Chine de renforcer son contrôle sur la protection des données et sa souveraineté digitale.

Nous observons une densification et une cybersécurité sur ces dernières années, rappelant l’un des futurs envisagés par le Campus Cyber[5]. L’ultra-réglementation, liée au durcissement réglementaire dans un objectif de restauration de la confiance numérique, aboutirait à des incompatibilités réglementaires et à de nombreuses non-conformités ou amendes.

Heureusement, nous ne sommes pas encore à ce stade. Il faut cependant anticiper cette tendance : la mise en conformité PIPL doit être une étude de cas faisant partie d’une réflexion approfondie sur le découplage (à des niveaux de séparation variables en fonction des situations). Cette tendance de découplage pourrait devenir essentielle à plus large échelle d’ici une dizaine d’années.

[1] CCI France CHINE : Enquête sur les entreprises en Chine, Printemps 2022 https://www.ccifrance-international.org/le-kiosque/n/enquete-sur-les-entreprises-francaises-en-chine-printemps-2022.html#:~:text=Enqu%C3%AAte%20sur%20les%20entreprises%20fran%C3%A7aises%20en%20Chine%20%2D%20Printemps%202022,-25%20mai%202022&text=Avec%20p.

[2] Le Monde, 26/07/2023, « Danone : comment le piège russe s’est refermé sur le géant français des produits laitiers » https://www.lemonde.fr/economie/article/2023/07/26/danone-comment-le-piege-russe-s-est-referme-sur-le-geant-francais-des-produits-laitiers_6183438_3234.html

[3] Le Temps, 19 juillet 2023, « Après Danone et Carlsberg, la Russie se dirige vers la nationalisation d’autres filiales de groupes étrangers » https://www.letemps.ch/economie/apres-danone-et-carlsberg-la-russie-se-dirige-vers-la-nationalisation-d-autres-filiales-de-groupes-etrangers

[4] Les Echos, 25 août 2023, « Heineken se retire définitivement de Russie » https://www.lesechos.fr/industrie-services/conso-distribution/heineken-se-retire-definitivement-de-russie-1972549

[5] Horizon Cyber 2030 : perspectives et défis, Campus Cyber https://campuscyber.fr/resources/anticipation-des-evolutions-de-la-menace-a-venir/