Lors du Wavestone OT Cyber Day, Loïc Lebain et Benoit Bouffard ont conduit un atelier dans lequel ils ont fait le constat que les DSI avaient encore du mal à développer un catalogue de solutions de cybersécurité pour l’OT. En s’appuyant sur leurs expériences chez nos clients, ils ont présenté un état des lieux des difficultés actuels d’intégration de la cybersécurité dans le monde industriel, puis ils ont présenté une méthode pour permettre l’industrialisation des services IT pour l’OT. Le but affiché est de mettre en place une Solution Factory pour pouvoir développer un catalogue de produits de cybersécurité « clé-en-main » adaptés au monde industriel.

La perception actuelle de la cybersécurité dans l’OT

En milieu industriel, la cybersécurité ne bénéficie pas toujours d’une image positive et est vue comme pouvant être un frein au développement des activités. Il est souvent reproché aux équipes cybersécurité de définir des règles, mais aussi de déléguer leur implémentation sans fournir de solution, ni d’accompagnement pour l’implémentation des changements demandés. Il est par exemple difficile de changer régulièrement les mots de passe de dizaines de comptes génériques industriels alors que cette règle est un standard sur un périmètre IT classique. Les équipes OT se retrouvent donc souvent seules pour répondre aux exigences des politiques de sécurité.

Laissées seules, les équipes métiers développent des solutions « maisons » pensées avec leur point de vue très local, à l’échelle de leur site. Ces solutions échappent au contrôle du groupe et sont très spécifiques (dépendance à un fournisseur locale, solution maison conçue pour l’architecture réseau spécifique du site, …), et les capacités de passage à l’échelle ne sont pas évaluées. Toutes ces solutions sont développées par des équipes expertes et passionnées qui sont capables de questionner les pratiques et les standards de sécurité, mais qui ont rarement en tête une vision stratégique, y compris à l’échelle locale, ce qui empêche l’intégration de leurs solutions à l’échelle d’un ensemble de sites industriels.

Des solutions court terme… voire dangereuses

Sur le long terme, ces solutions locales présentent de nombreux inconvénients :

- Elles ne sont pas au niveau des standards de production et restent à la phase de POC

- Elles sont mal documentées ce qui rend la maintenance difficile

- Le passage à l’échelle d’un groupe de sites industriels est impossible à long terme

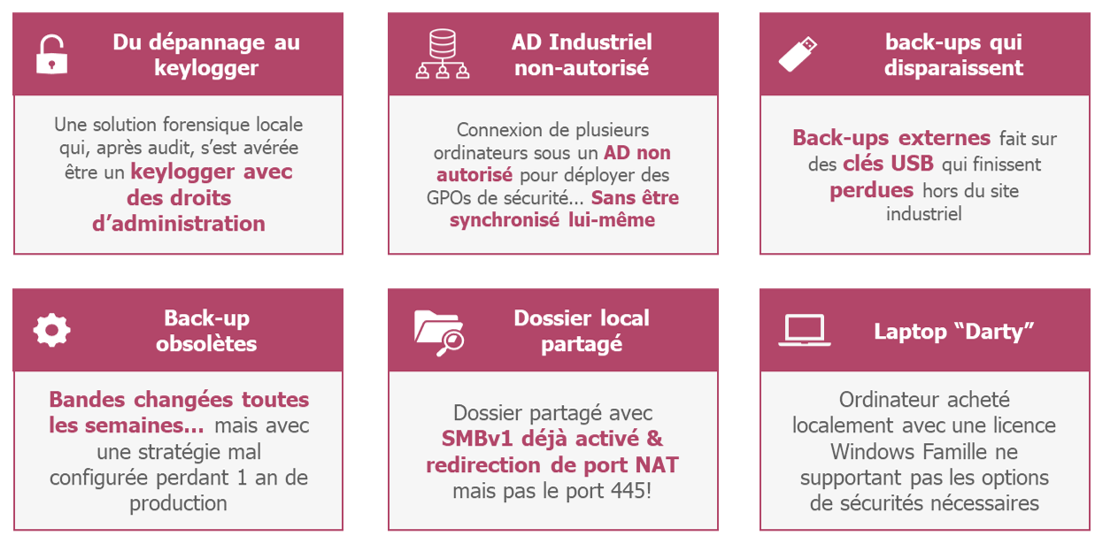

Certaines solutions « maison » rencontrées se sont même révélées dangereuses comme on peut le voir ci-dessous :

Exemples réels tirés des audits de sites industriels sur la période 2020-2023

Exemples réels tirés des audits de sites industriels sur la période 2020-2023

Standardiser l’intégration de la cybersécurité chez les métiers

Les entreprises industrielles se distinguent par leur fort besoin de disponibilité, ainsi que les impacts qu’ont leurs métiers sur le monde physique. Les investissements doivent donc être à la hauteur de ces enjeux qui nécessitent des solutions de cybersécurité de très grande ampleur et d’une grande complexité. Les services IT, cybersécurité et OT doivent coopérer durant l’intégralité du processus de développement afin de garantir que les solutions conviennent aux opérations tout en répondant aux standards de sécurité du groupe. Le but est d’industrialiser le développement des solutions de cybersécurité pour le périmètre OT, en fournissant des solutions clé-en-main et prêtes à être déployées à grande échelle.

La solution est le développement d’un catalogue de services cybersécurité dans lequel les services sont sélectionnés et développés à l’échelle du groupe, en collaboration avec tous les acteurs (Cyber, opérations, IT) et en intégrant la gestion de l’intégralité du cycle de vie de la solution (maintenance, documentation, décommissionnement…). Ainsi, le service cybersécurité et la DSI peuvent créer, avec la direction industrielle, une roadmap de gestion produit, avec un processus industrialisé de création de solution.

Concevoir une solution de cybersécurité OT

Le processus de création de solution doit répondre à plusieurs problématiques :

- Collecter les besoins de toutes les parties prenantes ;

- Retranscrire les besoins correctement ;

- Garantir l’adoption à grande échelle par l’ensemble des sites industriels.

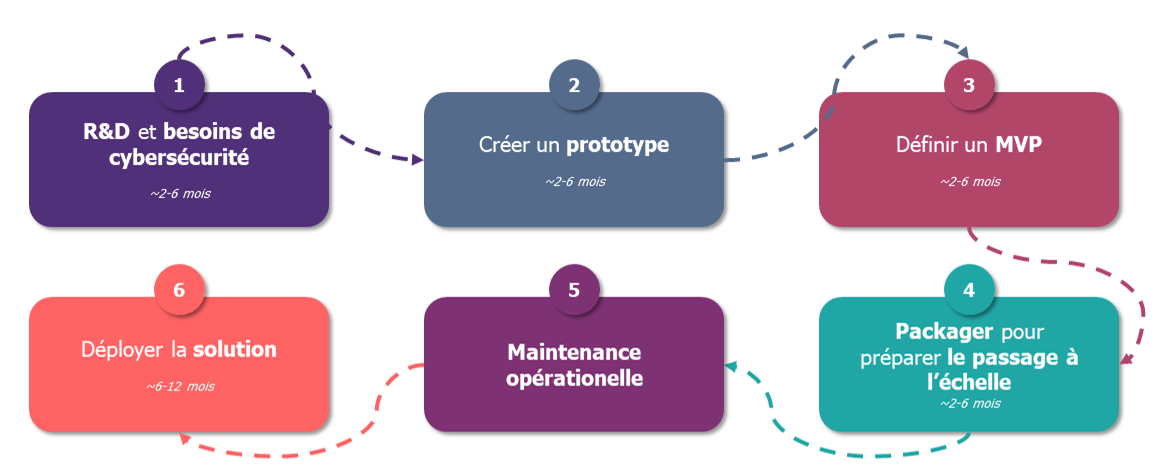

Afin de garantir l’efficacité du processus et des solutions, le développement des différentes solutions est nécessairement long et peut s’étendre sur une période de 2 à 3 ans. Cette durée de développement réduit les risques de s’exposer à une mauvaise couverture des besoins opérationnels, pouvant conduire au développement de solutions locales non maîtrisées ou à un déploiement mal contrôlé et incomplet.

Fournir des solutions de sécurité : un processus en 6 étapes :

Processus de Solution Factory

1. Recherche et développement

Le but de la phase de R&D est de trouver la meilleure solution pour répondre à tous les besoins de cybersécurité. Ainsi, en cas d’audit réalisés à l’échelle du groupe, le respect des politiques de sécurité est garanti si l’outil est utilisé. Plusieurs points sont cruciaux pendant la R&D :

- Rassembler une équipe projet avec des représentants de l’IT, de la cybersécurité et également du métier, pour garantir l’utilité et le bon usage de la solution ;

- Définir les contraintes métier au bon niveau (disponibilité, résistance dans un environnement difficile, support, …) afin de maîtriser les coûts sans compromettre l’utilisabilité du produit ;

- Prévoir les processus de maintenance, de mise à jour et de sortie dès la R&D pour éviter de se retrouver bloqué avec un produit imparfait ou obsolète ;

- Prévoir le budget et le modèle économique du produit. En particulier qui doit payer et quels sont les coûts d’opération et d’investissement. Cela permet d’éviter le blocage du projet au moment du déploiement sur site pour des problèmes de budget ;

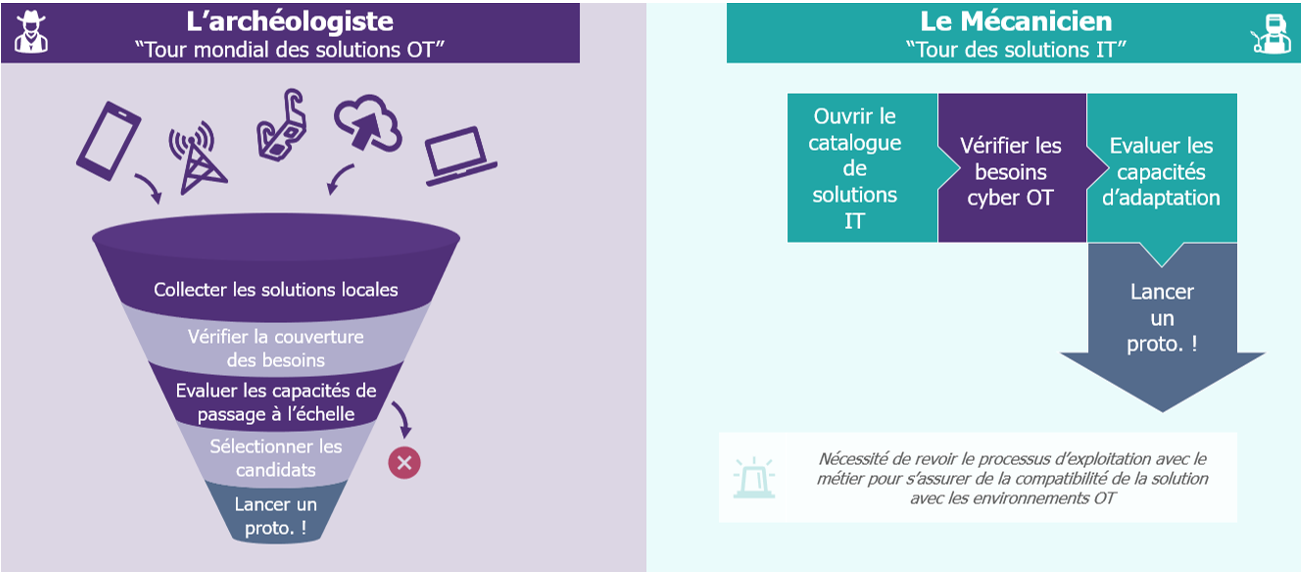

Lors de la phase de R&D il est aussi intéressant de partir de l’existant. Cela permet d’identifier des experts sur lesquels s’appuyer ou des solutions qui pourraient être adaptées à grande échelle et sur un périmètre OT. Pour trouver des solutions, il y a deux approches possibles :

- Trouver des solutions utilisées localement par les équipes OT et les faire passer à l’échelle ;

- Chercher des solutions de cybersécurité parmi le catalogue IT for IT et les adapter au monde industriel.

Deux méthodes pour prendre en compte l’existant

2. Prototype

Au moment de la présentation du prototype, il faut soigner l’expérience utilisateur et l’image du produit. Le prototype est avant tout une vitrine qui doit faciliter l’adoption du produit, mais qui peut également écorner son image s’il n’est pas pratique et fonctionnel. Il faut bien cadrer les cas d’usages couverts et présenter un produit fonctionnel et simple. Il faut garder en tête que la première image du prototype est celle dont le métier se souviendra.

3. Minimum Viable Product

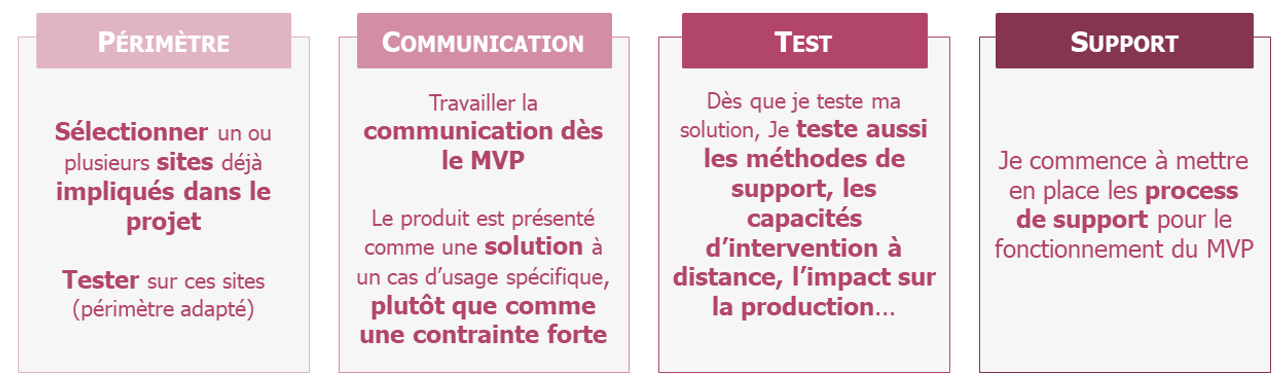

La phase de MVP a globalement deux enjeux : tester le produit, et rassembler des promoteurs. La communication autour du MVP doit être soignée, et tout doit être mis en œuvre pour éviter les échecs. Lors du test, il ne faut pas simplement tester la solution en elle-même, mais également toutes les fonctions de support et l’intégration avec le reste de l’environnement de production.

Le MVP pouvant être un Single Point of Failure pour la production, il faut prendre en compte les besoins de haute disponibilité et mettre en place des mécanismes de bypass en cas de problème, afin de rassurer les métiers et faciliter l’intégration. Un MVP peut gravement abimer la réputation d’un produit sur le long terme en cas d’échec.

4. Packaging

L’étape de packaging permet de définir tous les prérequis au déploiement du produit. Il faut définir :

- Les process de l’ensemble du cycle de vie comme la gestion des demandes de déploiement, définir l’obligation ou non de déploiement, les process de maintenance, les process de mise à jour en prenant en compte les besoins opérationnels, …

- Définir les responsabilités, mais en prenant en compte que les sites industriels doivent garder une indépendance plus forte que ce qui se fait habituellement sur les périmètres IT. Il faut définir clairement ce qui est délégué aux responsables sur site en mode nominal et en cas d’urgence.

- Le modèle de coût, y compris à long terme, doit être clairement défini et comparé par rapport aux solutions externes.

- Le support doit être envisagé comme du Support as a Service et tous les process et outils doivent être mis en place et communiqués.

5. Préparation de la maintenance

La dernière étape avant le déploiement effectif est la préparation à la maintenance opérationnelle. Pour chaque produit, un Solution Owner doit être identifié pour gérer les relations entre les utilisateurs, les fournisseurs et – pendant l’intégration – l’intégrateur. Cette personne doit être identifiée en interne avant le déploiement afin de garantir que la maintenance opérationnelle sur tout le cycle de vie sans avoir à dépendre d’un externe.

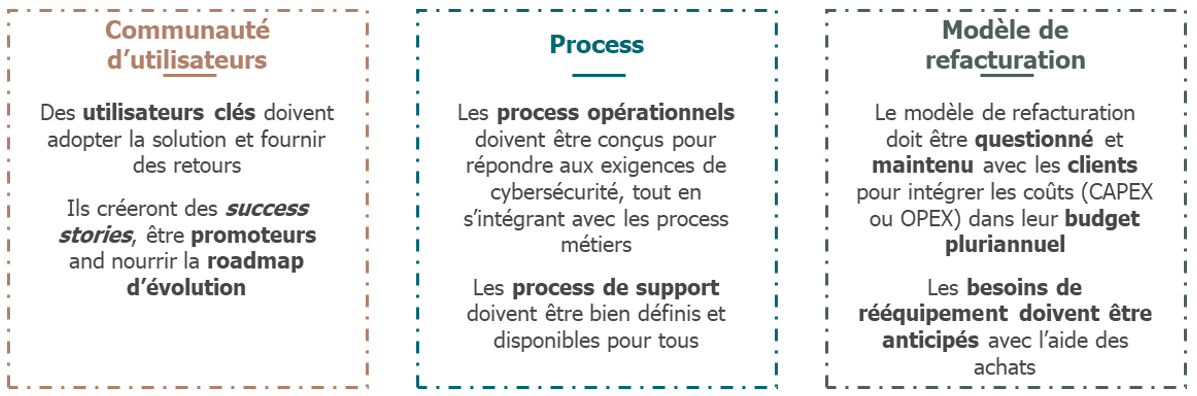

Avant de déployer la solution, trois points doivent encore être soignés pour préparer le cycle de vie du produit et favoriser son adoption à grande échelle :

6. Déploiement

Pendant le déploiement du produit, les early-adopters doivent être supportés au maximum pour maximiser les chances d’adoption du projet par les autres sites. Des incitations financières, comme des réductions pour les premiers à adopter le système, peuvent également être mises en place. Différents scénarios de rapidité d’adoption doivent être anticipés afin d’être capable de déployer suffisamment vite en cas de grand succès, mais sans problèmes de coûts en cas de difficultés à l’adoption.

Conclusion

En milieu industriel, la cybersécurité est toujours vue comme trop restrictive, venant à l’encontre de la production, et trop prescriptive. Les départements IT mettent en place des politiques de sécurité mais ne donnent pas de solutions pour les respecter ce qui conduit au développement de solutions locales mal maîtrisées. Pour contrôler ces risques, une solution est le développement d’un catalogue de solution IT pour l’OT. Le développement de ces solutions est un processus long qui peut prendre plusieurs années, surtout lorsque plusieurs projets sont lancés en parallèle. Pour maximiser les chances de réussite, les besoins du métier doivent être pris en compte dès la phase de R&D, et jusqu’au déploiement. Notamment, l’intégration avec les processus métier, les processus de support et toutes les problématiques de budget doivent être pris en compte. Finalement, la dernière clé de la réussite du processus de développement de solution est la communication. L’image du produit doit être soignée et maîtrisée afin de maximiser l’adoption par les sites industriels après le début du déploiement.