Citalid est une startup tech française fondée en 2017 qui met à disposition des RSSI et Risk Managers un logiciel de quantification et de management du risque cyber. La technologie fortement innovante de Citalid permet à ses clients de bénéficier de simulations, métriques et recommandations directement opérationnelles pour optimiser leur ROSI (Return On Security Investments) grâce à sa capacité unique à croiser des données techniques, contextuelles et financières. Citalid fait partie du programme d’accélération des startups de Wavestone, Shake’Up.

Pour l’instant moins connue et moins répandue en Europe que ses consœurs EBIOS RM & Mehari (entre autres), la méthode d’analyse de risques FAIR comble néanmoins des vides laissés par les autres approches. Déjà mise en avant par Wavestone dans un article précédent, ses principaux atouts résident dans la mise en perspective de données habituellement boudées par l’analyse de risque traditionnelle d’une part, et d’autre part dans sa capacité à générer des métriques dédiées à l’aide à la décision stratégique et adaptées au langage des décideurs, comme la Value at Risk.

Néanmoins, comme le souligne ce même article, cette approche est a priori desservie par le temps, les ressources humaines et la multiplicité des connaissances nécessaires pour la mener à bien. Dès lors, bien que le concept soit séduisant, est-il réaliste de déployer la méthode FAIR ? Comment traduire opérationnellement sa nomenclature ? Quid de son automatisation ? Plus largement, apporte-t-elle une plus-value suffisante pour justifier son utilisation ?

Nonobstant son efficacité indéniable en matière de quantification des risques, une telle approche nécessite d’être encadrée à la fois par un dispositif technique adapté et par un accompagnement fonctionnel, essentiel dans la collecte des données. C’est d’autant plus vrai que quantifier financièrement ses potentielles pertes financières en cas d’incident cyber n’est pas suffisant : encore faut-il avoir la capacité de les mettre en perspective dans un écosystème de menaces polymorphes et évolutives. C’est toute l’innovation de Citalid : être capable de réaliser une quantification dynamique du risque cyber à destination des décideurs, en croisant automatiquement la réalité de la menace qui pèse sur une entreprise, son contexte métier et sa maturité défensive. Et, surtout, ne pas s’arrêter à la seule analyse : générer un plan d’action qui reflète l’équilibre optimal entre efficacité et rentabilité.

L’empirisme comme cadre d’automatisation de FAIR

Contextualiser l’environnement externe

Comme dans toute analyse, l’objectivité de l’observation croît avec le nombre de paramètres pris en compte. S’il est fréquent, voire habituel, que le contexte interne d’un système d’information soit étudié, il est plus rare que l’analyste s’intéresse à l’ensemble des dynamiques externes pouvant influencer l’analyse. Ces dynamiques, qui peuvent revêtir des réalités variées comme nous allons le voir, peuvent pourtant fortement influencer la fréquence et l’intensité des menaces cyber. Il est toutefois difficile de dresser une typologie exhaustive de ces données, et leur prise en compte relève quasi-systématiquement du mélange de deux ingrédients :

- La curiosité et l’esprit logique de l’analyste (in fine, sa capacité à se projeter dans / s’adapter à un contexte) ;

- La bonne visibilité du ou des responsable(s) du système et des activités sur leurs périmètres ;

Parmi les critères exogènes pouvant infléchir l’analyse de risque figurent : l’environnement concurrentiel, la position de l’entreprise sur son marché, ses implantations géographiques, les dynamiques géopolitiques, les politiques internes, le cadre normatif, le climat socio-économique, la diversité de ses activités, etc.

Pour autant, il serait aisé de se perdre dans ce labyrinthe de critères. Il est donc nécessaire d’accompagner le décideur dans la constitution d’une cartographie de son environnement au sens le plus englobant du terme. C’est donc par l’échange et l’intelligence collective qu’un premier niveau de filtre se crée, en dressant un périmètre d’analyse à la fois structuré et flexible.

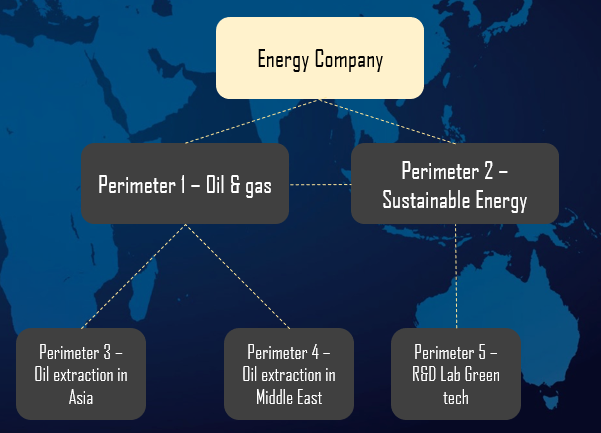

Si définir le périmètre de l’analyse permet de fixer un cadre cohérent, une multitude de risques peuvent toutefois s’y insérer. Il est d’ailleurs à noter que le périmètre défini peut lui-même être une composante d’un périmètre d’analyse plus large. En ce sens, les différents périmètres déterminés peuvent s’articuler sous forme d’arbre hiérarchique, calquant souvent l’organisation interne de l’entreprise (cf. schéma ci-dessous).

Ainsi, dans l’exemple ci-contre, le niveau groupe est représenté par le périmètre « Energy Company », qui agrège le risque de l’ensemble de ses périmètres « enfants » (ici ses « business units »). Chaque périmètre présente pourtant un contexte et des risques qui lui sont propres. Cette arborescence joue un rôle prédominant dans la construction d’une bibliothèque pertinente de scénarios de risques afférents. On pourrait aisément être tenté de remonter à l’échelon groupe pour globaliser ses scénarios, mais cela détériore souvent de facto la granularité, et donc la qualité, de l’analyse en raison des particularismes de chaque périmètre.

Construire une bibliothèque pertinente de scénarios

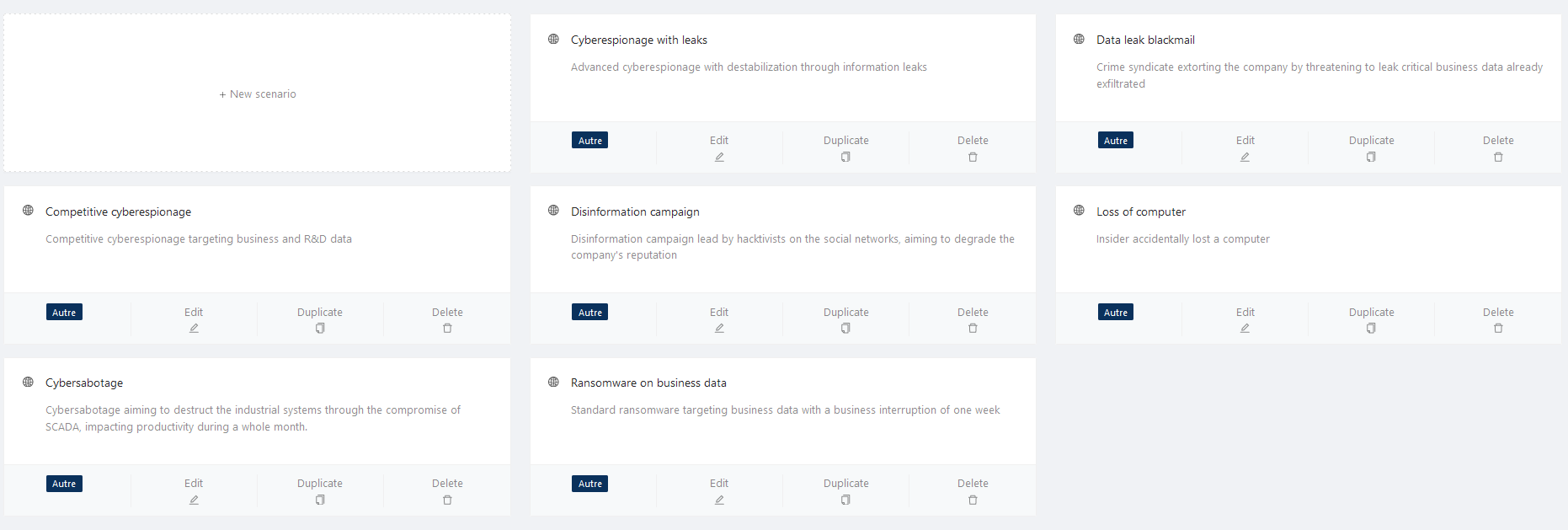

Ce travail de cadrage conditionne donc le choix et le paramétrage des scénarios de risque. Ce paramétrage et le calcul en résultant est rendu complexe par le nombre de critères à prendre en compte et l’incertitude inhérente au risque cyber. Sans revenir sur la méthodologie propre à FAIR déjà abordée sur ce blog, il peut donc être long et fastidieux de construire un grand nombre de scénarios de risque tout en tenant compte des spécificités de chaque périmètre. Une solution à ce problème réside donc dans la construction d’une bibliothèque de scénarios pouvant s’adapter à chaque contexte métier et englobant plusieurs typologies de menaces. En se fondant sur l’expérience des opérateurs et les données accumulées, Citalid dispose aujourd’hui de plusieurs bibliothèques de scénarios et de pertes, répertoriées dans des répertoires ‘Métiers’. Ceux-ci sont facilement exportables sur la plateforme, tout en conservant une part de flexibilité permettant aux scénarios indiqués de s’adapter très précisément au contexte business. Dans la continuité du use-case utilisé plus haut, l’image ci-dessous illustre une bibliothèque ‘fictive’ de scénarios reliée au secteur ‘Energie’. S’agissant d’une version ‘Démo’, ce panel est toutefois non exhaustif.

C’est ainsi que la bibliothèque de scénarios de Citalid s’inscrit dans une double-dynamique à première vue contradictoire : capables de répondre aux exigences d’efficacité et d’automatisation de l’analyse, elle reste suffisamment flexible pour s’implémenter avec précision et pertinence dans n’importe quel contexte. Chaque typologie de menace, combinée aux caractéristiques du périmètre analysé, détermine la fréquence d’occurrence et les pertes financières, qu’elles soient primaires ou secondaires, inhérentes au scénario choisi. Dans le cas d’un scénario d’espionnage économique par exemple, on peut affirmer sans trop s’avancer qu’il y aura systématiquement une perte liée à la remédiation de l’incident, une perte liée à l’exfiltration des données et une perte résultant de l’atteinte à la réputation de l’entité si l’attaque venait à devenir publique.

En complément, pour que les paramètres quantitatifs (fréquence de la menace, résistance du SI à l’attaque, fréquence et magnitude des pertes, actifs ciblés, etc.) du scénario restent pertinents, ils doivent être profilés sur les caractéristiques du périmètre cible. C’est pourquoi l’expertise de Citalid réside en partie dans la définition et le maintien à jour – les menaces cyber et les abaques disponibles évoluant vite – d’une bibliothèque de templates au sein de laquelle l’analyste doit pouvoir piocher pour amorcer facilement et automatiquement son évaluation du risque.

Accumuler des données sur les menaces cyber et leurs impacts permet donc de calibrer des « templates » de scénarios, et d’automatiser ainsi progressivement l’analyse FAIR. En combinant renseignement sur la menace, modèles techniques et abaques issues d’analyses en source ouverte et de retours clients pour aider les analystes, la plateforme Citalid – plusieurs fois primée pour son innovation[1] – prend le parti de l’intelligence collective pour assurer une rigueur scientifique et une précision inégalée dans la quantification des pertes financières.

Remettre les risques en perspective avec l’écosystème de défense

Le RSSI comme pilote de son SI

En matière de management de la cybersécurité, le RSSI constitue, sans surprise, le point central du dispositif. Pour cela, il doit avoir la capacité de visualiser rapidement l’ensemble du panorama des risques cyber pesant sur son SI – une vision « cockpit », pour ensuite infléchir des orientations à plus grande échelle. Il a donc besoin d’un GPS pour le guider dans ses décisions : comment mener son SI d’un point A (état des lieux du risque actuel) à un point B (exposition au risque souhaitée), en prenant soin d’optimiser sa trajectoire (investissements cyber) tout en évitant les obstacles (menaces) qui apparaissent dynamiquement sur sa route.

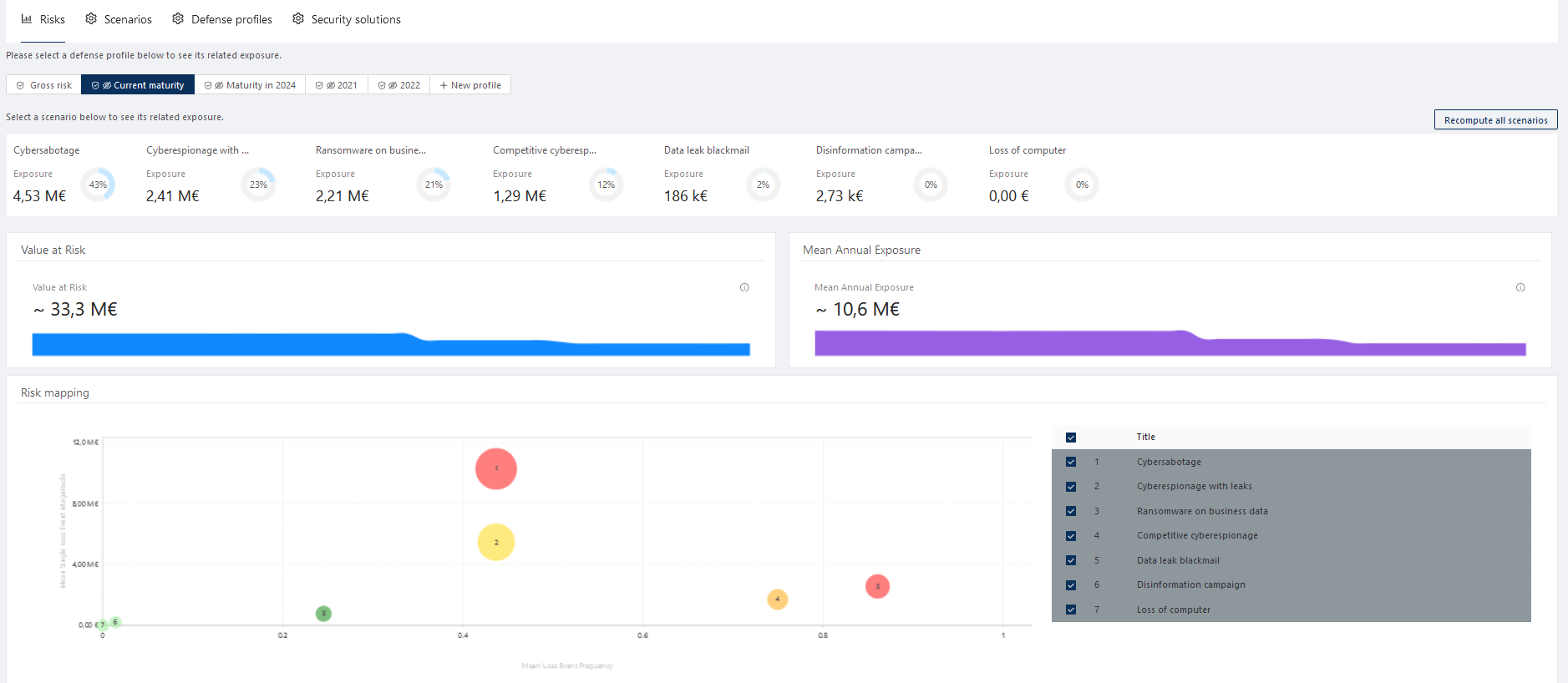

Exemple de dashboard de risque, illustrant la vision ‘cockpit’ du RSSI.

Une fois les différents scénarios établis et la quantification réalisée, la difficulté réside dans la possibilité de traduire ces risques qualifiés de « bruts » en une roadmap stratégique. La première étape consiste ainsi à mettre en perspective ces risques en les confrontant à l’infrastructure défensive actuelle du SI. La connaissance de son environnement constitue un prérequis à l’analyse pour le RSSI. D’autant plus qu’en matière d’infrastructure défensive, deux options majeures existent et se complètent parfois : opter pour une logique de maturité défensive fondée sur le respect d’un ou plusieurs référentiel(s) (ISO 27k, NIST, CIS, etc.) ou réaliser – puis comparer avec ses pairs – un inventaire et une évaluation de l’ensemble des solutions de sécurité déployées sur le périmètre.

« Une confrontation permanente entre théorie et expérience est une condition nécessaire à l’expression de la créativité » [1]. On ne saurait trouver aphorisme plus révélateur de la méthode énoncée ici : celle de la confrontation entre théorie (risques bruts) et expérience (évaluation de la maturité défensive fondée sur une multitude de retours et d’incidents) comme condition nécessaire de la création d’une roadmap. La confrontation permet d’obtenir le risque « net » auquel est réellement confrontée l’entreprise, inférieur au risque brut puisqu’il considère les défenses du SI.

Alimenté par des métriques « actionnables », le décideur pourra désormais avoir une visibilité sur son risque réel dans son langage, et par conséquent pouvoir arbitrer et déterminer sa destination – son point B – en fonction de son appétit au risque et de la politique de l’entreprise. Quels scénarios traiter en investissant pour réduire le risque associé ? Lesquels maintenir, au regard de leur faible impact économique ? Lesquels partager à un assureur cyber ? Toutefois, comme nous allons le voir, la modélisation du risque net décrite dans le paragraphe précédent requiert une connaissance conséquence de l’écosystème de menaces dans lequel il s’inscrit.

La Cyber Threat Intelligence, catalyseur d’une gestion des risques optimale

L’une des principales lacunes du management des risques en matière de cybersécurité se cristallise autour de la difficulté à déployer une approche qui reflète la réalité du risque « terrain ». Le RSSI ou le Risk Manager doit donc également avoir un radar pour détecter dynamiquement les obstacles sur son chemin (menaces) et, dans la mesure du possible, anticiper et prévenir les impédimentas.

Ainsi, de la même façon qu’un éboulement de pierre sur une route est le résultat d’une conjonction de multiples facteurs (conditions météorologiques, caractéristiques géologiques, activité humaine, etc.), le passage à l’acte d’un attaquant dépend de nombreux éléments. Ces éléments doivent, dans la mesure du possible, être observés et inclus dans l’analyse de risque. Dès lors, la Cyber Threat Intelligence (CTI), discipline dédiée à l’étude et la contextualisation des modes opératoires des attaquants, enrichit et dynamise les analyses de risque traditionnelles. La maîtrise et l’inclusion de cette discipline dans la gestion du risque cyber est l’un des différenciateurs majeurs de Citalid et irrigue toute sa culture d’entreprise.

Comment marier opérationnellement et durablement les données de CTI aux calculs de risque annoncés dans le paragraphe précédent ? On peut en avoir l’intuition en constatant les trois faits suivants :

- Le segment de marché de l’entreprise aide à déterminer les modes opératoires les plus susceptibles de s’intéresser à elle ;

- Les techniques d’attaques utilisées par ces modes opératoires et leurs centres d’intérêt au sein des SI ciblés permettent d’identifier les actifs les plus critiques et de savoir comment améliorer leur protection ;

- En confrontant à nouveau les données de CTI définies dans les deux points précédents avec son infrastructure défensive, l’entité peut identifier quel champ d’application (au sens entendu par un référentiel de sécurité) ou quelle solution de défense n’est pas assez rentable (réduction du risque par rapport au coût).

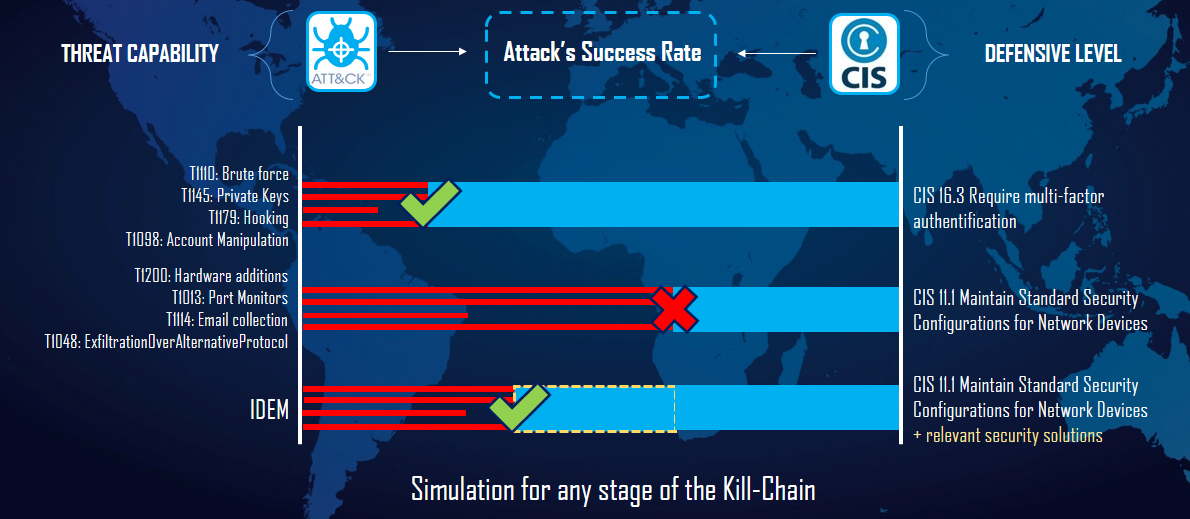

Le schéma ci-dessus représente un exemple concret d’application de la CTI à l’analyse de risque, agissant comme un véritable catalyseur pour dresser des orientations. Un mode opératoire s’exprime techniquement à travers sa « Kill Chain », soit l’enchaînement des techniques d’attaque qu’il met en œuvre pour arriver à son objectif. Citalid a cartographié les liens entre ces TTPs (Tactics-Techniques-Procedures) et des points précis de différents référentiels de sécurité (ici le CIS20), ces derniers étant les mesures défensives les plus adaptées aux TTPs définis dans le schéma. Sur la première ligne, on observe par exemple que la mesure CIS 16.3 (entre autres) est suffisamment déployée chez l’entité cible pour limiter l’impact des TTPs indiquées à cette étape de la Kill Chain. Sur la seconde ligne, en revanche, l’inverse se produit : la mesure CIS 11.1 n’est pas suffisamment mature pour opérer une protection efficace contre la sophistication de l’attaquant. C’est donc sur cette ligne que le défenseur doit potentiellement se concentrer.

La dernière ligne cristallise les intérêts de l’enrichissement de l’analyse par la CTI. Le carré jaune détermine la progression de maturité due à la mise en place de solutions de sécurité pertinentes pour la mesure CIS 11.1 (par exemple un système de gestion des périphériques réseau), solutions qui sont automatiquement déterminées et recommandées à l’utilisateur dans le cas du moteur de calcul Citalid. Autrement dit, ce différentiel exprime indirectement une voie à suivre vers une maturité et résilience optimales pour ce scénario spécifique, point de départ de la définition d’une stratégie d’investissement cyber sur-mesure.

Transformer l’analyse en stratégie

Formuler une stratégie cyber alignée sur des objectifs groupe

Une analyse de risque réussie et pertinente se caractérise par la facilité qu’aura l’observateur à visualiser immédiatement comment transmuter les données en actions. Elle se doit donc d’être intelligible et cohérente pour le récipiendaire, quels que soient son niveau de technicité et sa position dans l’organigramme. Autrement dit, l’analyse de risque seule est insuffisante : elle ne peut véritablement servir que si elle donne naissance à une stratégie de long-terme.

Cette vision, fortement orientée vers les niveaux les plus stratégiques, marque l’ADN même de Citalid. Derrière le calcul des risques (brut et réel) et des recommandations les plus efficaces (référentiels comme solutions) grâce à la CTI, l’objectif est de pouvoir proposer un indicateur de retour sur investissement (ROI) des solutions de sécurité. En visualisant sa position initiale (A), sa position souhaitée (B) et les différents chemins possibles (investissements de défense), le décideur final doit pouvoir comparer le ROI des différentes options et dresser une stratégie d’investissement cyber en accord avec son budget et ses objectifs réels.

De plus, l’objectif derrière cette approche singulière est double. Dans un premier temps, il s’agit d’accompagner nos clients dans la définition de leurs stratégies de cybersécurité et dans l’application d’un plan d’action co-construit, visant de fait à pallier les failles rendues visibles par l’analyse. Toutefois, pour que cette stratégie reste réaliste, il est primordial de s’assurer qu’elle puisse s’inscrire dans une dynamique globale et donc qu’elle soit rapidement assimilable par une instance hiérarchique supérieure (COMEX). Pour répondre à ce besoin, nous avons, chez Citalid, affiné notre prestation afin que celle-ci soit en phase avec les réalités du RSSI :

- Par l’adaptation de la plateforme en matière d’ergonomie, de niveau de technicité et de langage, pour que les tableaux de bord soient transparents et facilement interprétables ;

- Par l’assistance auprès de notre clientèle dans la définition des budgets et dans leur légitimation et justification (plaidoyer) au regard de la réalité de la menace.

En alignant les stratégies de cybersécurité sur des stratégies d’investissement plus large, en phase avec les objectifs fixés par le groupe, Citalid entend garantir et renforcer le rôle prédominant du RSSI dans le pilotage de la résilience cyber.

Capitaliser sur l’approche par le déploiement d’un indice de risque

L’avantage majeur quant au choix d’opérer une approche globalisante en matière de sécurité repose sur son potentiel d’agrégation du risque à n’importe quel niveau (groupe, business unit, application, projet, etc.) et de normalisation (comparaison entre périmètres et pairs). À la manière des agences de notation, ce « scoring » de l’entité, qui ne prend pas seulement en compte son niveau de maturité sur ses actifs exposés mais également sa stratégie de gestion du risque, son organisation interne, la réalité de la menace, son contexte business propre, etc. peut se transformer en un indice global de risque, symbole de la résilience de l’entité et suivi par sa direction. Ceci est d’autant plus vrai qu’une approche scientifique fondée sur de nombreux paramètres hétérogènes présente un caractère d’objectivité souhaitable, pour l’entité comme pour ses partenaires et collaborateurs.

Cette fois, il ne s’agit plus seulement de se positionner dans son environnement, mais bien de se positionner par rapport à d’éventuels pairs (comparaison) et partenaires (garanties). Un indice de risque traduisant une résilience élevée et une gestion des risques saine aura pour effet d’assurer à ses fournisseurs ou clients finaux une sécurité optimale et un respect de leurs données, tout en rassurant les investisseurs sur la bonne utilisation de leurs fonds.

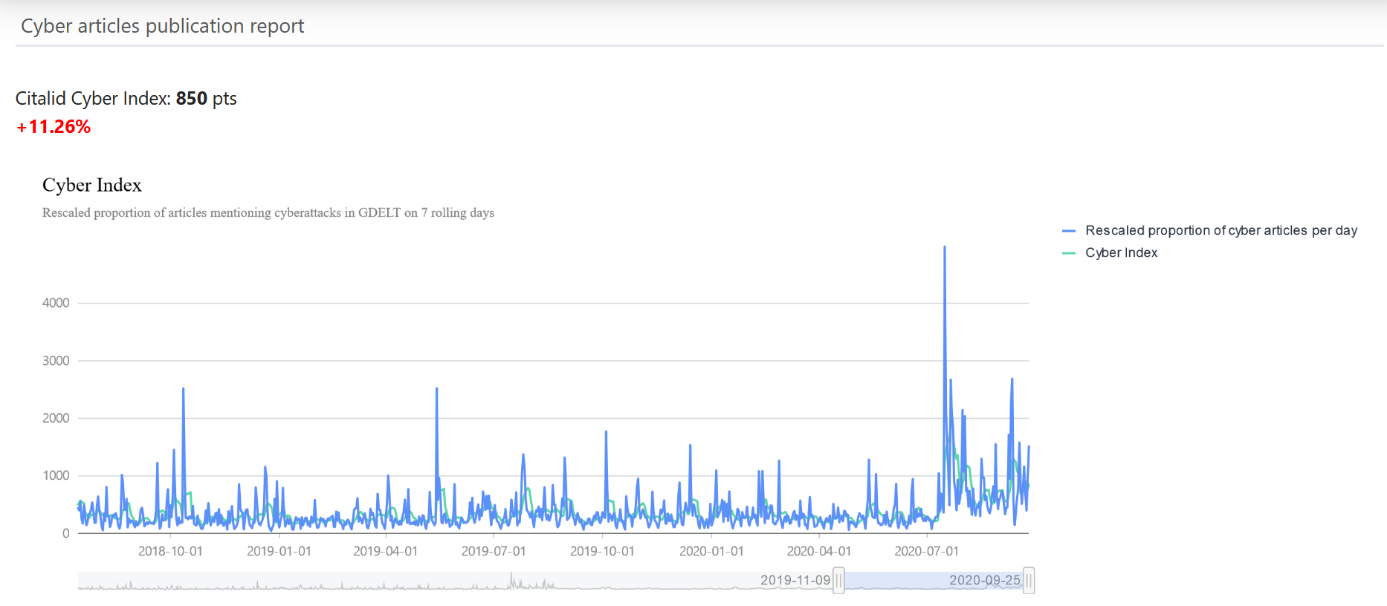

Exemples d’indices de risque réalisés par Citalid : il s’agit, en l’occurrence, d’une ‘Météo cyber’ permettant d’identifier les variations de l’exposition médiatique d’un client.

D’autres acteurs pourraient également tirer profit d’un tel index : le milieu assurantiel, et en particulier les cyber-assureurs. La quantification du risque cyber reste un obstacle pour eux, les approches actuarielles classiques étant limitées par le manque de données historiques en cybersécurité. Le modèle de Citalid, présenté ici, combine expertise de la menace, modèles probabilistes avancés et simulations attaque-défense innovantes afin de pallier ce manque de données. Notre « scoring » et nos métriques, fondés sur les risques plutôt que sur un simple niveau de défense, permettent donc d’affiner le modèle assurantiel pour être au plus proche des besoins réels de leurs clients.

Ainsi, la quantification du risque cyber et du retour sur investissement des solutions de sécurité constitue aujourd’hui l’un des plus grands défis auxquels font face les RSSI, Risk Managers et assureurs. À travers son approche innovante, Citalid répond à ce besoin de repositionner la cybersécurité au cœur des stratégies d’entreprises et d’optimiser ses plans d’actions et investissements.

[1] Attribuée à Pierre Joliot-Curie