Les réseaux sont à la base de tous les systèmes modernes ; pour les écosystèmes d’objets connectés, cela ne fait pas exception. Dans cet article, nous vous proposons une méthodologie, à implémenter dès le démarrage de votre projet IoT, afin de vous aider à choisir le réseau le plus adapté à vos besoins fonctionnels et sécuritaires.

Dans cet exemple, nous supposerons que vous êtes un fabricant de machine à café. Votre projet actuel est de développer une machine à café connectée pour vos entreprises clientes. Vous avez identifié plusieurs cas d’utilisation pour cette machine IoT. Par exemple, elle permet de commander automatiquement de nouvelles capsules de café lorsque le stock atteint un certain seuil. Un deuxième cas consiste à ce qu’elle envoie des alertes automatiques à vos serveurs lorsque des actions de maintenance telle que le nettoyage et les réparations sont nécessaires. Enfin, elle offre également des fonctionnalités de suivi des consommations.

Comment choisir le réseau qui répond le mieux à vos besoins ? Quelles questions devriez-vous vous poser ? Comment faire le bon choix tout en considérant la sécurité globale de votre système ?

Première étape – Définir les besoins de votre entreprise et effectuer une analyse des risques

Tout d’abord, vous devez identifier les exigences de votre réseau IoT, qui sont doubles : les exigences fonctionnelles et de sécurité. Nous caractérisons ces exigences par des niveaux de 0 à 3, 0 étant le niveau le plus bas et 3 le plus élevé.

En ce qui concerne les exigences fonctionnelles, vous devez répondre à des questions telles que :

- Quelle distance le signal de l’objet doit-il atteindre ?

- De quelle largeur de bande avez-vous besoin ?

- Quelle est l’autonomie de votre objet ?

Dans notre exemple, nous supposons que vos machines à café connectées seront distribuées à des entreprises clientes opérant sur une vaste zone géographique (c’est-à-dire dans un rayon de plus de 100 km). Par conséquent, vous aurez besoin d’une large couverture pour permettre aux différentes machines répandues de vos clients de communiquer avec votre système d’information.

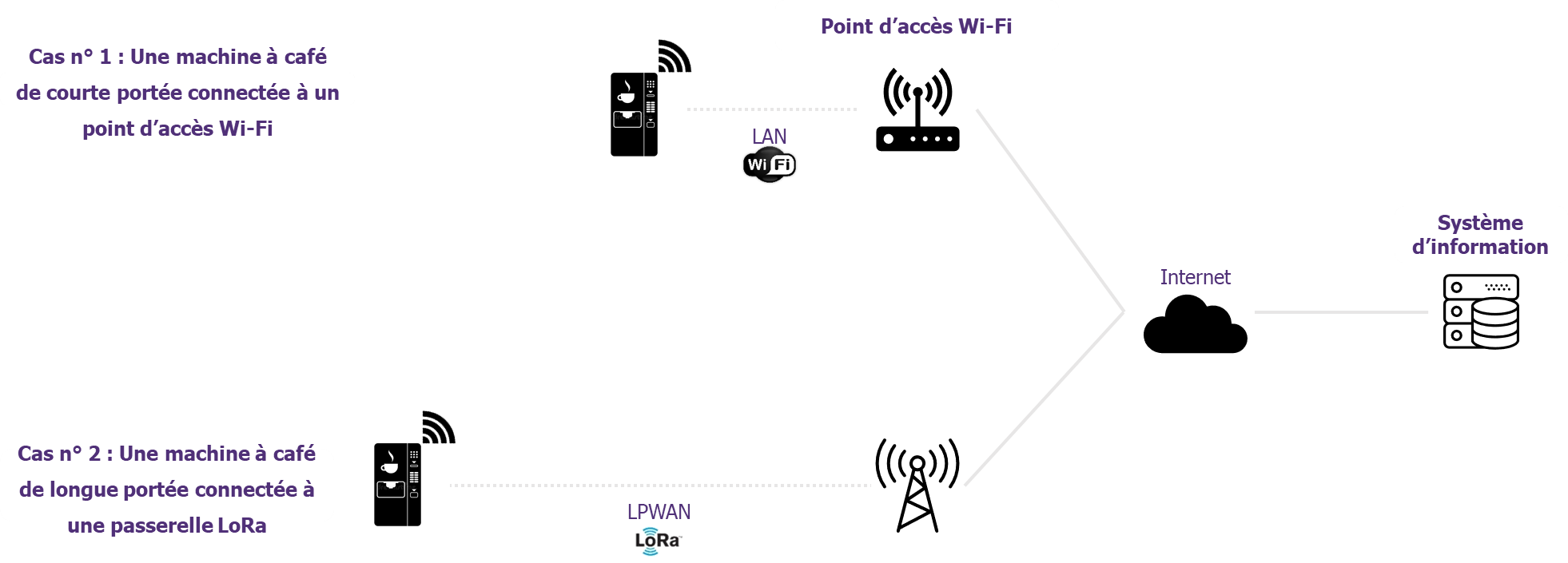

Deux cas de figure sont présentés ici. Si votre client accepte de connecter votre machine à son réseau local existant, vous n’aurez alors qu’à utiliser un réseau sans fil à courte portée entre la machine et la passerelle internet. S’il refuse de le faire, vous devrez alors mettre en place un réseau longue portée car vous déploierez votre service et vos machines sur une vaste zone.

En ce qui concerne la bande passante, une petite quantité sera nécessaire, car il suffit de pouvoir envoyer de petits paquets de données quelques fois par jour au maximum (commandes de capsules, alertes, état général, …).

En ce qui concerne la consommation d’énergie, une machine à café est traditionnellement connectée à une prise électrique pour accomplir ses tâches ; ainsi, la machine IoT est constamment alimentée en électricité, et par conséquent l’autonomie de l’objet n’est donc pas une contrainte. En résumé, il n’y a pas d’exigence de consommation d’énergie en soi car elle est déjà couverte par le raccordement de la machine à café au réseau électrique.

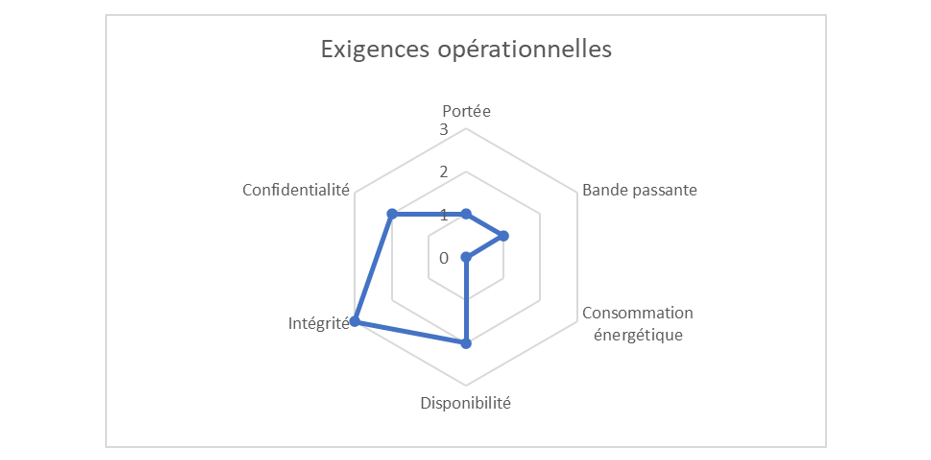

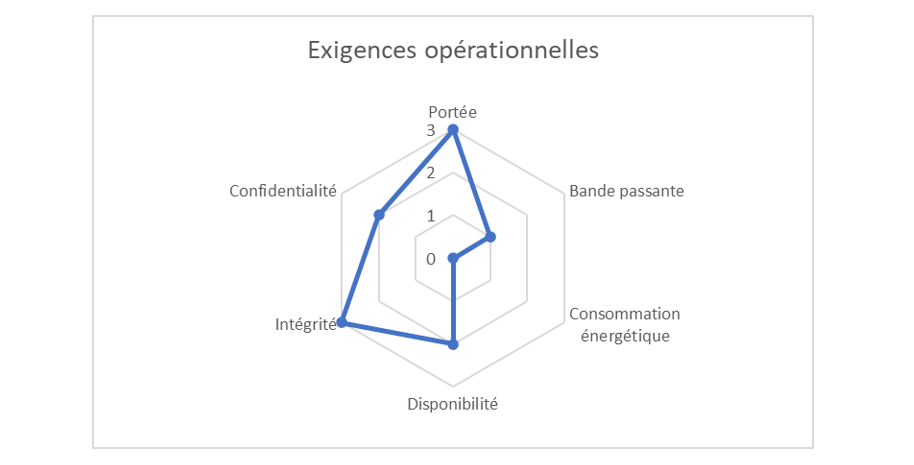

Nous résumons les niveaux des exigences fonctionnelles comme suit :

- Portée (P) = 3 ou 1

- Bande passante (B) = 1

- Consommation énergétique (E) = 0

Après la définition des exigences fonctionnelles, une analyse des risques doit être effectuée pour formuler les exigences de sécurité de votre projet en termes de disponibilité, d’intégrité, de confidentialité et de traçabilité.

Une perte de disponibilité se produirait en cas de dysfonctionnement de la machine à café connectée, qui la rendrait inutilisable pour un client. Une perte d’accès au réseau ou l’indisponibilité des serveurs backend ne doit jamais entraîner l’indisponibilité de la machine : elle doit continuer à fonctionner hors réseau. Toutefois, si un dysfonctionnement de la machine se produit, il faudrait qu’il soit signalé le plus rapidement possible par le réseau afin que des actions de maintenance soient déclenchées.

En combien de temps cela devrait-il être fait ? La réponse est plusieurs heures plutôt que plusieurs jours, car nous ne voudrions pas priver les employés de leur pause-café ! Par conséquent, 4 à 24 heures est une fenêtre d’indisponibilité acceptable qui correspond à un niveau d’exigence de disponibilité égal à 2.

Une perte d’intégrité entraînerait une corruption des données. Par exemple, un excès potentiel dans une commande de capsules de café peut se produire en modifiant les messages envoyés par la machine à café ou en rejouant plusieurs fois la même commande. Dans les deux cas, cela entraînerait une perte financière pour votre client. En effet, ces données doivent être communiquées par le réseau de manière rigoureuse et exacte. Nous pouvons donc conclure qu’il s’agit d’une exigence d’intégrité de niveau 3.

Une perte de confidentialité entraînerait la divulgation des données ; les quantités des commandes sont des données plutôt sensibles qui ne devraient pas être partagées avec des tiers. Il faut s’assurer que les données soient communiquées de manière sécurisée sur le réseau et qu’elles ne sont pas accessibles par des parties externes. Par conséquent, nous concluons que la confidentialité a un niveau d’exigence de 2.

Concernant la traçabilité, pour des raisons de simplification, nous choisissons de laisser cet aspect de côté en considérant qu’il est déjà pris en compte par l’étude des 3 premiers critères.

En résumé, l’analyse de risque conclut aux exigences de sécurité suivantes :

- Disponibilité (D) = 2

- Intégrité (I) = 3

- Confidentialité (C) = 2

Pour plus de détails sur la méthodologie d’analyse de risque pour les objets intelligents, nous vous invitons à consulter cet article.

A la fin de cette analyse, vous obtenez pour vos deux cas d’usage un diagramme radar représentant les niveaux de vos exigences opérationnelles, comprenant les exigences fonctionnelles et de sécurité.

Cas n°1 : votre client connecte la machine à café à son réseau local

Cas n° 2 : votre client ne connecte pas la machine à café à son réseau local

Bien qu’ils ne soient pas abordés dans cet article, les aspects financiers sont également importants et dépendent de divers facteurs tels que le modèle de tarification des opérateurs de réseau. Il en va de même pour les contraintes géographiques, car certains réseaux IoT peuvent ne pas être disponibles dans certaines régions.

Enfin, la facilité de configuration du réseau peut être incluse dans vos exigences fonctionnelles, surtout si votre objet connecté vise un public B2C.

Deuxième étape – Choisir votre réseau IoT

Sur la base des exigences fonctionnelles et de sécurité, nous avons élaboré une méthodologie qui permet de choisir le réseau optimal afin de répondre à vos besoins fonctionnels et de sécurité : portée, bande passante, consommation d’énergie, disponibilité, intégrité, confidentialité.

Les trois exigences fonctionnelles sont obligatoires, c’est-à-dire que le réseau que vous choisissez doit absolument les satisfaire, autrement, il sera écarté.

Pour les exigences de sécurité, l’évaluation nécessite une analyse préemptive. Entre deux réseaux qui couvrent les mêmes exigences fonctionnelles, vous devez choisir celui qui offre le meilleur niveau de sécurité avec le coût minimum.

Si un réseau ne répond pas à l’une des exigences de sécurité, vous devrez mettre en place un dispositif de sécurité supplémentaire dans le cadre de votre projet, ce qui augmentera vos coûts.

Vous devez également veiller à ce que la mise en œuvre supplémentaire n’affecte pas les performances du système. Par exemple, si vous mettez en œuvre le chiffrement des données au niveau de la couche applicative, l’augmentation des temps de traitement aurait un impact négatif sur votre débit de données maximum ou pourrait être limitée par les capacités matérielles du dispositif, avec un impact financier potentiel en cas de mise à niveau du matériel. Par conséquent, l’une de vos exigences fonctionnelles pourrait ne plus être satisfaite.

Si une haute disponibilité est requise (A=3), vous devriez choisir un réseau robuste de par sa conception qui répondra à vos besoins de temps réel.

En effet, les protocoles à spectre étalé (comme Bluetooth ou ZigBee) ou modulés par saut de fréquence (comme Sigfox ou Bluetooth) sont plus résistants au brouillage radioélectrique ou aux interférences radio.

Ces types de réseaux sont particulièrement recommandés lorsque la disponibilité est une exigence importante, comme sur une chaîne de production industrielle.

En outre, les protocoles maillés sont connus pour être plus fiables et plus évolutifs que les protocoles point à point. Toutefois, pour qu’ils soient efficaces, ils doivent être utilisés dans un contexte où plusieurs dispositifs connectés sont reliés entre eux. Les protocoles maillés comme WirelessHART peuvent également garantir des communications en temps réel. Leur utilisation est particulièrement adaptée à un contexte industriel.

Une méthodologie simple pour choisir le bon réseau consiste à confronter les exigences opérationnelles de votre entreprise aux caractéristiques fonctionnelles et de sécurité du réseau.

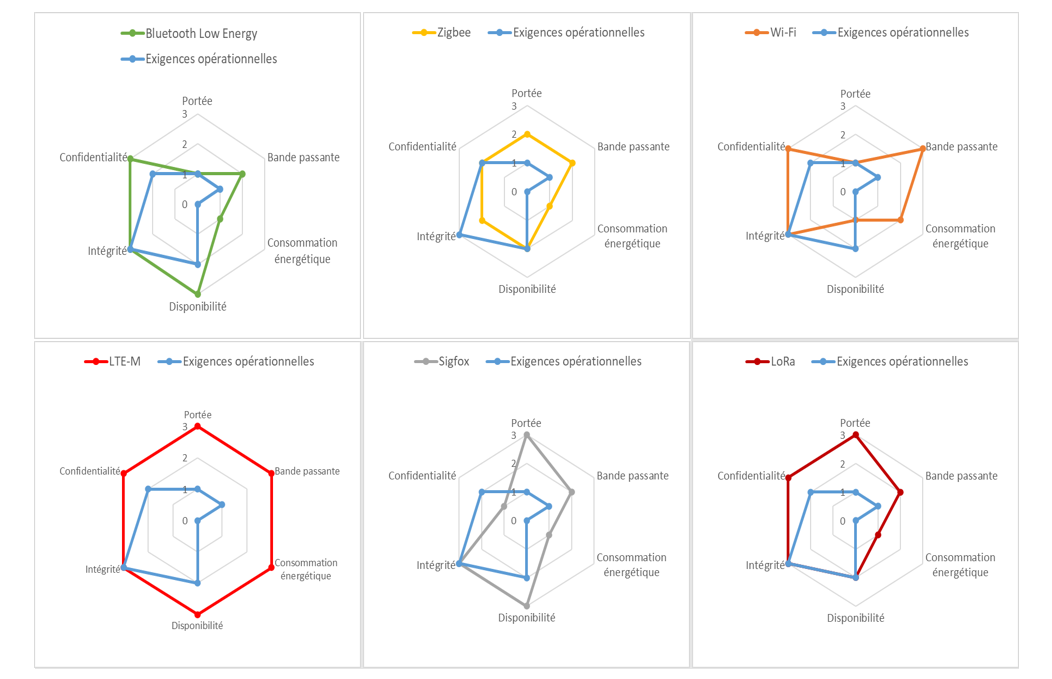

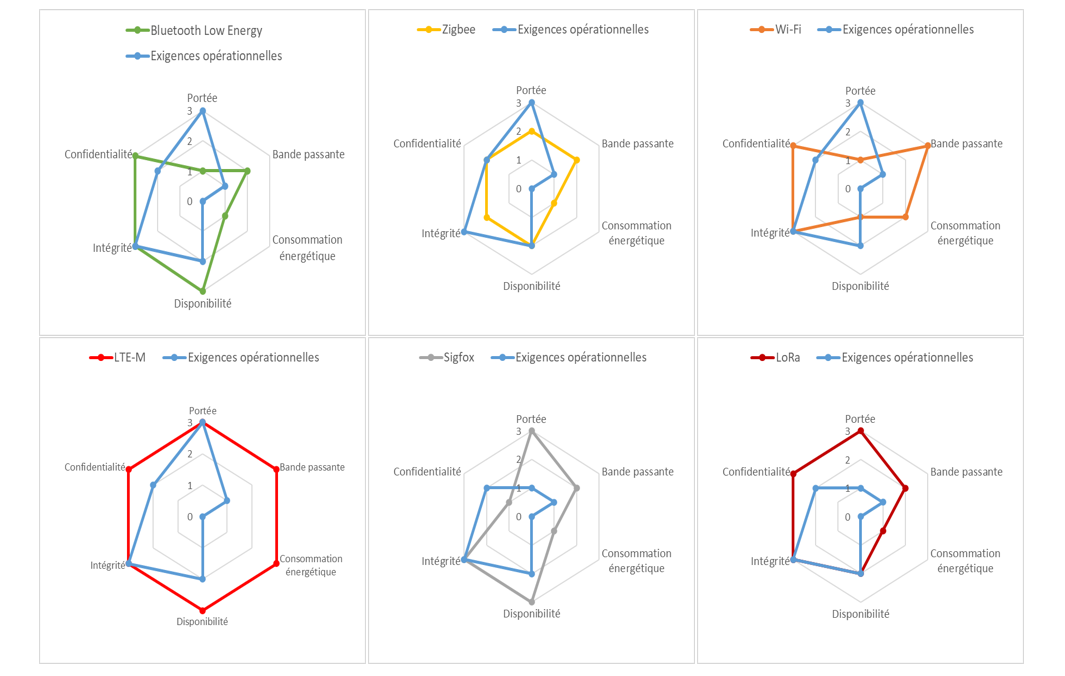

Dans les diagrammes radar suivants, nous présentons différents types de réseaux IoT offrant différents niveaux fonctionnels et de sécurité, et nous comparons chacun d’entre eux à vos exigences opérationnelles.

Cas n°1 : votre client connecte la machine à café à son réseau local

Cas n° 2 : votre client ne connecte pas la machine à café à son réseau local

Appliquons la méthodologie évoquée précédemment dans les 2 cas de figure. Tout d’abord, nous utilisons les diagrammes radar ci-dessus pour voir quels réseaux sont conformes à vos exigences fonctionnelles.

Cas n°1 : votre client connecte la machine à café à son réseau local

Dans ce cas, Bluetooth et Wi-Fi sont deux options viables à courte portée si votre client connecte la machine à son réseau local. D’une part, Bluetooth répond à toutes les exigences de sécurité, mais il est moins simple à mettre en œuvre que le Wi-Fi. D’autre part, le Wi-Fi répond à toutes les exigences, à l’exception de la disponibilité, mais nous pouvons y remédier grâce à des accords de niveau de service (SLA).

Cas n°2 : votre client ne connecte pas la machine à café à son réseau local

Dans ce cas, Zigbee, BLE et Wi-Fi sont clairement hors de l’équation car ils ne répondent pas aux exigences de portée. Cependant, LoRa, LTE-M et Sigfox sont des candidats potentiels.

Nous utilisons à nouveau les diagrammes radar, cette fois pour évaluer la conformité de ces trois candidats aux exigences de sécurité.

Sigfox ne répond pas à l’une de vos exigences de sécurité (confidentialité) alors que LoRa répond à toutes les exigences de sécurité. LTE-M est la meilleure offre car elle répond à toutes vos exigences, mais c’est aussi la plus chère. Nous en concluons que la LoRa est un candidat relativement bon.

En conclusion, vous disposez d’une part une option adéquate qui est LoRa et qui nécessitera le déploiement d’un nouveau réseau, et d’autre part d’une option alternative utilisant un réseau Wi-Fi préexistant. Il est à noter que votre client peut refuser de connecter la machine à café à son réseau Wi-Fi pour des raisons de sécurité.

Nous allons envisager un nouveau scénario dans un prochain article : une entreprise cliente achète la machine et discute de quelle option utiliser LoRa ou Wi-Fi.