Les grandes organisations sont confrontées à des changements sans précédent, comme l’adaptation au travail à distance et la gestion du risque opérationnel dans un monde post-pandémique. La gestion des identités et des accès (IAM) – le fourniture et la vérification des identités et de leurs droits d’accès – est de nouveau au centre des grands programmes de transformation. Mais pourquoi exactement le concept d’identité revient-il sur le devant de la scène ?

Transformation de l’IAM : quels sont les principaux moteurs ?

Les entreprises évoluent à un rythme effréné et la rapidité de mise sur le marché dépend fortement de systèmes informatiques reposant sur des services d’identité robustes et évolutifs. Qu’il s’agisse d’un nouveau service web disponible pour les clients, d’une expansion importante ou d’une fusion de back-office, la nécessité de faire évoluer les services IAM rapidement et efficacement est omniprésente.

Chez Wavestone, nous observons trois facteurs, souvent combinés, qui exigent davantage de la gestion des identités et des accès :

- Les risques de cybersécurité

- L’évolution des besoins métiers

- L’expérience de l’utilisateur final

Examinons chacun de ces points plus en détail.

1/ Évolution des modèles de cybersécurité et de systèmes d’information

Les systèmes d’information sont de plus en plus ouverts et fragmentés. L’adoption du cloud et les architectures distribuées contribuent à ce changement fondamental. La sécurité adapte ses principes et la notion de zero trust est désormais bien établie. La gestion des identités et des accès est un élément clé du zero trust.

Les systèmes d’information sont consommés par des tiers, des clients et des employés. L’identité est essentielle pour l’échange de données critiques et la confidentialité entre diverses entités. Il est donc nécessaire de disposer d’une identité unique pour chaque entité dans l’ensemble du système d’information. Si les architectures évoluent, l’objectif ultime de l’IAM ne change pas : la bonne personne ou entité, avec le niveau de droits approprié, pour accéder à la bonne ressource, dans le bon contexte. Il est essentiel que ce principe soit respecté en permanence.

L’identité unique de chaque machine et de chaque utilisateur est également essentielle pour la traçabilité. Une organisation doit être en mesure d’identifier, d’authentifier et d’autoriser tout utilisateur, de toute autre entité, lorsqu’il accède à une ressource. Il est essentiel de pouvoir centraliser l’enregistrement, l’audit et le suivi de ces événements à travers le système d’information.

2/ L’identité au service de l’entreprise

Les entreprises subissent des transformations fondamentales qui exigent une plus grande agilité et des délais de mise sur le marché plus courts. Par exemple, de nombreux commerçants cherchent de nouvelles voies numériques pour accéder au marché en raison de l’évolution du paysage du commerce électronique et des défis opérationnels posés par la pandémie de COVID-19. Les services d’identité doivent être en mesure de soutenir des initiatives commerciales de grande envergure et d’assurer l’innovation à grande échelle.

L’évolution complexe de l’entreprise ne peut être ralentie par des délais de sécurité ou de livraison d’infrastructure prolongés. L’identité doit être un catalyseur, et non un synonyme de retard. Tout projet doit pouvoir s’appuyer sur des services d’identité qui sont fournis comme un produit de base à l’entreprise, et non pas nouvellement conçus et déployés pour chaque initiative.

La consolidation et la normalisation des solutions et processus IAM sont essentielles à la mise en œuvre de ce modèle. Il s’agit notamment d’une gestion cohérente et solide, qui dépend de méthodes et de protocoles agnostiques sur le plan technologique, basés sur les normes industrielles les plus récentes et les plus sûres (telles que SAML, OIDC et OAuth).

La fourniture de services d’identité doit être intégrée dans le modèle opérationnel de l’organisation et dans des pratiques telles que Agile, DevOps @ scale et innovation @ scale : l’IAM doit être fourni comme un service à l’entreprise.

3/ Les exigences en matière d’expérience utilisateur sont désormais au centre des préoccupations

Le troisième moteur, crucial, de la transformation de l’IAM est l’expérience utilisateur. Il s’agit pour les organisations de fournir aux employés la même qualité de services d’authentification et d’autorisation que celle dont les clients externes ont souvent bénéficié par le passé. L’objectif est de permettre aux utilisateurs finaux de prouver leur identité facilement et sans effort, et d’accéder aux services requis, en tout lieu et à partir de tout appareil. Cela constitue la base d’une véritable expérience continue qui soutient les nouveaux modes de collaboration, également accélérés par le travail à distance.

Des processus d’enregistrement faciles et fluides, ainsi qu’une authentification cohérente dans les différentes applications, doivent être proposés aux clients pour simplifier leur expérience et les fidéliser à la marque. Ce même principe vaut pour les employés et les tiers.

Les technologies sans mot de passe et les identifiants uniques pour les applications sont des exemples de solutions en plein essor ; des approches innovantes fondées sur le risque et le contexte peuvent rationaliser les accès, ce qui peut avoir un impact positif important sur l’expérience des utilisateurs en réduisant les demandes d’authentification.

Quelles sont les étapes de la transformation de l’IAM ?

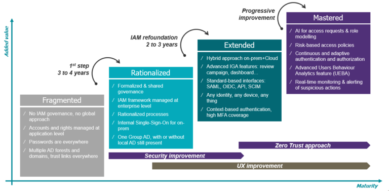

La compréhension de votre maturité actuelle est une étape clé pour atteindre les objectifs ci-dessus. Au fil des années de soutien aux initiatives IAM de nos clients, nous avons construit notre parcours d’amélioration de la maturité IAM, qui comprend 4 étapes de maturité.

- Fragmenté : l’organisation n’a pas d’approche consolidée de l’IAM à travers les solutions, la gouvernance et les normes.

- Rationalisé : le paysage technologique soutenant l’IAM est simplifié et géré de manière centralisée afin de faciliter l’expérience utilisateur pour toutes les applications et tous les utilisateurs. La consolidation fournit des capacités de supervision satisfaisantes.

- Étendu : les capacités organisationnelles d’IAM sont adaptées à un système d’information en évolution : tout utilisateur, tout appareil, tout service.De nombreuses organisations disposent actuellement d’éléments de ces capacités, mais rarement déployés à l’échelle mondiale.

- Maîtrisé : l’organisation a adopté des solutions de nouvelle génération, qui offrent de solides avantages en matière de sécurité et une expérience utilisateur fluide, tout en réduisant la charge de travail des opérations informatiques grâce à une automatisation intelligente.A ce jour, ces solutions sont adoptées au cas par cas ou servent d’objectif dans les feuilles de route IAM.

Chacune des étapes ci-dessus nécessite une transformation profonde de l’environnement : changement de gouvernance, changement de processus, et déploiement ou migration des technologies de soutien. Pour réussir, nous pensons qu’elles doivent être abordées dans le cadre d’un programme de transformation IAM dédié.

Restez à l’écoute de notre prochaine publication, où nous partagerons avec vous ce qui est bon pour un programme de transformation IAM…