En mai dernier, nous apprenions par Yelisey Boguslavskiy, chercheur d’AdvIntel, que le groupe CONTI a officiellement mis fin à ses opérations, rendant la marque CONTI désormais obsolète.[1] Cette annonce n’intervient que quelques mois après qu’il a été le centre d’attention de la presse spécialisée suite aux « Conti Leaks ».

En février dernier, un chercheur ukrainien diffuse plus de 60 000 messages provenant des conversations internes entre les différents membres du groupe. A travers ces discussions, plusieurs révélations sont faites sur leur fonctionnement interne, nous permettant de comprendre l’écosystème des RaaS (Ransomware-as-a-Service).

Regardons à travers cet article comment fonctionne une plateforme de Ransomware, puis interrogeons-nous sur l’organisation et les bénéfices générés par l’ancien groupe CONTI.

L’écosystème des plateformes de Ransomware

Le nombre d’articles sur la menace Ransomware foisonne depuis quelques années et donne l’impression d’un secteur un plein essor. On dénombre ainsi plusieurs acteurs, pour des vols de données qui se chiffrent en centaines de millions d’euros par an. A titre d’exemple, le CERT-Wavestone partageait qu’environ 60% de ses interventions en 2021 sur des incidents concernaient des attaques de ransomware. [2]

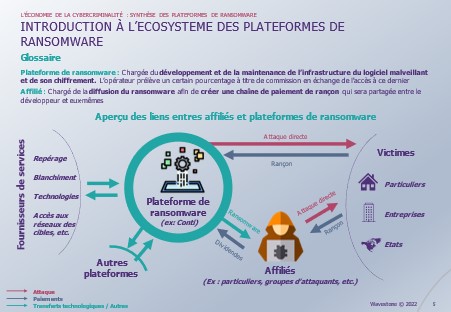

Comme indiqué sur le schéma, une plateforme de ransomware ne travaille pas seule. Elle reçoit de l’aide de différents fournisseurs de services ou d’autre plateformes, et propose ses services (sous forme de ransomware) à différents groupes d’attaquants. Enfin, la plateforme peut également directement soutirer des données à ses victimes : particuliers, entreprises, états…

Ces plateformes ont favorisé l’essor d’une économie du RaaS. Le Financial Crimes Enforcement Network (FinCEN) du département du Trésor américain a recensé des transactions en bitcoins d’une valeur d’environ 5,2 milliards de dollars, probablement liées aux dix variantes de ransomware les plus fréquemment signalées.[3] Il s’agit donc là d’une activité particulièrement rentable.

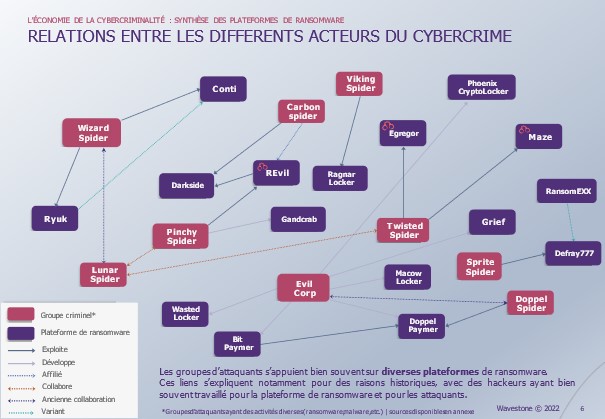

Mais c’est aussi une activité où l’on dénombre une multiplicité importante de groupe d’acteurs établis qui semblent apparaître et disparaître fréquemment et dont la durée se compte généralement en mois. Derrière ces multiples plateformes se cachent bien souvent les mêmes individus. Si la franchise CONTI, supposé successeur du groupe Ryuk[4], n’aura survécu que 2 ans, ces ex-membres semblent encore actifs.

Dans ce milieu éclaté et complexe, il est difficile de récupérer des informations consistantes sur le fonctionnement des plateformes. Les discordes internes qui ont suivi la guerre en Ukraine et la publication des Conti Leaks nous ont permis de faire le point sur le fonctionnement de ce groupe si secret avant sa dissolution.

Conti, une entreprise comme les autres ?

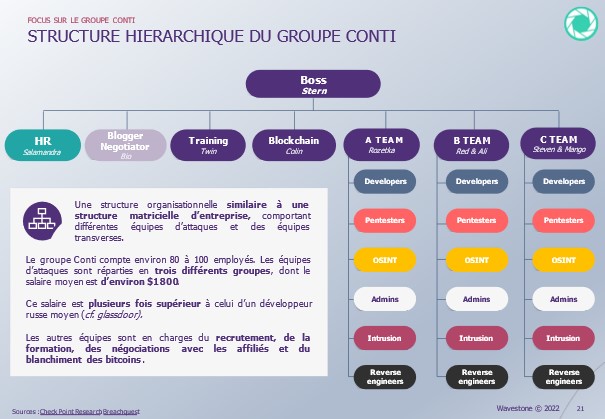

Le 27 février 2022 nous découvrons les dessous de l’organisation CONTI. Les révélations s’enchaînent en quelques jours et dévoilent très vite :

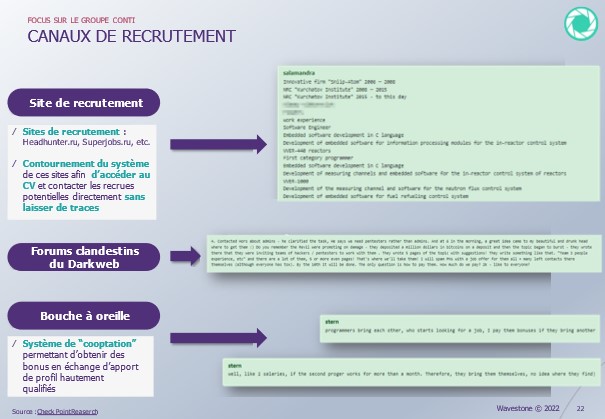

- Des processus de recrutement rodés qui peuvent même aller jusqu’à des annonces sur des sites de recrutement légitime

- Une organisation verticale de l’entreprise avec ses fonctions RH, financières, opérationnelles

- Une politique salariale établie en fonction des différentes fonctions dans l’organisation, jusqu’aux bonus par poste après une rançon réussie (cf. étude complète)

Cette organisation réfléchie et efficace semble être l’un des secrets de la rentabilité du groupe de cyberattaquants.

Un modèle économique à forte rentabilité

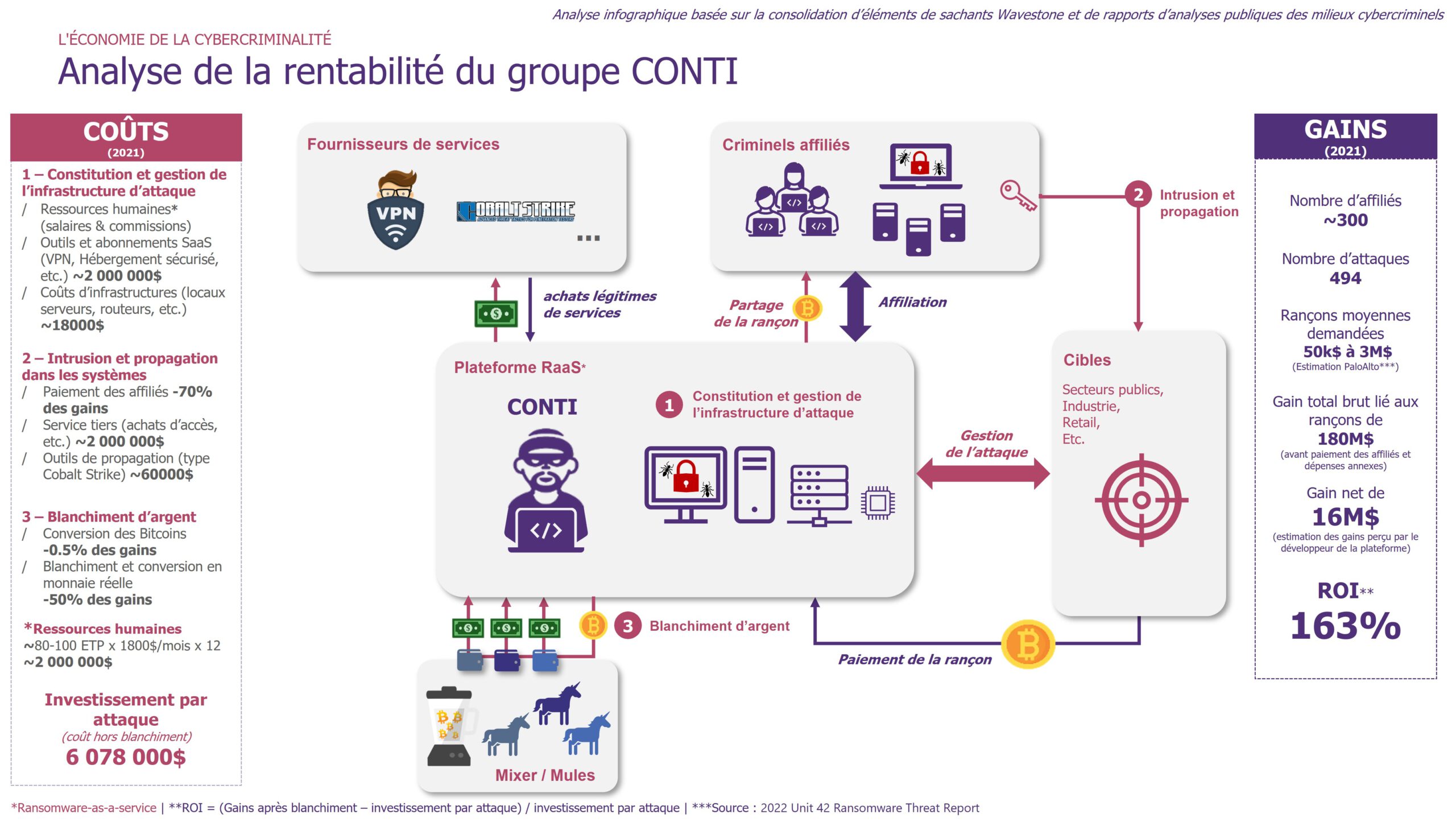

Nous nous sommes efforcés à recréer de toutes pièces le tableau de trésorerie du groupe CONTI.

Chaque ligne de gain et de coût fait l’objet d’une recherche pour être estimée au plus juste sur une année.

Selon le rapport The 2022 Crypto Crime Report[5], en 2021, CONTI et ses affiliés ont rançonné au moins $180M en bitcoins, sur des adresses traçables sur la blockchain. On estime que 70% sont reversés à ses affiliés, et que les $45M restant constituent le chiffre d’affaires du groupe.

CONTI doit ensuite faire face à des postes de dépenses traditionnels, que l’on retrouve dans les entreprises classiques. Les principaux constituent sans doute : le blanchiment de l’argent qui peut monter jusqu’à 50% des gains, les achats de services tiers et les coûts de maintenance, et enfin les salaires.

CONTI dégagerait donc un bénéfice net de $16M (si l’on suppose que le groupe ne paie pas l’impôt russe). Le ROI du groupe est quant à lui estimé à environ +163%, selon les mêmes informations.

Conclusion

Les Conti Leaks nous ont permis, à travers l’étude d’un groupe, de mieux comprendre l’organisation et l’écosystème des plateformes de Ransomware-as-a-Service. Ces travaux constituent ainsi une base solide pour une meilleure compréhension et pour la vulgarisation de la menace RaaS.

A propos de notre méthode

L’ensemble des informations présentent dans cette étude proviennent d’observations de terrain de Wavestone ainsi que de multiples sources d’analyses – publiques comme privées : le National Cyber Security Center, Check Point Research, Palo Alto Networks, Breachquest ou encore Chainalysis.

Sources

[1] « Conti ransomware shuts down operation, rebrands into smaller units », Bleeping Computer, Mai 2022

Conti ransomware shuts down operation, rebrands into smaller units (bleepingcomputer.com)

[2] « Cyberattaques en France : le ransomware, menace numéro 1 », Risk Insight, Octobre 2021

https://www.riskinsight-wavestone.com/2021/10/cyberattaques-en-france-le-ransomware-menace-numero-1/

[3] « US links $5.2 billion worth of Bitcoin transactions to ransomware », Bleeping Computer, Octobre 2021

[4] « Le rançongiciel Ryuk », ANSSI, Septembre 2021

CERTFR-2020-CTI-011.pdf (ssi.gouv.fr)

[5] « THE 2022 CRYPTO CRIME REPORT », Chainalysis, Février 2022