Une nouvelle fois, le rapport du CERT-W 2022 confirme que la motivation principale des attaquants reste financière et que le moyen d’extorsion le plus utilisé est toujours le rançongiciel. Ces attaques par rançongiciel (ransomware) font partie des attaques cyber aux impacts les plus importants sur la continuité des services informatiques et donc des activités de l’entreprise.

Wavestone accompagne de nombreuses victimes dans la gestion de leur crise déclenchée par des attaques de rançongiciel. Ces situations complexes et soudaines, entrainent souvent la prise de mauvaises décisions par des équipes informatiques et de Direction qui sont peu entrainées.

Ce top 10 des pièges à éviter en gestion de crise par rançongiciel est basé sur le retour terrain collecté depuis plus de 5 ans d’accompagnement des victimes.

#1 Penser que payer la rançon permettra de redémarrer plus vite

Bien que l’Agence Nationale de Sécurité des Systèmes d’Information (ANSSI) recommande[1] de ne jamais payer de rançon, cette question se posera toujours pour certaines parties prenantes, en particulier les décideurs, pas toujours suffisamment sensibilisés à ces sujets. Au-delà du fait que le paiement de rançon encourage les attaquants à poursuivre leurs activités, il convient de rappeler qu’il ne permet pas toujours d’obtenir la clé de déchiffrement.

Dans le cas où le paiement de la rançon permettrait d’obtenir la clé de déchiffrement, il est à noter que le temps de déchiffrement est souvent très long. En effet, en fonction de la taille des fichiers chiffrés, il faut parfois compter plusieurs heures voire dizaines d’heures par serveur ou par poste de travail. Lorsque le parc informatique est important, une coordination stricte est nécessaire pour traiter tous les systèmes. En comparaison, il sera plus rapide de restaurer les systèmes à partir des sauvegardes.

Au-delà du temps nécessaire, l’expérience montre qu’il existe aussi de nombreuses erreurs dans les processus de chiffrement ou déchiffrement. Ainsi, même avec la clé de déchiffrement, certains fichiers, en particulier les plus volumineux sont parfois altérés et ne peuvent pas être réutilisés en l’état.

En synthèse, nous sommes très loin de l’idée reçue qu’un simple clic permet de retrouver un système d’informations fonctionnel après le paiement de la rançon. S’il existe des sauvegardes saines et fonctionnelles, il n’y a aucun intérêt à réfléchir à un paiement de rançon pour redémarrer les services. Dans le cas de vol de données, la question est plus complexe.

#2 Rouvrir trop vite le système d’information

Pour limiter les pertes d’exploitation dues à l’inactivité, la cellule de crise est souvent pressée par les métiers pour redémarrer au plus vite le système d’information. Durant la phase de reconstruction à la suite d’une attaque cyber, il est nécessaire de maitriser les deux principaux risques suivants :

- Reprise par l’attaquant de son attaque et chiffrement à nouveau des systèmes reconstruits

- Vol de nouvelles informations par l’attaquant qui relance l’exfiltration de données

Pour réduire largement ces risques, la première mesure de sécurité à mettre en place est l’isolation du système d’informations par rapport à l’extérieur (accès Internet en entrée et sortie, liens avec les partenaires…). Cette mesure permet de couper les liens entre l’attaquant et ses outils malveillants et réduit ainsi drastiquement le risque de reprise de l’attaque. Pour les activités les plus critiques, certains flux vers l’extérieur peuvent être ouverts unitairement (depuis ou vers un serveur maitrisé, sur un port donné) mais la réouverture de large plage depuis ou vers l’extérieur augmente les risques.

La restauration des serveurs est la première étape du processus de reconstruction. Mais les serveurs n’étant pas toujours sauvegardés simultanément, une resynchronisation des applications et des données est souvent nécessaire avant la mise en service. A titre d’exemple, un redémarrage précipité d’une application de paiement en période de crise a déjà donné lieu à un double paiement de centaines de milliers d’euros, qui avait déjà été transmis à la banque avant l’attaque.

#3 Attendre un niveau de sécurité extrême avant de rouvrir

Les attaques cyber ayant un impact important, elles représentent parfois un traumatisme pour les équipes qui craignent que l’attaque se répète et s’impose un niveau de sécurité extrême avant le redémarrage. Il s’agit de trouver le bon équilibre entre sécurité et reprise rapide d’activité.

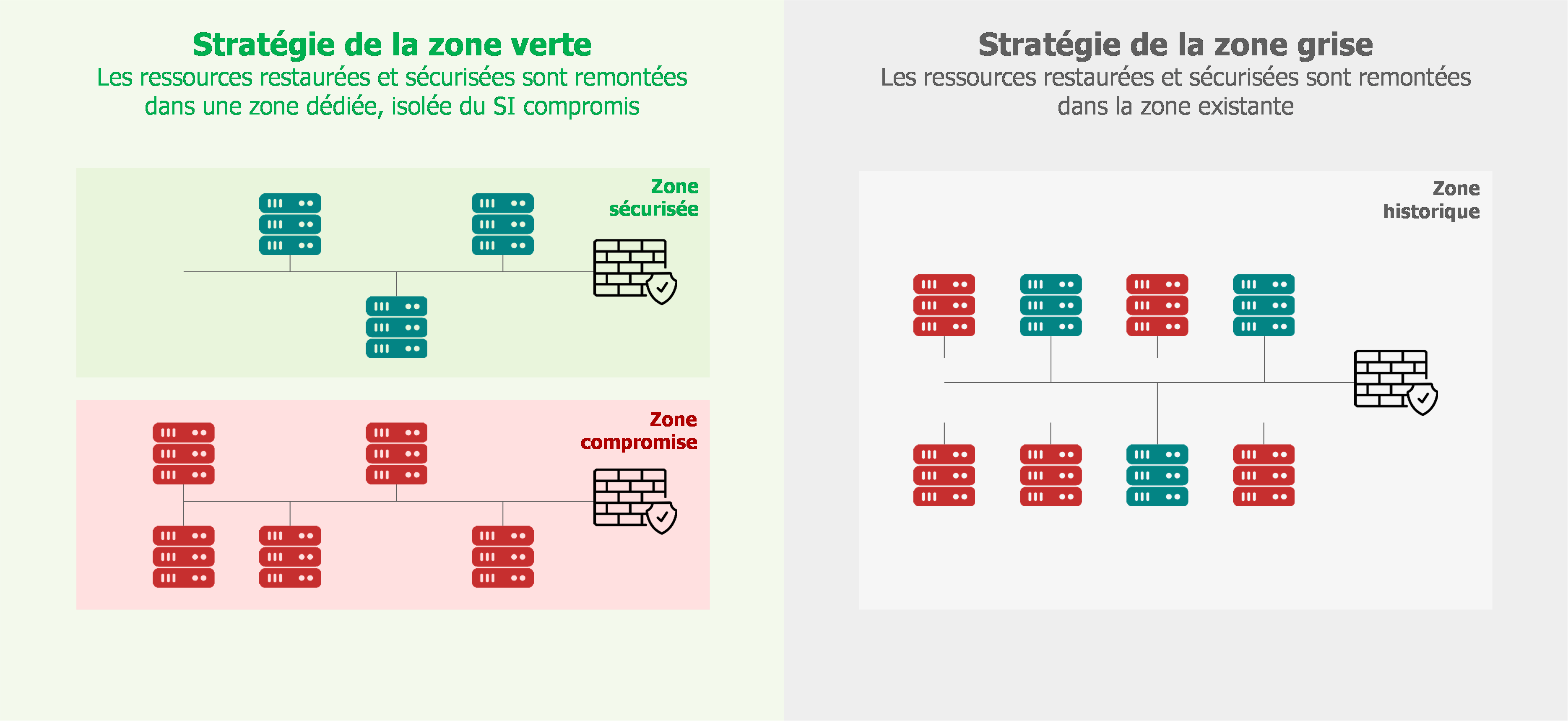

Pour la reconstruction des serveurs, deux stratégies sont possibles :

- La stratégie de la zone verte. Elle privilégie la sécurité à la rapidité de redémarrage. Elle consiste en la création d’une nouvelle zone réseau isolée dans laquelle seules les machines reconstruites sont hébergées. Les composants techniques (Active Directory, DHCP, DNS…) sont dédiés à cette zone sécurisée. Cependant, la modification du plan d’adressage peut avoir des effets de bord et ralentir le redémarrage.

- La stratégie de la zone grise. Elle privilégie la rapidité de redémarrage à la sécurité. Elle consiste en la reconstruction ou restauration des serveurs dans leur zone initiale. Les machines compromises peuvent côtoyer les machines restaurées. Cette stratégie représente un risque lorsque la propagation de l’attaque se fait de serveur à serveur.

Le choix de la stratégie doit se faire en considérant les investigations et les techniques utilisées par l’attaquant. Comme indiqué précédemment, l’isolation de l’extérieur reste une mesure clé permettant de réduire largement les risques.

#4 Refuser un redémarrage en mode dégradé

Dans la plupart des entreprises, l’informatique est devenue indispensable au fonctionnement de toutes les opérations. Dans la situation exceptionnelle d’arrêt total du SI, il est souvent inconcevable, au premier abord, de continuer à travailler sans informatique. C’est souvent le discours avancé par les Directions informatique et métiers durant les crises cyber.

Dans de nombreux cas, il est en fait possible de limiter les impacts en travaillant en mode dégradé. Il s’agit notamment d’appliquer certains plans de résilience ou de continuité d’activité déjà définis. Mais aussi d’y réfléchir pendant la crise, lorsque l’activité est arrêtée. Les dirigeants sous-estiment souvent la mobilisation et la créativité des équipes pour travailler différemment (débrayage de processus non essentiels, transfert vers un partenaire, opérations à réaliser manuellement…).

Il est essentiel de trouver un bon équilibre entre le redémarrage d’une première application en mode dégradé dans les deux jours qui suivent, plutôt que d’attendre deux semaines pour avoir la chaîne applicative complète.

#5 Vouloir tout redémarrer en même temps

Les grandes entreprises ont des systèmes d’informations complexes qui comptent parfois plusieurs centaines voire milliers d’applications. Dans les situations de crise cyber, il est impossible de consacrer autant de temps à toutes les applications. Il est essentiel de les prioriser en définissant un ordre de redémarrage.

Chaque Direction a souvent tendance à considérer que sa propre activité est la plus importante de l’entreprise. Un arbitrage de la Direction Générale est souvent nécessaire pour établir un plan de redémarrage qui sera appliqué par tous. Certaines branches, pays ou régions verront leurs applications démarrées plus tard que d’autres.

Il faut également noter qu’il existe de nombreuses dépendances entre les applications. Celles-ci ne sont pas toujours connues par les équipes informatiques mais doivent être prises en compte dans le plan de redémarrage.

#6 Mener des changements importants dans l’urgence

Il est parfois tentant de vouloir profiter de la situation d’arrêt des systèmes pour mener des changements importants dans le système d’informations.

Les équipes sécurité y voit une occasion de mener des chantiers qui ont toujours été refusés par la DSI car vus comme complexes et impactants : cloisonnement du réseau, montée de version de système d’exploitation, tiering de l’Active Directory, authentification multi-facteurs…

Si ces projets sont nécessaires pour renforcer le niveau de sécurité, il conviendra d’éviter d’engager des changements trop importants pendant la période de crise afin de concentrer les équipes sur les actions absolument nécessaires au redémarrage avec un niveau de sécurité maitrisé.

A titre d’exemple, cloisonner le réseau nécessite de revoir le plan d’adressage, d’ajouter des équipements réseaux, de modifier des configurations. Ces actions engendrent souvent des problèmes supplémentaires à traiter (IP enregistrée en dur dans l’application, blocage de flux nécessaires pour le bon fonctionnement de l’application…)

#7 Attendre la fin des investigations et le patient zéro et pour lancer la reconstruction

Les investigations sont essentielles pour comprendre les techniques de l’attaquant et ainsi retracer les vulnérabilités qu’il a exploitées pour réussir son attaque. Elles permettent ainsi de corriger ces vulnérabilités lors de la reconstruction pour éviter une nouvelle attaque. Cependant les investigations sont complexes et nécessitent du temps (parfois plusieurs semaines).

Une erreur standard consiste à attendre la fin des investigations pour lancer la reconstruction. En réalité, il est indispensable de commencer les opérations de reconstruction avant la fin des investigations. Le plan de reconstruction sécurisée sera alors alimenté en continu en fonction des découvertes des équipes d’investigation.

Dans de nombreux cas, il sera même impossible de déterminer le patient zéro ou de reconstituer la chronologie de l’attaque. En effet, les traces (log) conservées sur le système d’information ne sont pas toujours assez précises (verbosité) ou ne permettent pas de remonter assez loin (durée de rétention). Elles ont parfois été supprimées par l’attaquant qui a effacé ses traces.

Enfin, les décideurs demandent fréquemment si des données ont été exfiltrées du système d’information. Il faut noter qu’il est rarement possible de répondre précisément à cette question sauf si l’entreprise dispose de systèmes de sécurité avancés (DLP par exemple).

#8 Ne pas anticiper la gestion des ressources humaines

Les crises cyber sont des situations où les collaborateurs se mobilisent intensément. La motivation des équipes pour résoudre la situation est telle que certaines ne souhaitent pas s’arrêter. Ils enchainent les longues journées (voire nuits) et atteignent parfois de leurs limites. Il est courant de constater des cas de burnout, hospitalisation ou arrêt maladie durant les crises mal gérées.

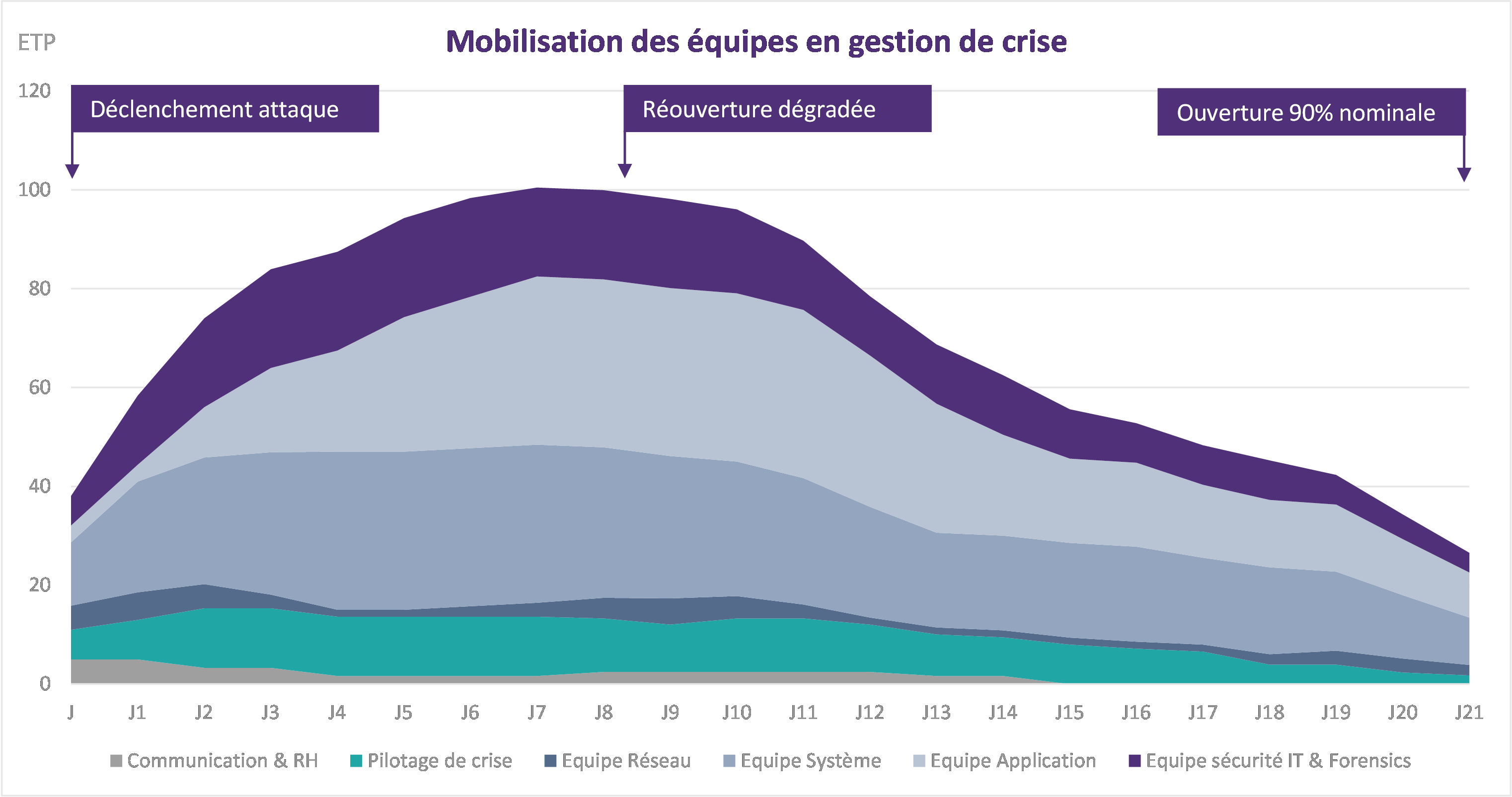

Dans le cas d’une attaque par rançongiciel d’ampleur, il faudra compter au moins 3 semaines d’intense mobilisation des équipes. Il est essentiel d’organiser, dès le début de la crise des rotations d’équipes, pour permettre de conserver les ressources clé sur la durée.

Il est souvent opportun de faire appel à un renfort de prestataires externes pour des activités d’expertise (investigations numériques, reconstruction Active Directory, système de sauvegardes…) ou pour démultiplier les efforts (réinstallation de postes de travail, montée de version de système d’exploitation, coordination des tâches…).

#9 Cacher la situation aux collaborateurs, aux partenaires, aux clients

Il y a plus de 5 ans, les entreprises qui subissaient une attaque cyber voyaient leur grandement réputation entachée car elles n’avaient pas su se protéger. Avec la multiplication des attaques cyber, de nombreuses organisations sont victimes d’attaques cyber et les entreprises seront autant jugées sur le fait d’être victime que sur leur capacité à gérer leur crise.

Un des premiers réflexes des équipes dirigeantes est souvent de ne pas communiquer aux parties prenantes (collaborateurs, partenaires, clients) pour espérer que l’attaque passe inaperçue. Force est de constater qu’une attaque d’ampleur finit toujours par être communiquée. Dans ces situations, les réseaux sociaux et les médias communiqueront avant la victime qui devra ensuite adopter une posture défensive en réaction. Il est recommandé d’adopter une posture de transparence avec les parties prenantes qui seront rassurées de savoir que la situation est sous contrôle.

Enfin, les partenaires doivent bénéficier d’une communication adaptée. En effet, sans information spécifique, nombre d’entre eux vont couper tous les liens avec la victime et la réouverture sera longue et complexe. Ils seront plus enclins à rouvrir si la victime les a prévenus proactivement.

#10 Ne pas structurer le pilotage de la crise

Une attaque par rançongiciel ayant des impacts très importants sur les systèmes d’informations, elle crée nécessairement un désordre dans l’entreprise. Il n’est plus possible de compter sur les processus de communication et de prise de décision existants.

Certains pensent que la situation de crise autorise un pilotage approximatif : réunions improvisées, suivi d’actions perfectibles, absence de formalisation… Au contraire, les décisions doivent être précises et rapides, formalisées et communiquées à l’ensemble des parties prenantes. Cette discipline est la clé d’une gestion de crise réussie où chacun trouve sa place et est utilisé à bon escient.

Dans certaines crises d’ampleur comme dans les groupes internationaux, il n’est pas inutile de monter une cellule PMO de crise de plusieurs dizaines de personnes. Elle aura la charge de la consolidation d’un état des lieux précis, de l’organisation des comités de crise, de la communication et du suivi des décisions prises par la cellule de crise. Cette cellule constituée de professionnels de la gestion de crise est un atout indispensable pour une gestion de crise efficace.

Une attaque par rançongiciel est un événement soudain qui entraine des impacts très importants sur les activités de l’entreprise. La gestion de crise associée présente de nombreux pièges à éviter pour retrouver une situation fonctionnelle rapidement. Il est fortement recommandé de s’entourer de professionnels de la gestion de crise cyber pour optimiser les opérations et bénéficier de retours d’expériences.

[1] https://www.ssi.gouv.fr/uploads/2020/09/anssi-guide-attaques_par_rancongiciels_tous_concernes-v1.0.pdf