Les normes ISO 27001 et ISO 27002 fournissent un ensemble d’exigences et de bonnes pratiques permettant d’organiser et de mettre en place un Système de Management de la Sécurité de l’Information (SMSI) au sein de toute organisation.

Le succès de ces normes s’observe largement en France comme à l’international depuis de nombreuses années. Cette tendance a par exemple été à nouveau confirmée fin 2022 dans l’ISO Survey, étude annuelle menée par l’ISO : +19% de certifications ISO 27001 au niveau mondial entre 2020 et 2021, +44% en France.

Après près de 10 ans de bons et loyaux services dans leur précédente version majeure, datant de 2013, les normes ISO 27001 et ISO 27002 ont vu leur troisième édition publiée en 2022. Quels sont les changements apportés et comment les prendre en compte ?

Le premier changement évident traduit l’évolution du domaine de la « Sécurité de l’information » au cours de la décennie : la « cybersécurité » et la « protection de la vie privée » s’inscrivent dorénavant dans le titre des normes :

- ISO/IEC 27001:2022 Sécurité de l’information, cybersécurité et protection de la vie privée — Systèmes de management de la sécurité de l’information – Exigences ;

- ISO/IEC 27002 :2022 Sécurité de l’information, cybersécurité et protection de la vie privée — Mesures de sécurité de l’information.

L’évolution des mesures de sécurité (Annexe A), principal changement de l’ISO 27001

La nouvelle édition de la norme ISO 27001 ne présente que très peu de changements dans son corps : les quelques évolutions viennent principalement clarifier ou expliciter certaines clauses de la norme sans changer le fond.

Quelques évolutions demanderont des évolutions limitées du SMSI, telles que :

- L’obligation dorénavant explicite de documenter les objectifs du SMSI et de surveiller leur atteinte (clauses 6.2 d) et g)) ;

- La nécessité de planifier les changements du SMSI (clause 6.3) : cette clause pourra par exemple être couverte en étendant le processus de gestion des améliorations du SMSI à tout changement du SMSI, ou en s’appuyant directement sur le processus de gestion des changements de l’organisation ;

- Le renforcement de l’obligation de maîtriser les processus externalisés qui concourent à l’application des exigences retenues ou à l’atteinte des objectifs du SMSI, en l’étendant aux produits et services externalisés (clause 8.1) ;

- La possibilité de choisir à quelles attentes des « parties intéressées » (clients, directions métiers, collaborateurs, etc.) le SMSI doit répondre (clause 4.2 c)) : la norme autorise maintenant l’exclusion de certaines attentes. Cette clause peut ainsi permettre de prioriser certaines attentes ou de choisir entre des attentes mutuellement exclusives. Cette évolution nécessitera probablement une transparence accrue vis-à-vis des parties intéressées afin de les informer des décisions prises. A noter que la revue de direction devra dorénavant prendre en compte les évolutions des attentes des parties intéressées (clause 9.3.2 e)), en sus du retour d’information des parties intéressées précédemment exigé.

L’évolution principale de la norme ISO 27001 réside néanmoins dans son annexe A. Cette annexe fournit un catalogue de mesures de sécurité, elles-mêmes détaillées dans la nouvelle version de l’ISO 27002, qui fournit pour chacune des informations complémentaires et des recommandations d’implémentation.

Les mises à jour de cette annexe A peuvent ainsi être étudiées à partir de la nouvelle version de l’ISO 27002.

Une version modernisée de l’ISO 27002, plus simple d’utilisation

La mise à jour de l’ISO 27002 permet de la simplifier, la moderniser et de faciliter son utilisation.

La norme bénéficie tout d’abord d’une organisation simplifiée : auparavant réparties dans 14 chapitres (certains au titre quelque peu alambiqué…), les mesures de sécurité sont dorénavant rassemblées en 4 : les mesures organisationnelles, les mesures liées aux personnes, les mesures physiques et les mesures technologiques.

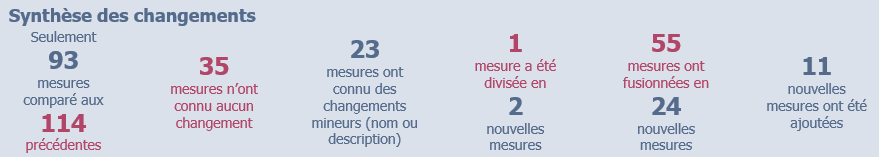

Autre élément de simplification, cette édition donne lieu à une (nouvelle) réduction du nombre de mesures de sécurité, passant de 114 à 93 (pour mémoire 133 dans la version initiale de 2005). Sur le fond, la majorité des mesures restent proches de la précédente version mais sont réorganisées. Les changements sont synthétisés ci-dessous :

A noter que l’annexe B détaille la correspondance entre les exigences de l’ancienne et de cette nouvelle version de la norme : elle constituera un outil très utile aux organisations dans la phase de transition (a minima pour mettre à jour le plan de traitement des risques et la déclaration d’applicabilité).

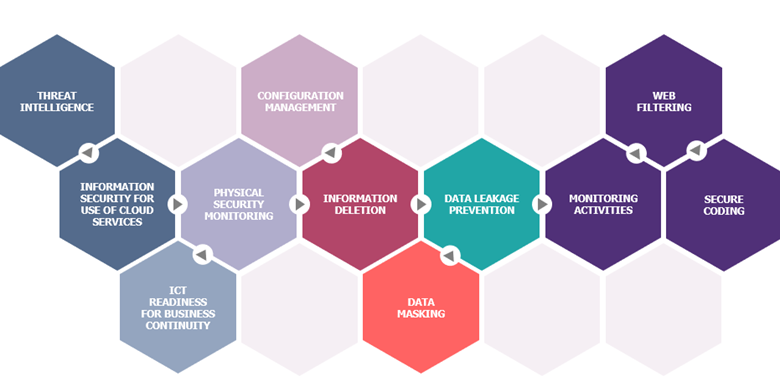

11 nouvelles mesures viennent par ailleurs enrichir la norme en répondant à certains manques de la précédente version ainsi qu’aux évolutions de ces dernières années :

- Trois mesures viennent notamment renforcer la protection des données : la suppression des informations non essentielles ou à échéance (Information deletion), la prévention des fuites d’information (Data leakage prevention) et le masquage des informations sensibles (Data masking). A noter que la norme n’oblige ni ne limite l’application de ces mesures aux données à caractère personnel : chaque organisation reste libre de retenir ou non ces mesures en fonction de son évaluation des risques et de les appliquer aux catégories d’information adaptées à son contexte.

- Le volet de la résilience opérationnelle se renforce lui aussi de quatre mesures : intégration du renseignement sur les menaces liées à la sécurité de l’information (Threat intelligence), surveillance des comportements anormaux sur les SI afin de permettre la détection des incidents de sécurité (Monitoring activities), surveillance des accès physiques et détection d’intrusion (Physical security monitoring) et intégration de la résilience opérationnelle numérique au service de la continuité d’activité de l’organisation (ICT readiness for business continuity).

- Une mesure, certes unique, mais dédiée à la sécurité du Cloud (Information security for use of cloud services) fait son entrée, invitant les organisations à définir un processus de gestion de ces services depuis leur souscription jusqu’à leur terminaison, intégrant les mesures de sécurité choisies par l’organisation.

- Les trois mesures complémentaires renforcent la protection des SI à différents niveaux :

- Une mesure liée au durcissement et à la protection des configurations (Configuration management) ;

- Une mesure liée à la sécurité des développements (Secure coding) ;

- Une mesure visant à définir une politique de filtrage pour les accès à Internet (Web filtering).

Autre nouveauté majeure (uniquement présente dans l’ISO 27002) pour faciliter l’appropriation et l’utilisation de la norme, la description de chaque mesure présente dorénavant cinq attributs pouvant contenir une ou plusieurs valeur(s) parmi les suivantes :

- Type de mesure de sécurité : #Preventive, #Detective et #Corrective ;

- Propriétés de sécurité de l’information : #Confidentiality, #Integrity, #Availability ;

- Concepts de cybersécurité : #Identify, #Protect, #Detect, #Respond, #Recover ;

- Capacités opérationnelles : #Governance, #Asset_management, #Information_protection, #Human_resource_security, #Physical_security, #System_and_network_security, #Application_security, #Secure_configuration, #Identity_and_access_management, #Threat_and_vulnerability_management, #Continuity, #Supplier_relationships_security, #Legal_and_compliance, #Information_security_event_management, #Information_security_assurance ;

- Domaine de sécurité : #Governance_and_Ecosystem, #Protection, #Defense, #Resilience.

Par exemple, la nouvelle mesure « Threat Intelligence » couvre les trois critères de sécurité #Confidentiality, #Integrity et #Availability.

Ces attributs permettent une exploitation de la norme autrement que par le simple chapitrage et apportent une valeur réelle : par exemple, les concepts de cybersécurité correspondent aux dimensions du NIST (National Institute of Standards and Technology) Cybersecurity Framework (CSF), standard reconnu au niveau international, largement utilisé par les organisations. Le rapprochement des mesures de l’ISO 27002 et du NIST CSF sera ainsi possible pour répondre aux contraintes de nombreuses organisations (réglementaires, audits, reporting, etc.).

Les capacités opérationnelles sont les plus proches des 14 chapitres de l’ancienne version de la norme : ces capacités opérationnelles peuvent ainsi permettre d’organiser la Politique de Sécurité du SI et le référentiel associé en limitant les impacts sur un référentiel aligné sur la précédente version.

Globalement, ces attributs offrent dorénavant une meilleure flexibilité aux organisations qui peuvent désormais construire plus librement leur référentiel de sécurité en fonction de leur contexte.

Quelle transition pour passer à la version 2022 ?

Pour les organisations déjà certifiées ISO 27001, l’effort de transition sera lié à l’évolution des mesures de sécurité, les évolutions du corps de l’ISO 27001 ne nécessitant qu’un investissement limité. Les actions suivantes devront néanmoins être entreprises :

- Mettre à jour le Manuel du SMSI :

- Préciser les attentes des parties intéressées et celles qui sont prises en compte par le SMSI,

- Mettre à jour le processus de gestion des améliorations du SMSI pour y inclure la gestion des changements du SMSI,

- Insérer un schéma de synthèse des processus permettant de représenter les interactions entre eux ;

- Documenter les objectifs de sécurité et mettre en place des indicateurs permettant de suivre leur atteinte ;

- S’assurer que des critères de performance et d’efficacité sont définis pour chaque processus ;

- S’assurer que les produits et services externalisés sont pris en compte dans le SMSI (ou les y intégrer le cas échéant) ;

- Intégrer à la revue de direction l’évolution des attentes des parties intéressées, en identifiant celles qui sont couvertes par le SMSI.

Pour s’atteler à l’évolution des mesures, la prochaine mise à jour de l’évaluation des risques de sécurité de l’information et du plan de traitement des risques devra permettre de mesurer la conformité du SMSI aux nouvelles mesures, et d’organiser et planifier la mise en œuvre des éventuelles nouvelles mesures retenues. La déclaration d’applicabilité devra à l’issue être réorganisée et mise à jour pour intégrer les nouvelles mesures.

La Politique de Sécurité du SI (incluant le référentiel associé : chartes, directives, processus, procédures, standards…) devra par ailleurs évoluer pour prendre en compte l’évolution de l’annexe A de l’ISO 27001. L’utilisation des attributs et de l’annexe B de l’ISO 27002 facilitera cette évolution pour l’ensemble des organisations.

En termes de planning, l’ISO 27001:2022 ayant été publiée en octobre 2022, les organisations peuvent désormais exiger une certification ISO 27001:2022. Il reste néanmoins possible de demander une certification ISO 27001:2013 jusqu’en octobre 2023. A compter de novembre 2023, toute nouvelle certification s’effectuera sur la version 2022 de la norme.

Pour les SMSI déjà certifiés ISO 27001, la période de transition est de 3 ans maximum pour basculer sur la version 2022.

Cas particulier des organisations certifiées Hébergeur de Données de Santé (HDS)

Depuis le 1er avril 2018, les organisations basées en France et hébergeant des données de santé à caractère personnel selon les conditions détaillées dans l’article L1111-8 du Code de la Santé Publique doivent disposer d’une certification Hébergeur de Données de Santé (HDS), nécessitant comme prérequis une certification ISO 27001.

Le référentiel n’ayant pas évolué depuis son entrée en vigueur, les exigences de certification HDS s’appuient toujours sur la version 2013 de la norme ISO 27001. L’appel à commentaires réalisé fin 2022 sur le projet de nouveau référentiel HDS intègre néanmoins la nouvelle version de l’ISO 27001 (bien que le tableau des documents de référence pointe toujours sur l’ISO 27001:2013). Le futur référentiel de certification HDS, dont l’entrée en vigueur est attendue en avril 2023, s’appuiera donc bien sur la nouvelle version de la norme ISO 27001.

A noter que l’évolution du référentiel HDS viendra par ailleurs préciser certains points durs de la certification HDS évoqués dans nos précédents articles, tels que le cadre d’application de l’activité 5 « Administration et exploitation du système d’information contenant les données de santé ».

Conclusion

Ces nouvelles versions des normes de références ISO 27001 et ISO 27002 permettent ainsi d’adapter les mesures de sécurité de l’information aux évolutions récentes du domaine afin de permettre aux organisations de bénéficier des armes les plus à jour pour traiter leurs risques de sécurité de l’information.

Alors qu’un nombre croissant de réglementations s’appuient sur ces normes, à l’instar de l’obligation de la certification ISO 27001 pour les Hébergeurs de Données de Santé en France ou pour les Opérateurs de Services Essentiels en Belgique, cette nouvelle version permet de renforcer le niveau de maturité des organisations sans pour autant les contraindre à des investissements à perte sur la phase de transition. Ces investissements seront majoritairement concentrés sur la prise en compte des nouvelles mesures de sécurité pertinentes pour le traitement des risques de sécurité de l’organisation.