La montée en maturité des technologies associées à l’usage des certificats électroniques

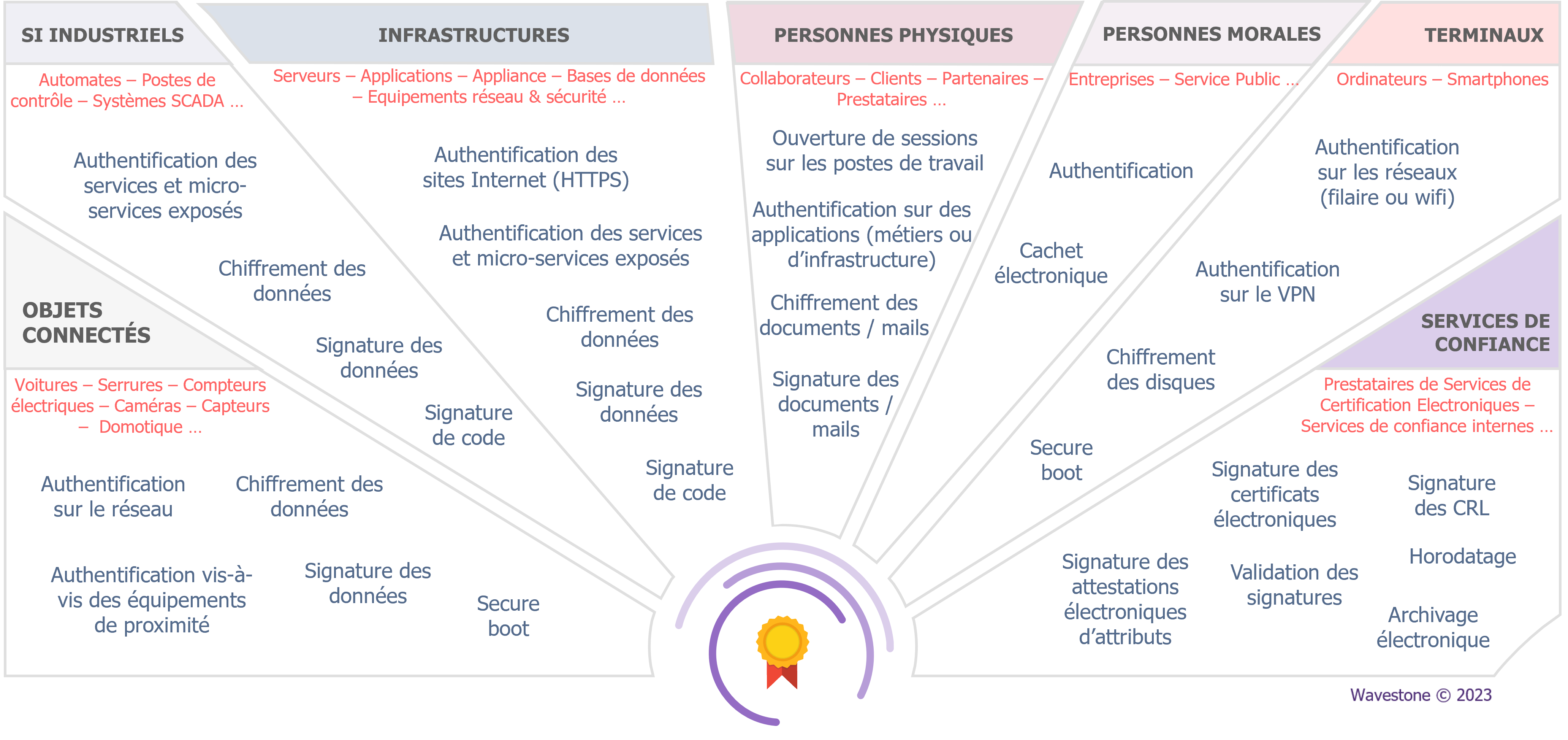

L’usage des certificats électroniques sur des systèmes d’information existe depuis plus de 20 ans. Il s’agit d’une pratique éprouvée qui repose sur des technologies standardisées et des réglementations encadrant plusieurs de ses usages. Un certificat électronique peut être considéré comme une carte d’identité « numérique » de son propriétaire, qui s’appuie sur l’usage de la cryptographie asymétrique, permettant ainsi d’authentifier son propriétaire et lui permettre de réaliser des opérations de chiffrement et de signature de données. Un certificat électronique peut appartenir à plusieurs types de porteurs et servir à couvrir des cas d’usage divers et variés.

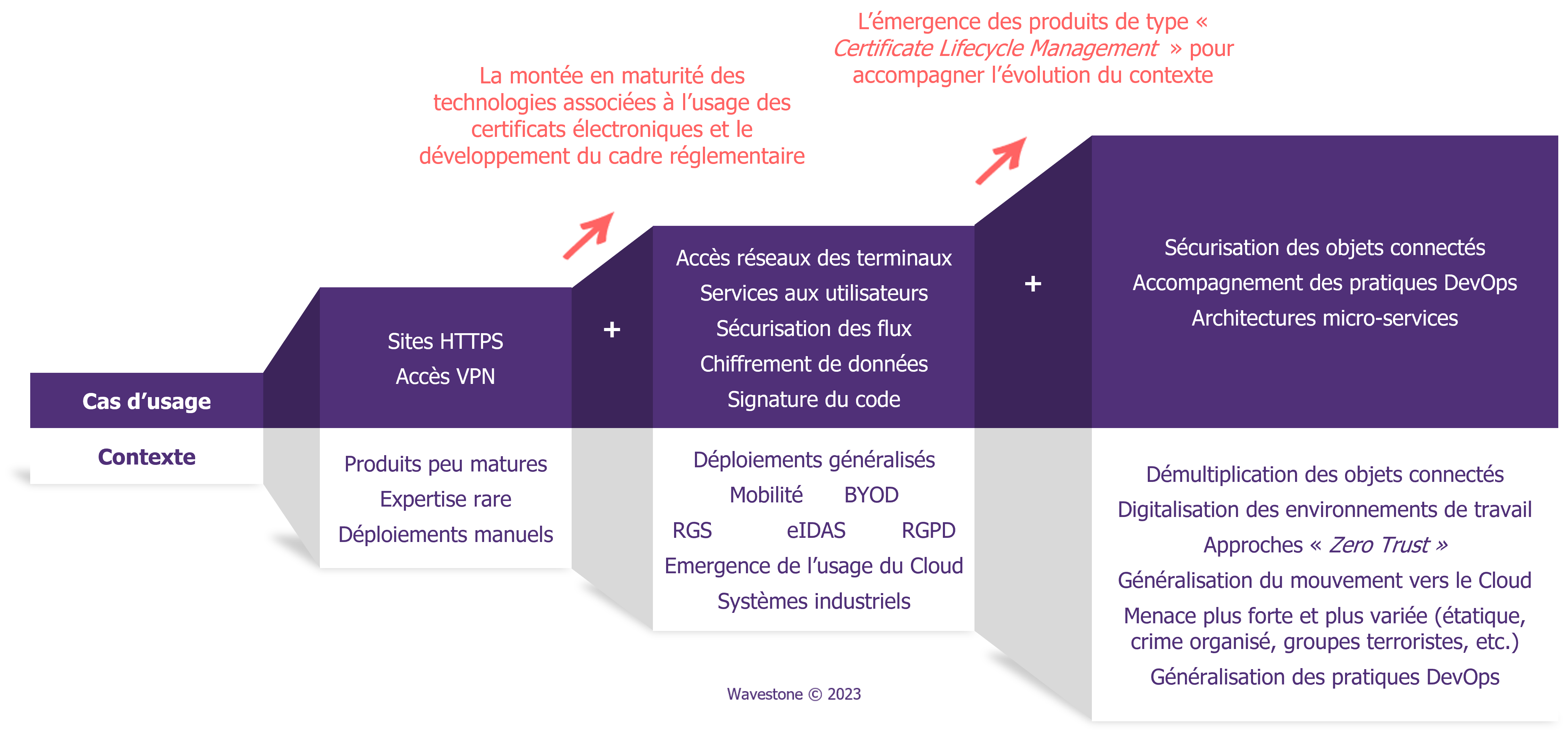

Historiquement, les certificats électroniques étaient utilisés sur des périmètres réduits dans un système d’information, principalement pour deux raisons :

- D’abord, l’usage de la cryptographie, en particulier asymétrique, dégradait les performances des équipements (utilisation de la capacité de calcul principalement).

- Ensuite, le niveau de la menace cyber était par le passé assez faible par comparaison au niveau actuel.

Ainsi, le recours à l’usage des certificats électroniques n’était pas toujours justifié au regard des enjeux de sécurité des systèmes d’information et des ressources matérielles nécessaires pour éviter la dégradation des performances.

Depuis plusieurs années, les évolutions technologiques ont permis d’améliorer significativement les performances des équipements informatiques, permettant ainsi l’utilisation des certificats électroniques pour des types de porteurs toujours plus nombreux, et pour couvrir des cas d’usage de plus en plus variés afin de répondre à l’accroissement du niveau de la menace cyber et les besoins en protection. Cette période s’est accompagnée par une montée en maturité des technologies associées à l’usage des certificats électroniques, tel que les systèmes PKI qui délivrent les certificats électroniques, le matériel cryptographique utilisé pour sécuriser les clés privées (Hardware Security Module (HSM), cartes à puce, etc.) ou encore des logiciels plus spécifiques pour mieux gérer certains cas d’usage (Card Management System (CMS), Key Management System (KMS), etc.).

L’émergence des produits de type « Certificate Lifecycle Management » (CLM)

Le développement de l’usage des certificats électroniques ces dernières années et la hausse du nombre de ces derniers ont mis en lumière de nouvelles problématiques. Cela concerne plusieurs acteurs au sein d’une organisation : les équipes d’exploitation en charge de déployer des certificats électroniques sur des composants d’infrastructure ou les applications métiers et gérer leur cycle de vie ; les équipes sécurité et les architectes en charge de définir et faire respecter les politiques d’usage des certificats électroniques au sein de l’organisation et éviter les dérives ; ou encore les métiers qui utilisent des certificats sur leurs applications qui peuvent avoir des problèmes de disponibilité si les certificats venaient à être expirés. Ces problématiques sont accentuées par un contexte technologique actuel en forte évolution qui challenge la maturité des infrastructures en place (notamment PKI) et donne naissance à une nouvelle famille de produits, les outils de « Certificate Lifecycle Management », pour compléter les produits existants dans ce domaine.

Les trois chapitres suivants détaillent les irritants et difficultés qu’essayent d’adresser les solutions de CLM.

La difficulté d’exploitation des certificats électroniques

Prenons le cas d’une équipe d’exploitation en charge de plusieurs serveurs ou applications. Pour obtenir un certificat électronique à destination d’un serveur, cette équipe doit en faire la demande auprès de la PKI de son l’organisation en suivant les processus associés, puis l’installer sur l’équipement concerné. Tous les 1 à 3 ans, elle doit penser à le renouveler avant son expiration en répétant le processus de demande de certificat auprès de la PKI. Multipliez cela par des milliers de certificats électroniques d’infrastructure qui peuvent exister au sein des grandes organisations, et vous aurez pour conséquences :

- Des équipes qui passent beaucoup de temps à demander des certificats électroniques et les installer sur les équipements, en particulier si les processus en question nécessitent plusieurs validations afin de répondre à des exigences de conformité internes ou externes.

- Des équipes insuffisamment formées à l’usage des certificats électroniques, avec un risque d’erreur élevé dans les certificats installés, au mieux rallongeant les délais de mise en service, au pire introduisant des failles de sécurité sur les équipements cibles.

- Un risque très élevé d’oubli de renouvellement d’un certificat avant son expiration, engendrant une interruption du service concerné, dont le niveau d’impact dépend du service en question et peut atteindre le niveau le plus élevé pour une organisation

D’après notre expérience auprès de nos clients, le risque d’oubli de renouvellement des certificats est souvent avéré et d’une manière régulière. A titre d’exemple, Microsoft a oublié de renouveler un certificat pour Microsoft Teams en 2020, engendrant une indisponibilité du service durant environ 3 heures(1).

Le risque cyber lié à une mauvaise utilisation des certificats électroniques

Les équipes sécurité et les architectes définissent et mettent en place des règles de conformité concernant l’usage des certificats électroniques et les processus associés. L’aspect chronophage de la gestion du cycle de vie des certificats électroniques par les équipes d’exploitation pour respecter ces règles de conformité, peut induire également ces équipes à ne pas toujours respecter les processus de demande des certificats électroniques auprès de la PKI de l’organisation :

- Soit en les contournant pour obtenir des certificats auprès de la PKI « officielle » d’une manière détournée, avec moins de vérifications de sécurité sur la légitimité de la demande et moins d’éléments de traçabilité pour les besoins d’audit.

- Soit en installant des certificats « non-légitimes », auto-signés ou obtenus auprès d’une PKI / Autorité de Certification « non-officielle », avec le risque d’introduire sur le système d’information des failles techniques pouvant être exploitées par des personnes malveillantes.

Lors de nos missions d’audit auprès de nos clients, nous découvrons souvent l’usage de certificats « non-officiels », qu’il est très difficile d’identifier d’une manière exhaustive. Ce manque de maitrise des certificats électroniques utilisés dans un système d’information représente un défi pour les équipes sécurité pour maitriser le risque cyber et déployer des solutions de sécurisation adaptées.

Un contexte technologique en forte évolution

Comme partagé plus haut dans cet article, depuis plusieurs années l’usage des certificats électroniques s’est généralisé, les produits du marché ont gagné en maturité et le cadre réglementaire (par exemple eIDAS(2)) a suivi cette tendance en encadrant plusieurs services de confiance reposant sur l’usage des certificats électroniques (signature électronique, horodatage, etc.).

Aujourd’hui, certaines évolutions technologiques plus récentes rendent encore plus indispensable l’usage des certificats électroniques, tout en introduisant de nouvelles contraintes :

- Le recours de plus en plus fréquent aux architectures en micro-services, en particulier dans des déploiements en mode « Zero Trust», nécessite de sécuriser les communications entre ces services en utilisant de l’authentification mutuelle à l’aide de certificats électroniques. Le nombre de ces derniers ne cessent donc de continuer à croitre au sein des systèmes d’information, ce qui accentue les difficultés exposées dans les deux chapitres précédents.

- Les pratiques d’intégration continue / développement continue (CI/CD) et l’automatisation des déploiements à l’aide des outils « DevOps » sont également de plus en plus adoptés au sein des directions des systèmes d’information. Ces approches nécessitent de pouvoir automatiser de bout en bout le déploiement des services, y compris l’installation des certificats. Pour adresser cette contrainte, il est indispensable de s’appuyer sur des technologies qui automatisent la gestion du cycle de vie des certificats et s’interfacent avec les solutions PKI.

Face à ces constats, la promesse des solutions CLM est de faire gagner du temps aux équipes qui gèrent les certificats électroniques et gagner en efficacité, améliorer le niveau de sécurité du système d’information, réduire les interruptions de services sur les applications métiers tout en offrant de nouvelles possibilités d’innovation aux équipes de développement.

Les services offerts par les produits CLM

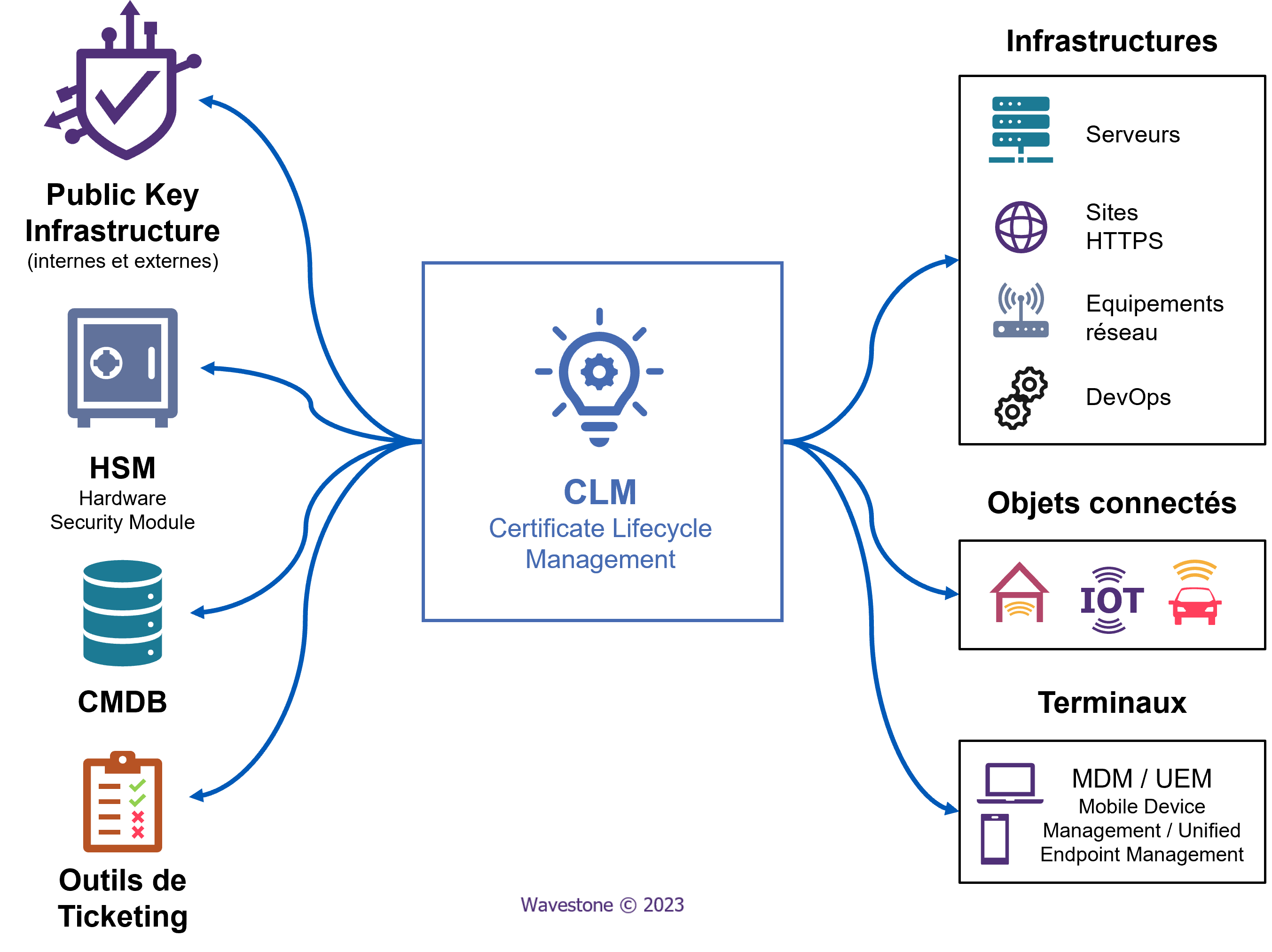

Afin de répondre à ces nouvelles contraintes et au besoin croissant d’une gestion efficace du cycle de vie des certificats, plusieurs éditeurs ont développé des solutions dites CLM (Certificate Lifecycle Management). Une solution CLM est un logiciel qui vise à aider les organisations à automatiser le cycle de vie de leur flotte de certificats. Ces solutions proposent d’abord des outils de découverte des certificats électroniques déployés sur le système d’information et permettre un reporting efficace dans une interface unifiée. Cette fonctionnalité est très utile pour découvrir les certificats « non-officiels ». Les solutions CLM sont aussi capables d’interagir avec de nombreux environnements PKI pour rassembler la gestion de tous les certificats dans un seul outil. Elles proposent différents tableaux de bord et fonctionnalités permettant aux organisations d’avoir une vue d’ensemble sur leurs certificats, d’agir sur ceux-ci (politiques de renouvellement et d’automatisation, alertes sur les certificats non-conformes, etc.) et d’utiliser des connecteurs pour suivre les besoins et les workflows déjà en place (DevOps, ticketing, etc.). Les solutions CLM viennent donc se placer au centre du SI pour pouvoir atteindre une exhaustivité maximale en matière de suivi des certificats électroniques.

Utiliser des outils de gestion dédiés à la gestion du cycle de vie des certificats plutôt qu’un suivi manuel permet de réduire de 90% les incidents liés aux certificats, et de réduire de 50% le temps de traitement de ces incidents, selon le Gartner (3).

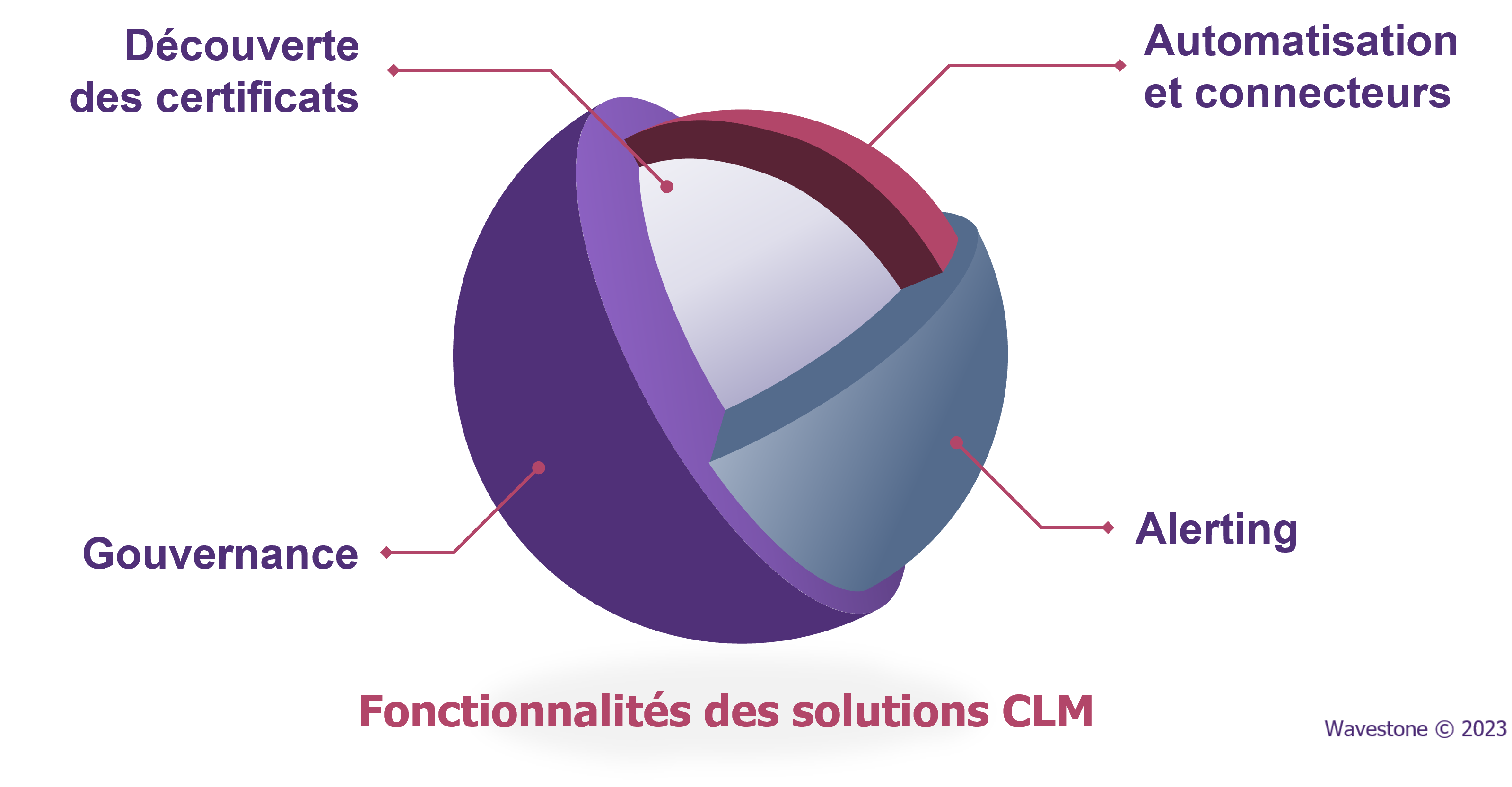

Pour choisir la solution CLM la plus adaptée aux besoins d’une organisation, il convient de les évaluer selon les 4 thématiques ci-dessous, où les produits CLM ne proposent pas la même couverture fonctionnelle :

- Découverte des certificats: toute utilisation d’une solution CLM commence par une découverte des certificats présents sur le système d’information de l’organisation. Ces découvertes ont plusieurs objectifs : elles permettent de réunir l’ensemble des certificats d’une organisation dans une interface commune quelle que soit l’autorité de certification émettrice, découvrir des certificats inconnus qui n’étaient jusqu’alors pas suivis, récolter des informations sur chaque certificat pour identifier les proportions de certificats conformes et non-conformes, visualiser sa flotte de certificats sous forme de tableaux de bord matérialisant tous ce qui sera jugé utile de mettre en lumière (nombre de certificats, prochaines expirations, respect des règles de sécurité choisies, etc.). La découverte des certificats serveurs peut se faire suivant deux modes pour s’adapter aux mesures de sécurité potentiellement mises en place au sein d’un SI : une découverte centralisée depuis la solution de CLM avec des flux entrants vers les serveurs de l’organisation, ou une découverte décentralisée avec l’installation d’un agent sur chaque serveur qui effectuera une recherche locale et remontra les données à la solution CLM (flux sortants des serveurs uniquement).

- Automatisation et connecteurs : le but principal d’une solution de CLM est de permettre à ses utilisateurs d’éviter la gestion manuelle des certificats, parce qu’elle est couteuse en temps et en ressources et propice aux erreurs humaines. Une fois les découvertes effectuées, une organisation pourra utiliser de nombreux outils lui permettant ensuite de créer des workflows automatisant le cycle de vie des certificats. Par exemple, il est possible de renouveler tous les certificats provenant d’une autorité de certification choisie pour les remplacer par des certificats émis par une autre autorité de façon automatique, très utile lors d’une migration d’une PKI. Les solutions de CLM automatisent la révocation d’un certificat en fin de vie, ainsi que la demande et l’installation du certificat suivant. Le pilotage automatisé d’une large flotte de certificats passe nécessairement par une phase de paramétrage qui peut prendre du temps, mais les gains de temps, de ressources et de sécurité justifient cet investissement. Pour arriver à faire cela, les solutions CLM s’intègrent via des connecteurs avec de nombreuses PKI du marché, des composants d’infrastructure utilisant des certificats électroniques ou encore des CMDB. On retrouve aussi des connecteurs permettant de s’interfacer avec des outils de ticketing, de la gestion de terminaux via des solutions MDM ou UEM, ou alors des connecteurs permettant de gérer les certificats dans des environnement DevOps (Terraform, Kubernetes, Docker, etc.).

- Gouvernance : les organisations sont capables de créer des règles de conformité concernant les certificats et leurs modes d’attribution. Ces règles ont pour but de maitriser les émissions futures de certificats mais aussi d’identifier les certificats existants ne les respectant pas (certificats auto-signés, taille de clé trop petite, autorité de certification n’étant pas de confiance, etc.). Toutes ces règles sont totalement personnalisables. Les solutions de CLM permettent aussi de ségréguer les droits selon les rôles (administrateurs, utilisateurs, auditeurs, etc.), les zones géographiques, les équipes, ou tout autre attribut.

- Alerting : il s’agit d’un aspect important des solutions CLM car l’automatisation d’une flotte de certificats se fait en plusieurs mois (voire années). L’alerting permet de traiter les certificats dont les workflows ne sont pas encore automatisés et sert ainsi de filet de sécurité en cas d’oubli de renouvellement. Les alertes peuvent prendre différentes formes : notifications au sein de la solution, mails envoyés aux administrateurs, notifications Teams/Slack, ouverture de ticket sur ServiceNow ou Jira par exemple. Pour identifier le destinataire des alertes, les solutions peuvent se baser sur les informations collectées par la PKI lors de la demande initiale des certificats, croiser les informations des certificats avec ceux d’une CMDB, ou encore utiliser des fonctionnalités d’intelligence artificielle pour « deviner » l’équipe ou la personne à notifier lorsque les informations précises n’ont pas pu être trouvées dans les sources de données disponibles.

Le marché des solutions CLM est en plein développement, avec l’ajout régulier de nouvelles fonctionnalités et la couverture de plus de périmètres. Il ne serait pas surprenant si ce type de solutions venait à gérer le cycle de vie des clés cryptographiques d’une manière générale, au-delà des certificats électroniques uniquement, et donc compléter les solutions de KMS actuelle comme ils le font aujourd’hui avec les solutions PKI.

Le marché des solutions CLM est en plein développement

Le marché des solutions CLM est actuellement en pleine expansion. Il se compose d’acteurs historiques (souvent déjà présents sur les secteurs de la PKI ou des identités des machines par exemple et offrant de larges offres de services en dehors des solutions CLM) et d’acteurs émergents pouvant être qualifiés de pure player, qui ont commencé à développer leur offre CLM ces dernières années et pour qui ce segment représente la majorité de leur activité. Ci-dessous une liste d’acteurs que l’on retrouve assez souvent sur le marché (présentés par ordre alphabétique) :

Appviewx : entreprise américaine créée en 2004 basée à New York. En plus de sa solution CERT+ de gestion du cycle de vie des certificats, Appviewx propose un service de PKI Cloud ou d’IAM.

DigiCert: entreprise américaine créée en 2003 basée à Lehi (Utah), Digicert est une autorité de certification publique délivrant des certificats électroniques et des services PKI aux organisations. Pour compléter cette offre PKI, Digicert a lancé sa solution de gestion du cycle de vie des certificats : CertCentral.

Digitalberry : entreprise française créée en 2014 basée à Marseille. La solution de CLM de l’entreprise nommée Berrycert a été déployée en 2021. Digitalberry offre aussi une solution de traçabilité de données basée sur la blockchain et une solution de gestion des clés de sécurité. Digitalberry fait partie du radar des startups françaises en cybersécurité de 2020(4) et 2021(5) élaborés par Wavestone en collaboration avec Bpifrance.

Entrust : entreprise américaine créée en 1994 basée à Minneapolis, Entrust est un acteur historique dans le domaine de la PKI. Entrust propose sa solution dédiée à la gestion du cycle de vie des certificats : Entrust Certificate Hub. Cette offre vient s’ajouter aux autres solutions de sécurité digitale disponibles on-premise et as a Service : PKI, HSM, KMS, IAM ; et également aux solutions d’émission de passeports et de titres d’identité physiques et numériques.

Evertrust : entreprise française créée en 2017 basée à Paris, Evertrust a publié en 2018 la première version de sa solution CLM appelée Horizon. Elle propose en parallèle une autorité de certification interne (Stream) et les services d’un répondeur OCSP. Evertrust fait partie des radars des startups françaises en cybersécurité de 2021(5) et 2022(6) élaborés par Wavestone en collaboration avec Bpifrance.

Keyfactor : entreprise américaine créée en 2001 basée à Cleveland, Keyfactor quitte en 2014 son segment d’entreprise de conseil en numérique pour devenir éditeur de solutions, dont Keyfactor Command qui est la solution de CLM de l’entreprise. En 2021, Keyfactor rachète Primekey afin de compléter son offre avec une solution PKI.

Sectigo: entreprise américaine créée en 1998 basée à Roseland (New Jersey), Sectigo est une autorité de certification publique délivrant des certificats et services PKI aux organisations. Sectigo a développé sa solution CLM Sectigo Certificate Manager afin de proposer des services complémentaires à son activité PKI.

Venafi : entreprise américaine créée en 2000 basée à Salt Lake City, Venafi propose la solution TLS Protect pour gérer le cycle de vie des certificats d’une organisation. Venafi propose en parallèle des services de PKI, de KMS ou de signature de code.

Conclusion

Indépendamment du secteur, toute organisation atteignant une certaine taille sera confrontée à la multiplication du nombre de certificats électroniques à gérer et aux risques associés en termes de gestion et de sécurité.

Il est donc important de se pencher sur ce sujet le plus tôt possible afin d’évaluer comment tirer parti d’une solution de CLM, pour améliorer le niveau de sécurité de son système d’information et simplifier le quotidien de ses équipes, comme le montre le radar du RSSI de Wavestone qui fait ressortir l’usage de ces produits dans la catégorie « tendance du marché » (7).

Bibliographie

(1) https://www.theverge.com/2020/2/3/21120248/microsoft-teams-down-outage-certificate-issue-status

(2) https://www.riskinsight-wavestone.com/2016/10/eidas-route-vers-europe-de-confiance-numerique/

(3) https://www.gartner.com/en/documents/3969998

(4) https://www.wavestone.com/fr/insight/radar-2020-startups-cybersecurite-francaises/

(5) https://www.wavestone.com/fr/insight/radar-startups-cybersecurite-2021/

(6) https://www.wavestone.com/fr/insight/radar-startups-cybersecurite-2022/