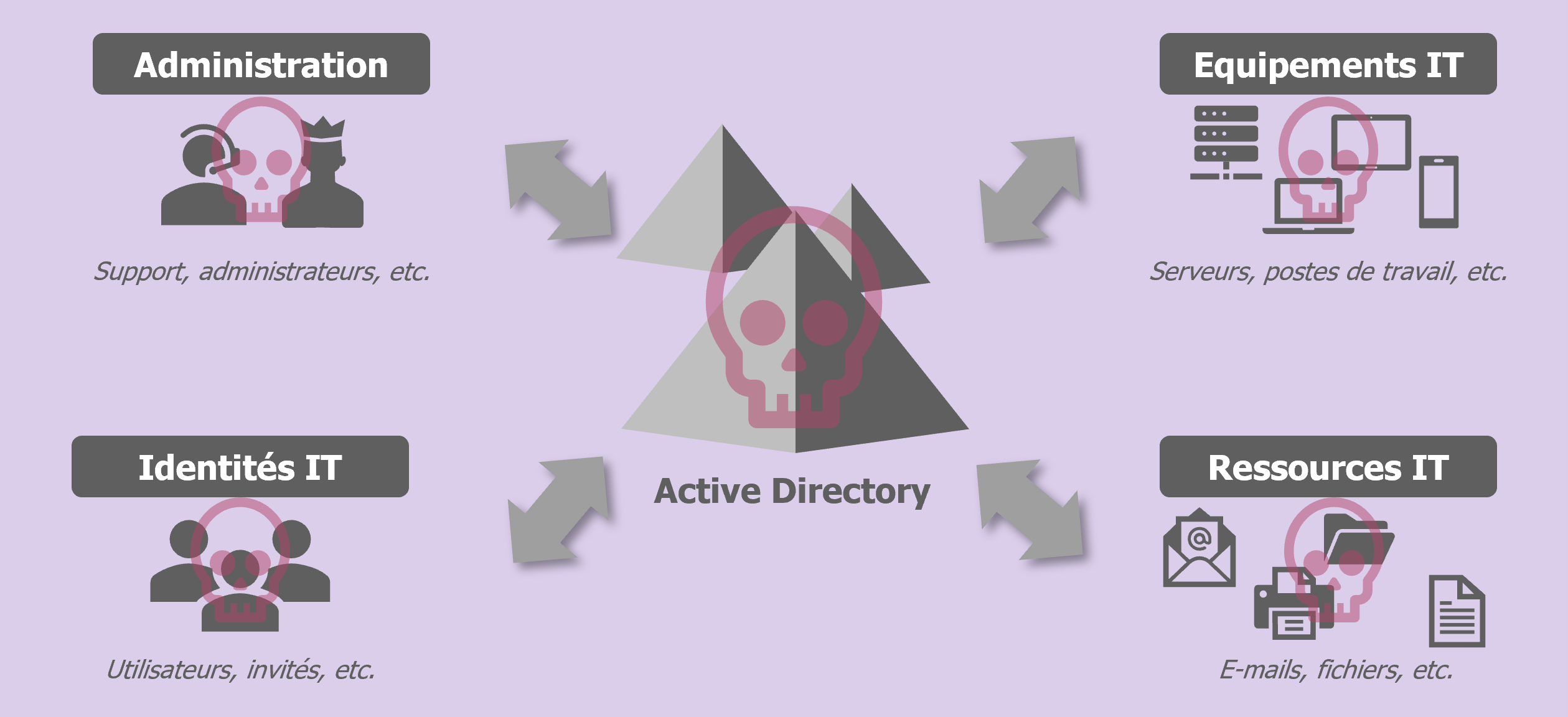

Active Directory, un actif central dont la compromission impacte une grande partie de votre système d’information

Votre entreprise est actuellement en proie à une crise ransomware conséquente. Comme dans 100% des crises de cette nature, les cybercriminels ont compromis l’Active Directory, en raison de son rôle central dans la gestion des accès, de l’authentification et des ressources réseau au sein de toute organisation.

Si les attaquants ont déclenché la charge malveillante, vos systèmes sont maintenant chiffrés. Ils peuvent sinon être isolés et hors ligne. Dans les deux cas, votre entreprise ne dispose plus des ressources nécessaires pour fonctionner correctement, et votre activité est alors à l’arrêt ou très fortement ralentie !

Dans cette situation, la confiance en votre système d’information est rompue. Vos équipes commencent à subir une pression des métiers et une question revient sans cesse : quand pourront-nous rouvrir nos services ? Votre objectif devient donc clair, il faut impérativement remettre sur pied l’Active Directory avec un niveau de confiance suffisant pour rouvrir les services.

La reconstruction d’un Active Directory est une étape complexe de la gestion d’une crise. Si elle est mal exécutée, votre organisation s’expose à deux risques majeurs : l’amplification des impacts opérationnels pour les métiers, ou une nouvelle compromission de votre environnement.

L’ANSSI vient de publier 3 guides très complets à ce sujet [1], et nous vous en conseillons la lecture.

Dans cet article nous allons revenir sur quelques points qui nous ont marqué lors de la gestion de crise. Durant leurs interventions, nos équipes ont en effet pu se confronter à de nombreux obstacles. Quels sont les principaux problèmes rencontrés ? Comment y remédier ?

De la compromission à la remise en service : les conseils pour surmonter les obstacles

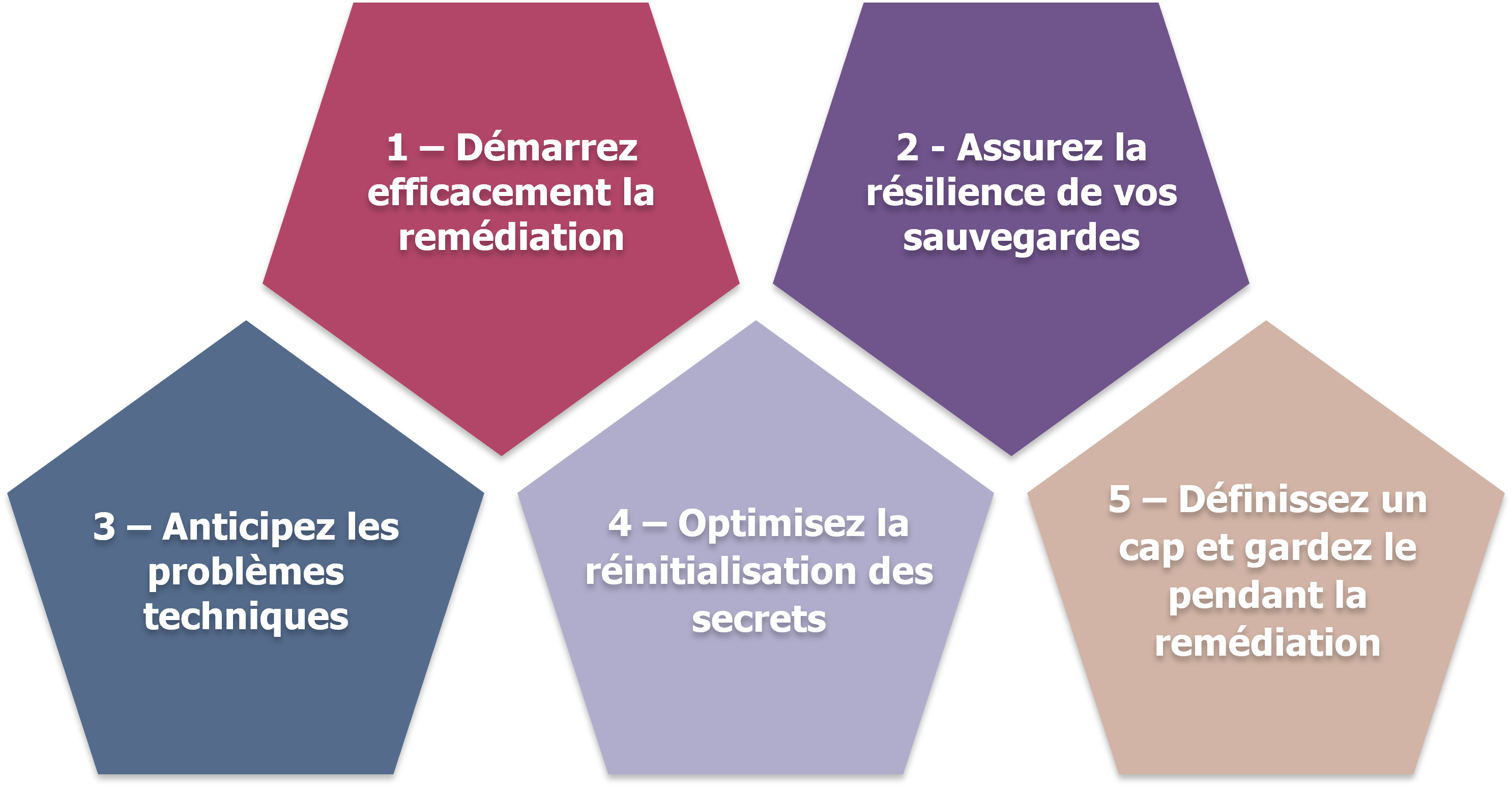

Démarrez efficacement la remédiation grâce à une organisation éprouvée

La perte de temps due à une mauvaise organisation au moment de la crise peut aggraver les conséquences de la compromission d’Active Directory. Les équipes sont souvent incertaines quant à la marche à suivre, les personnes à mobiliser et les objectifs à atteindre. Une réponse ralentie augmentera les coûts associés à la remédiation, les pertes de revenus ainsi que les impacts sur la réputation de l’entreprise.

En amont de la crise…

Il est nécessaire d’identifier l’ensemble des acteurs clés à impliquer dans la reconstruction de l’Active Directory :

- Le comité exécutif pour arbitrer les questions structurantes. Par exemple, priorise-t-on une réouverture rapide des services critiques pour des questions business, ou plus lente et plus sécurisée ? Plusieurs postures sont possibles et présentent chacune leurs avantages et inconvénients [1 – Volet stratégique]. L’ensemble du plan de remédiation étant construit à partir de cette décision, il est nécessaire que le comité exécutif puisse trancher pour commencer les travaux rapidement.

- Les équipes métier pour identifier et prioriser le rétablissement des services les plus critiques. La compromission de l’Active Directory impacte la majorité des services de l’entreprise et vos équipes ne pourront traiter toutes les demandes à la fois.

- Les équipes d’intervention (techniques et sécurité) pour définir et déployer le plan de remédiation. L’expertise et les efforts humains requis pour reconstruire un Active Directory nécessitent un renfort ponctuel de vos équipes pour traiter la remédiation : maîtrise des outils de revue de configuration (PingCastle, Purple Knight, etc.), priorisation des vulnérabilités détectées, déploiement et contrôle des mesures, etc.

Afin d’optimiser le temps de réaction de chacun des acteurs, il est primordial de définir des processus et fiches réflexes. Au-delà de leur écriture, des simulations et exercices réguliers doivent être organisés pour entraîner vos équipes à réagir efficacement.

Pendant la crise…

Déployez rapidement un dispositif de suivi de projet, incluant des rapports réguliers, un suivi des actions et une coordination entre les différentes équipes impliquées. Le manque de communication et la perte d’informations engendrent trop souvent un ralentissement de la remédiation. Par exemple, il n’est pas rare de voir des administrateurs prendre des initiatives sans prendre le temps de les communiquer : ouverture de plus de ports réseaux que nécessaire, parallélisation de deux tâches du plan de remédiation, etc… Ces initiatives partant d’une bonne intention peuvent avoir des impacts significatifs sur la remédiation, allant de la complexification des travaux à une vision altérée du niveau de sécurité réel à la suite des travaux de sécurisation et donc un risque de nouvelle compromission éclair.

Assurez la résilience de vos sauvegardes en définissant une stratégie robuste

L’indisponibilité des sauvegardes (altérées ou compromises) est un défi majeur lors de la gestion d’une compromission d’Active Directory. Les attaquants prennent souvent le temps de cibler et de rendre indisponibles les sauvegardes ou de perturber les serveurs de sauvegarde. Cela a pour conséquence de rendre la restauration de l’Active Directory et la reprise des opérations plus difficiles et plus longues.

En amont de la crise …

Élaborez une stratégie de sauvegarde résiliente en tenant compte des bonnes pratiques et des recommandations (sauvegarde sur média déconnecté, immuable ou dans le cloud) [2]. Force est de constater qu’il existe aujourd’hui un écart entre l’état de l’art et les stratégies de sauvegardes (authentification des infrastructures de sauvegardes portées par l’Active Directory, sauvegardes des contrôleurs de domaine non sécurisée, etc.).

Pendant la crise …

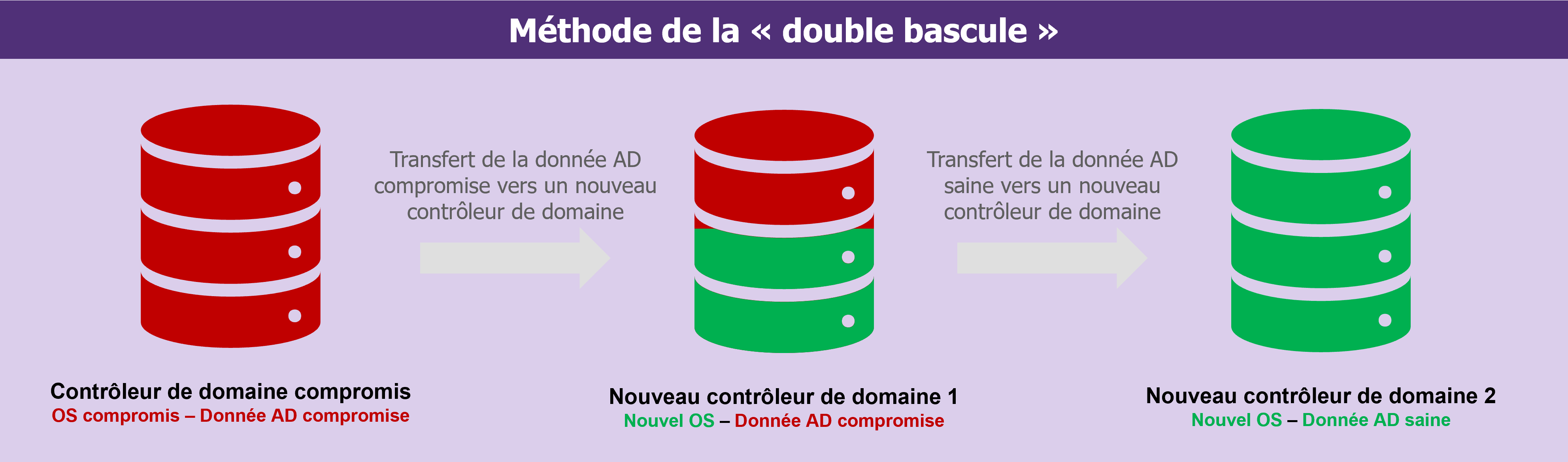

Envisagez l’option d’assainir l’environnement Active Directory à partir d’un contrôleur de domaine compromis. Cette méthode de « double bascule » peut permettre de récupérer et de sécuriser les données essentielles afin de restaurer le service Active Directory sans sauvegarde. Un tel dispositif est à privilégier lorsque les sauvegardes sont indisponibles et que l’on ne souhaite pas reconstruire l’Active Directory de zéro.

Anticipez les problèmes techniques tels que la configuration du DNS Active Directory en entretenant votre environnement

La vaste majorité des environnements Active Directory souffre d’une dette technique accumulée au fil des années (architecture réseau complexe, rôles tel que DHCP portés par des contrôleurs de domaine plutôt que des serveurs dédiés, etc.). De plus, les environnements Active Directory sont aujourd’hui synchronisés avec Azure Active Directory, définissant de nouvelles dépendances entre les technologies pouvant complexifier la remédiation en cas de compromission de l’Active Directory (synchronisation Active Directory/Azure Active Directory). Ces deux éléments peuvent, le jour de la crise, engendrer de nombreuses problématiques techniques qui ralentiront la remédiation (perte de synchronisation avec Azure Active Directory, indisponibilité du service DHCP porté par un contrôleur de domaine devant rester éteint, etc.)

En amont de la crise …

Maintenez à jour la documentation technique et les inventaires de l’Active Directory (infrastructure, synchronisation Azure Active Directory, etc.). Il est trop souvent complexe d’obtenir une vision claire de l’environnement et du périmètre à remédier. Des inventaires à jour amélioreront grandement les travaux de remédiation et assurera la définition d’un plan de remédiation cohérent. De plus, cela vous permettra d’identifier et de remédier les mauvaises pratiques pouvant se transformer en problèmes conséquents le jour de la crise (configuration du service DNS, DHCP, etc.)

Pendant la crise …

Les services portés par Azure Active Directory pouvant être rendus indisponibles après 30 jours de désynchronisation avec l’Active Directory, cela peut engendrer un effet de bombe à retardement. Assurez-vous d’évaluer les impacts liés à la perte des services Azure Active Directory et de ne pas vous reposer sur ces services pour traiter vos activités essentielles (communication via e-mail, etc.).

De nombreux défauts techniques seront mis en lumière par la crise (rapport de configuration Active Directory via les outils d’audit, problématiques réseau, etc.). Assurez-vous de traiter uniquement les problèmes liés aux objectifs fixés par le plan de remédiation (cf. Conseil n°5 – Définissez un cap et gardez le pendant la remédiation !).

Optimisez la réinitialisation des secrets à travers des processus adaptés à votre contexte

La compromission de l’Active Directory engendre la perte de confiance dans l’ensemble de ses secrets. Une réinitialisation de ces derniers est donc requise pour atteindre le niveau de sécurité nécessaire à la réouverture des services et éviter une nouvelle compromission éclair. Pour des environnements conséquents avec plusieurs milliers d’utilisateurs et plus d’une centaine d’applications, réinitialiser un grand nombre de mots de passe d’utilisateurs et de comptes de service peut avoir des impacts opérationnels significatifs. Les travaux concernant les comptes de service nécessitent de comprendre comment l’application utilise le compte pour être en mesure de lui fournir le nouveau mot de passe. Pour les utilisateurs, il vous faudra trouver un moyen de distribuer les nouveaux mots de passe à large échelle de manière sécurisée.

En amont de la crise …

Il est nécessaire d’avoir les idées claires sur le processus de distribution de nouveaux mots de passe aux utilisateurs. Plusieurs méthodes sont possibles et dépendent de l’environnement étudié : convocation des utilisateurs avec présentation de la carte d’identité, transmission du nouvel identifiant/mot de passe via courrier physique, courriel, SMS, etc. Indépendamment de la méthode sélectionnée, il est nécessaire d’exiger de l’utilisateur qu’il réinitialise son mot de passe à la prochaine connexion. Il est aussi possible que les utilisateurs puissent réinitialiser eux-mêmes leurs mots de passe grâce à des solutions s’appuyant, par exemple, sur l’authentification à deux facteurs.

Afin d’effectuer les travaux liés aux comptes de service, il est primordial d’en dresser un inventaire en identifiant les applications associées et les méthodes de réinitialisation des mots de passe pour chacune d’entre elles. L’obtention de cet inventaire par les équipes de remédiation est souvent complexe (indisponible, non maintenu, etc.) et nécessite donc d’investir un temps non-négligeable sur des tâches pouvant être réalisées hors crise. Au-delà des travaux de remédiation, cet exercice vous sera utile au quotidien dans la gestion de vos comptes de service. L’une des bonnes pratiques étant de changer fréquemment les mots de passe de ces comptes.

Pendant la crise …

Une fois les mots de passes réinitialisés, il convient de contrôler que la mesure a été déployée sur l’ensemble de l’environnement. Cela peut se faire simplement via un script PowerShell et assure que l’attaquant n’a plus de compte valide à exploiter.

Définissez un cap et gardez le pendant la remédiation !

Lors de la reconstruction d’un Active Directory, il est souvent complexe de trouver le juste milieu entre s’exposer à des risques en rouvrant trop rapidement et engendrer des pertes financières importantes en rouvrant trop lentement. Attention à ne pas tomber dans les pièges classiques de gestion d’une crise rançongiciel. [3]

En amont de la crise …

Il est nécessaire d’effectuer un travail de réflexion sur les différentes postures de remédiation : restaurer au plus vite des services vitaux, reprendre le contrôle du système d’information ou saisir l’opportunité pour préparer une maîtrise durable du système d’information. [1]

Au-delà de la posture à définir, assurez-vous de maîtriser votre cœur de confiance Active Directory composé des actifs les plus critiques (Tier 0). Les actions de remédiations se concentrent en premier lieu sur ces composantes (contrôleurs de domaine, etc.) afin de restaurer les services vitaux l’Active Directory et d’assurer un niveau de sécurité ne permettant pas à l’attaquant de compromettre à nouveau l’entièreté de l’environnement.

Pendant la crise …

Assurez-vous que vos équipes se concentrent sur le cap défini. De nouvelles problématiques apparaîtront au fur et à mesure de l’exécution du plan de remédiation (indisponibilité du contrôleur de domaine portant l’un des rôles FSMO nécessaire à la remédiation, problématiques réseaux, etc.). Il sera nécessaire de se poser la question de la pertinence de sa remédiation à court terme par rapport aux objectifs fixés (la réponse étant fonction de la posture choisie par le comité exécutif : réouverture rapide, ou plus lente et plus sécurisée).

De plus, sachez considérer les opportunités offertes par la crise. Par exemple, si le service DHCP était géré par un contrôleur de domaine, profitez de l’occasion pour mettre en place un serveur dédié au DHCP, dissociant ainsi le service du contrôleur de domaine.

Nos enseignements

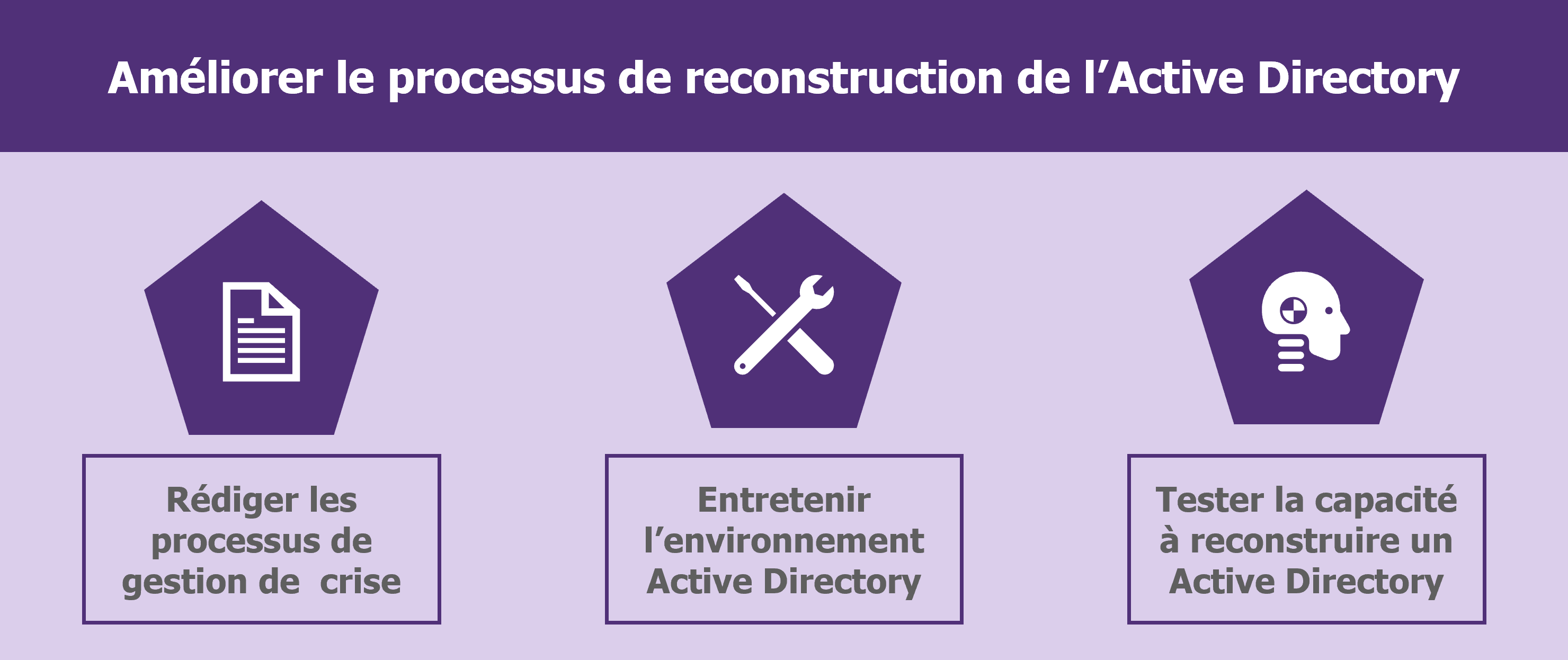

L’amélioration du processus de reconstruction en amont de la compromission d’Active Directory repose finalement sur trois axes principaux :

- La rédaction de processus fonctionnels et fiches réflexes pour être capable de :

- Mobiliser les bonnes personnes en temps opportun.

- Se concentrer sur les objectifs principaux.

- L’entretien de l’environnement Active Directory, qui requiert de :

- Définir et maintenir une architecture conforme aux bonnes pratiques.

- Avoir des inventaires à jour.

- S’assurer de la résilience des sauvegardes.

- La réalisation de tests pour :

- Valider l’applicabilité des processus théoriques en conditions réelles.

- Améliorer la réactivité et l’efficacité de vos équipes face à une situation de crise.

Un travail adéquat sur ces trois sujets en amont permettra de réduire la complexité et le coût liés à la reconstruction de l’Active Directory en cas de compromission. Cette approche proactive contribuera à renforcer la résilience et la sécurité de l’entreprise face aux cybermenaces.

[1] https://www.ssi.gouv.fr/actualite/lanssi-publie-pour-appel-a-commentaires-un-corpus-documentaire-sur-la-remediation/

[2] https://www.riskinsight-wavestone.com/2023/02/reconstruction-dactive-directory-comment-se-donner-les-moyens-dy-parvenir/

[3] https://www.riskinsight-wavestone.com/2023/01/top-10-des-pieges-a-eviter-pour-une-gestion-de-crise-rancongiciel-reussie/