La hausse des cyberattaques est estimée à 38% en 2022[1]. Ce chiffre en est l’illustration, la menace cyber ne cesse d’augmenter et est devenue une des préoccupations majeures des entreprises à travers le monde. Pour contrer cette menace croissante et maintenir la confiance numérique, les états ont depuis longtemps réglementé le cyberespace et continuent à le faire pour s’adapter aux différentes évolutions. On a donc vu progressivement émerger de multiples réglementations imposant la mise en œuvre de mesures de cybersécurité et de protection des données, assorties de différents niveaux de sanctions possibles en cas de non-conformités. Les entreprises sont donc désormais confrontées à un paysage réglementaire complexe qui nécessite la mise en place de stratégies de conformité avec des modèles organisationnels adaptés.

Une densification et une complexification du paysage réglementaire cybersécurité

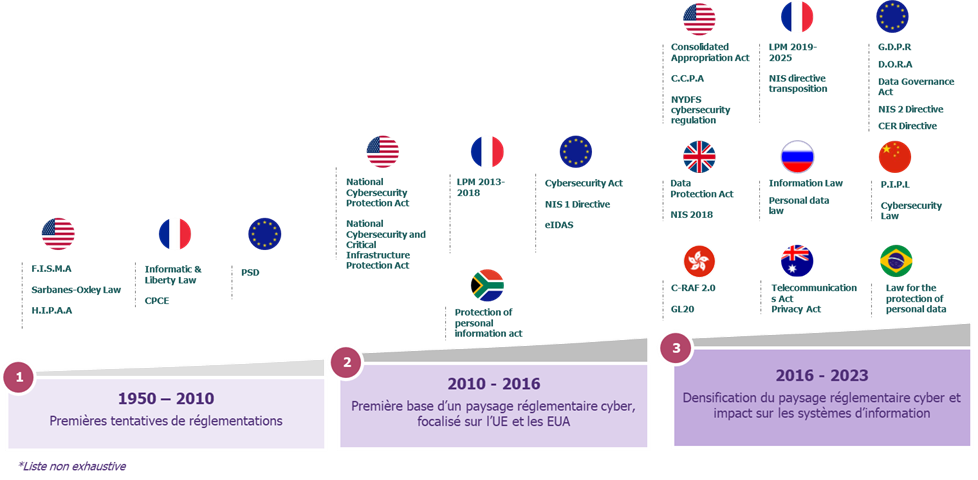

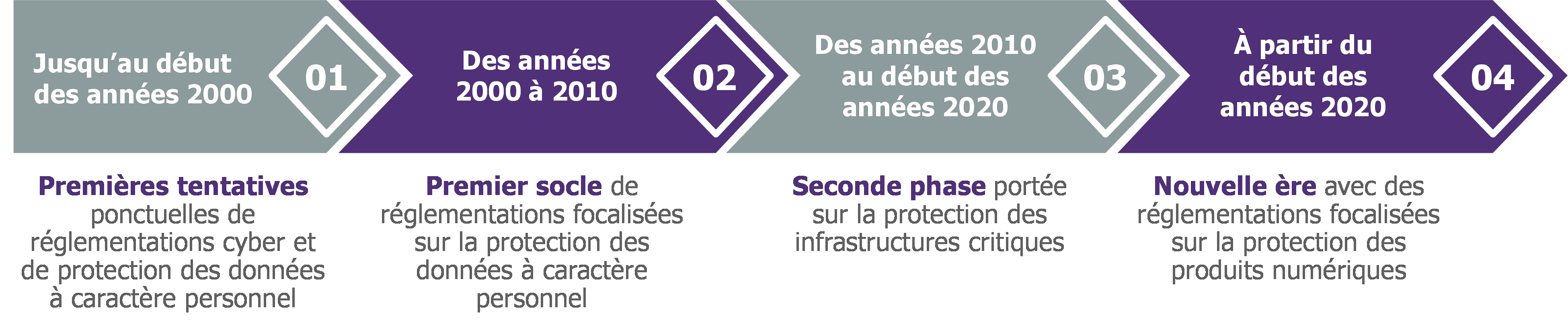

Les premières tentatives de réglementations en matière de protection des données à caractère personnel et de cybersécurité restent partielles jusqu’au début des années 2000. Elles sont alors initiées essentiellement par les Etats-Unis et l’Union Européenne. Elles sont d’abord axées sur la protection des données à caractère personnel, en France avec la Loi Informatique et Libertés (1978) et aux Etats-Unis avec des réglementations sectorielles : le Privacy Act (1974) pour le secteur public, le Health Insurance Portability and Accountability Act pour le secteur de la santé (1996) et le Gramm–Leach–Bliley Act (1999) pour le secteur financier.

Les premières réglementations cybersécurité ont ensuite vu le jour au début des années 2000 dans le secteur financier et visaient à améliorer la sécurité des services fournis. Parmi les réglementations notables, on peut citer le Sarbanes-Oxley Act (2002), aux Etats-Unis, renforçant la transparence des entreprises en matière de contrôle interne ainsi que la Directive sur les Services de Paiement (2007), au sein de l’Union Européenne, qui règlemente la sécurité des paiements et des opérations en ligne.

Depuis le début des années 2010, des réglementations plus structurantes ont émergé pour constituer un premier socle réglementaire cyber, toujours dans les mêmes régions. Ces réglementations sont principalement centrées sur la protection des infrastructures critiques, avec en France la Loi de Programmation Militaire de 2013-2018 (2013), aux Etats-Unis le National Cyber Security and Critical Infrastructure Protection Act (2014), mais aussi la directive Network and Information Security 1 (2016) promulguée par l’Union Européenne.

Ce n’est qu’à la fin des années 2010 que la volonté de réglementer l’espace cyber devient plus globale. Alors que de nombreux pays ont emboîté le pas des Etats-Unis et de l’Union Européenne, des réglementations cyber plus contraignantes émergent également, engendrant des impacts en profondeur sur les systèmes d’information. Cela se manifeste à travers l’arrivée de réglementations majeures sur la protection des données à caractère personnel à travers le monde : le Règlement Général sur la Protection des Données (RGPD, 2018) en Europe, le California Consumer Privacy Act (CCPA, 2020) en Californie, la Loi pour la Protection des Données personnelles (LGPD, 2020) au Brésil, la Personal Information Protection Law (PIPL, 2021) en Chine, ou encore le Personal Data Law (2022) en Russie.

D’autres réglementations visant à protéger les systèmes d’informations se multiplient, avec la Cybersecurity Law en Chine (2017), la Réglementation Cybersécurité NYCRR 500 pour l’Etat de New-York (2017), ou encore la nouvelle mouture de la Directive NIS (2023) et DORA en Europe.

Evolution du paysage réglementaire cybersécurité[2]

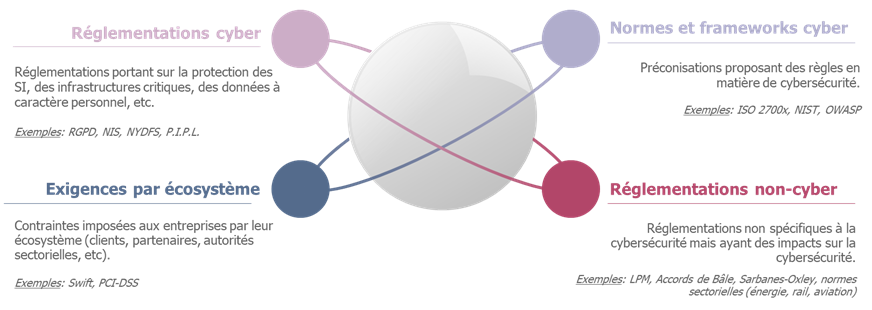

À ce paysage réglementaire cybersécurité complexe vient par ailleurs s’ajouter un vaste écosystème d’exigences et standards cybersécurité, avec différents niveaux de contraintes : des exigences réglementaires issues de réglementations cyber ou non, à valeur obligatoire, des recommandations ou encore des exigences ayant valeur de contrat. Dans ce contexte, il est nécessaire de bien identifier l’ensemble des exigences applicables et le niveau de contrainte qu’elles imposent.

Typologies d’exigences et standards cybersécurité, au-delà des réglementations cyber

Une stratégie de conformité réglementaire cybersécurité à adapter au nouveau paradigme

Face à la complexification du paysage réglementaire cybersécurité de par le monde, la conformité ne peut être pensée uniquement comme une conformité totale à l’ensemble des exigences réglementaires applicables. Face à des exigences pointues et coûteuses à appliquer, voire parfois contradictoires, il devient nécessaire de mettre en place des stratégies de conformité cyber basées sur les risques. Leur définition sera basée sur l’étude du niveau de conformité réglementaire de l’existant, sur l’évaluation de l’effort et de la complexité des mesures devant être déployées pour la mise en conformité à chaque réglementation, mise au regard des risques associés à de potentielles non-conformités, tant en termes de sanctions qu’en termes de protection du SI. Cette analyse, loin de vouloir échapper à la loi, vise à bien identifier le bénéfice/risque des activités et peut conduire à réorienter des activités, limiter leurs périmètres, ou encore agir de concert avec l’écosystème pour faire évoluer les exigences.

Afin de mettre en œuvre une telle stratégie, il est d’abord essentiel d’identifier l’ensemble des réglementations applicables et de mettre en place une veille réglementaire permettant de suivre l’évolution des réglementations et les actualités associées. Une organisation à deux niveaux doit ensuite être mise en place afin d’assurer le pilotage de la conformité réglementaire cyber.

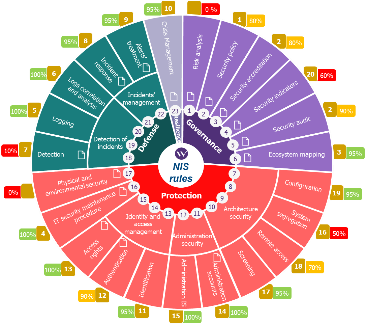

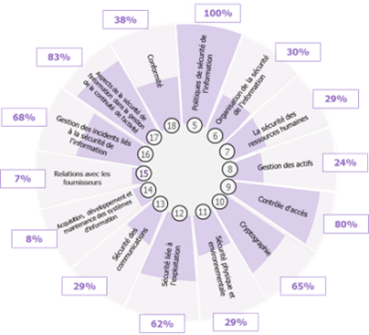

Un premier niveau de pilotage global visant à disposer d’une vue d’ensemble haut-niveau : une analyse globale du niveau de conformité cyber doit être réalisée. Elle pourra s’appuyer sur un référentiel cybersécurité reconnu tel que NIST ou ISO 27001 pour les exigences sécurité. Pour les exigences relatives à la protection des données à caractère personnel, le RGPD est un bon socle puisque l’essentiel des réglementations sur cette thématique à l’international en sont dérivées. Le NIST privacy et les normes ISO privacy constituent également des référentiels solides en la matière. Ces référentiels pourront être mappés avec les principales réglementations applicables et on pourra tirer parti des synergies existantes entre les réglementations, comme l’illustrent les deux exemples ci-dessous.

Pour compléter cette analyse, un plan d’audit devra être déroulé afin d’évaluer plus précisément la conformité aux réglementations locales clés.

| Analyse des synergies entre la directive NIS et la LPM | Analyse des synergies entre la directive NIS et la norme ISO2702 |

Un deuxième niveau de pilotage « local », à l’échelle géographique ou métier, visant à assurer la conformité réglementaire locale dans chacune des régions où le groupe est présent. Cela nécessite tout d’abord la mise en place d’une veille locale afin d’identifier et de connaître précisément les réglementations et les actualités associés. Cela passe ensuite par l’analyse détaillée du niveau de conformité aux réglementations locales, l’identification des spécificités et des besoins pour assurer le bon niveau de conformité, et la remontée de ces éléments au groupe pour assurer le pilotage global des actions de conformité.

Des réglementations protectionnistes questionnant le besoin de découplage des systèmes d’information

Être conforme à une multitude de règlementations cybersécurité devient un véritable défi pour les entreprises présentes à l’international et disposant d’un système d’information centralisé. Cela s’explique par l’empilement de ces réglementations avec parfois des dispositions incompatibles ou contradictoires entre certaines réglementations, mais aussi en raison de l’émergence d’exigences engendrant des impacts en profondeur sur les systèmes d’information.

C’est entre autres le cas de la réglementation PIPL en Chine, et en particulier son article 40 qui prévoit que le transfert de données hors de Chine sera autorisé seulement si leur traitement est conforme à l’évaluation de sécurité établie par l’administration chinoise. Cette réglementation sera applicable au-delà d’un certain volume de données à caractère personnel (pas encore spécifié par les autorités chinoises).

Des incompatibilités entre les réglementations ont également vu le jour entre les Etats-Unis et l’Union Européenne. Cette situation est illustrée par l’invalidation du Privacy Shield [3] américain par la Cour de Justice de l’Union Européenne, ses arrêts Schrems remettant en question la capacité des hébergeurs Cloud américains à traiter les données personnelles de leurs clients européens conformément aux exigences européennes.

Dans ce contexte de renforcement des exigences de cybersécurité et de protection des données à caractère personnel, exacerbé par les volontés protectionnistes de certains Etats, il peut devenir nécessaire d’étudier les besoins de découplage des systèmes d’information globalisés et centralisés en considérant la séparation en plusieurs zones géographiques, qui pourraient être :

- Une zone comprenant les Etats-Unis et le Royaume-Uni ;

- Une deuxième zone centrée sur la Chine ;

- Une troisième zone composée de l’Union Européenne et les pays adéquats[4] au sens du GDPR.

Selon leur réalité réglementaire et les évolutions potentielles, les autres pays ou régions pourraient être rattachés à l’une ou l’autre de ces trois zones.

À l’avenir, les systèmes d’information de ces différentes zones pourraient s’appuyer plus largement sur les clouds souverains qui sont en cours de développement.

Des contraintes qui peuvent même exhorter à l’arrêt de l’activité dans une région

Nous observons même l’arrêt ou le décalage de lancement d’activités de plusieurs entreprises dans certains pays où les contraintes réglementaires et risques de sanctions associés sont trop importants au regard des enjeux métiers et de la stratégie de l’entreprise. C’est notamment le cas dans certains Etats des Etats-Unis, et en Europe, où certains grands acteurs freinent leur développement à cause du RGPD (exemple de l’open AI/ Bard de Google, encore le lancement de Thread par Meta).

Perspectives : quelles évolutions en 2023 et après ?

Le paysage réglementaire, complexe comme évoqué précédemment, va continuer à s’étoffer dans les mois et les années à venir. A la fois sur des sujets nouveaux (IA, sécurité des produits) comme sur des pans existants, comme les infrastructures critiques.

Sur le volet « infrastructure critique », après de premières phases de réglementations centrées sur la protection des données à caractère personnel, les autorités ont veillé à la protection des infrastructures critiques, qui se poursuit avec notamment la directive NIS 2. Adoptée le 10 novembre 2022 et bientôt transposée en droit français, elle vise à réduire les disparités entre les Etats membres, renforcer la cybersécurité dans un contexte de digitalisation croissant et établir des mesures de sécurité pour améliorer le niveau de sécurité des infrastructures critiques au sein des Etats membres de l’UE.

Une nouvelle phase se profile désormais, durant laquelle les réglementations se concentreront sur la sécurité des produits numériques, avec en particulier :

- L’AI Act, réglementation européenne visant à définir un référentiel commun pour le développement et l’utilisation de l’Intelligence Artificielle (IA). Dans un contexte d’accélération fulgurante des usages de l’IA, de nouvelles réglementations devraient également émerger de par le monde, et notamment en Chine où des mesures ont d’ores-et-déjà été prises et ont entraîné la fermeture de 55 applications et 4200 sites entre janvier et mars 2023[5].

- Le Cyber Résilience Act (R.A), réglementation européenne elle aussi, qui vise à renforcer le niveau de sécurité des produits numériques en imposant des mesures à respecter par les constructeurs dès la conception des produits. Sans compter l’annonce récente par la Maison Blanche de l’initative « Cyber trust mark » ciblant le même objectif mais avec une approche différente[6].

L’enjeu réglementaire n’est donc pas près de réduire et les équipes cyber doivent s’y préparer. Il sera, a minima, nécessaire de renforcer les liens avec les métiers concernés et également avec les équipes juridiques. Les entreprises les plus matures dans le domaine ont créé des pôles juridiques au sein même des équipes cyber, pour échanger avec les différents services juridiques. Ceci n’est pas forcément nécessaire en fonction de l’organisation de chaque structure, mais peut aussi être un gage de mobilisation important.

Dans tous les cas, l’enjeu sera pour les entreprises d’arriver à transformer ces exigences réglementaires, souvent obligatoires, en un avantage concurrentiel dans leurs activités, en ne faisant pas de la conformité punitive, a minima, mais bien en s’emparant du sujet et en faisant un acte de transformation de ces pratiques qu’elle pourra valoriser extérieurement.

[1] https://blog.checkpoint.com/2023/01/05/38-increase-in-2022-global-cyberattacks/

[2] Liste non exhaustive des réglementations cyber

[3] https://www.cnil.fr/fr/invalidation-du-privacy-shield-les-suites-de-larret-de-la-cjue

[4] Pays en adéquation avec le niveau de protection requis par l’UE https://www.cnil.fr/fr/la-protection-des-donnees-dans-le-monde

[5] https://www.01net.com/actualites/comment-les-lois-chinoises-tres-strictes-risquent-de-nuire-a-lia-made-in-china.html

[6] https://arstechnica.com/information-technology/2023/07/the-cyber-trust-mark-is-a-voluntary-iot-label-coming-in-2024-what-does-it-mean/