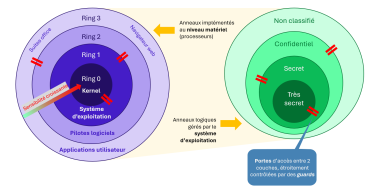

Les 2 types d’ anneaux de protection. A gauche, l’implémentation matérielle utilisée pour protéger le système. A droite, une transposition pour le contexte utilisateurs, avec des niveaux de classification allant de « non classifié » à « très secret », qui sont gérés par le système d’exploitation.