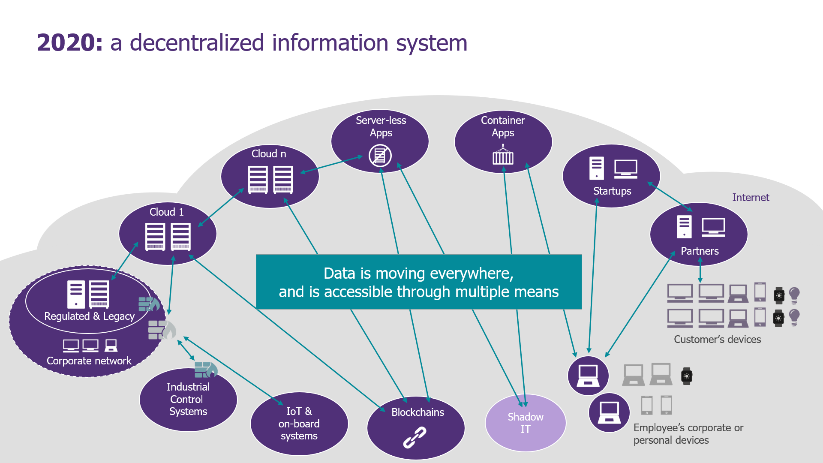

A l’heure où le SI internalisé n’est plus qu’un lointain souvenir laissant place à une démultiplication de services externes hébergeant les données, la mission du SOC reste toujours la même : détecter les incidents de cybersécurité pour réagir au plus vite. Mais comment faire de la détection dans un SI où les frontières ne sont plus définies ? Mission Impossible ? Pas si sûr…

Il y a 15 ans, lors de nos premiers travaux sur la mise en place de SOC chez nos clients, la définition d’une feuille de route était simple : mise en place d’un outillage puis collecte et analyse des logs des équipements de sécurité et des actifs critiques/exposés.

Cependant, de nouveaux enjeux liés à la décentralisation du SI, à l’évolution d’une menace toujours plus évoluée et également à la crise que nous traversons (généralisation du télétravail, baisse des budgets de cybersécurité…) doivent nous faire prendre conscience que le SOC doit se réinventer !

Impliquer (vraiment) tout le monde !

En refaisant l’histoire par le début, le SOC est géré par une population SSI qui a donc mis en place des mécanismes de surveillance sur des équipements SSI avec des use-cases SSI. Le résultat est mitigé, cela fonctionne plus ou moins bien et les chiffres de notre benchmark CERT sont là pour en attester : 167 jours en moyenne pour détecter un incident !

Les premières stratégies de détection étaient bien évidemment définies, challengées et validées par la filière SSI. Elles avaient pour objectif d’étendre de plus en plus le périmètre de surveillance via la collecte de toujours plus de logs (pares-feux, WAF…) et la mise en place de nouveaux équipements de surveillance (SIEM, sondes…).

Ce premier constat s’est fatalement retrouvé dans la majorité de nos conclusions d’audits de SOC : les objectifs sont mal définis et non alignés avec les attentes des clients du SOC (RSSI, DSI, métiers), entrainant une perte de confiance et de crédibilité.

Des exemples frappants permettent d’expliquer ce sentiment : manque de SLAs, périmètre mal défini, reporting trop bruts, non contextualisés et contenant des informations erronées…

Si vous ne voulez pas redéfinir une nouvelle fois votre stratégie SOC de manière peut-être partiale, l’organisation d’un séminaire est le bon exercice pour établir un nouveau point de départ. Toutes les parties prenantes doivent être présentes (équipes sécurité, DSI, clients du SOC…) et le but est d’adresser les principales problématiques :

- Redéfinition des objectifs : concentrer la surveillance sur des périmètres beaucoup plus restreints et faisables tant techniquement qu’humainement

- Clarification de la gouvernance : redéfinir le positionnement et le rôle du SOC dans l’organisation

- Refonte du reporting : partager les incompréhensions et les irritants des clients afin de remonter le bon niveau d’information

Nous avons pu constater que cette étape, indispensable au renouveau du SOC, permet de fédérer tout un ecosystème autour d’une cible commune.

Privilégier la qualité à la quantité !

Paradoxalement, bien que la surface d’attaque du SI ait augmenté de manière significative, la priorité est bien de restreindre le périmètre de surveillance pour se concentrer sur ce qui a réellement de la valeur.

Premièrement, dès lors que le périmètre fonctionnel de surveillance a été redéfini et validé par tous, la mission du SOC est de traduire techniquement ces nouveaux objectifs en scénarios de détection dans les outils. Pas besoin de réinventer la roue car de nouveaux Framework tels que MITRE ATT&CK permettent maintenant de recenser et matérialiser de manière claire les différents types d’attaques (techniques utilisées, exemples/références et suggestions pour la détection). L’objectif n’est bien évidemment pas de pouvoir couvrir toutes les techniques utilisables (330 au total) mais de prioriser les efforts sur ce qui permettra d’atteindre les objectifs.

De plus, un constat RH a également été remonté dans la plupart de nos audits : les équipes manquent de motivation, recul et autonomie pour apporter de la plus-value dans les opérations.

Ce constat entraine un fort turn-over car certaines tâches sont jugées peu intéressantes. L’objectif est de concentrer l’effort humain sur ce qui apporte réellement de la valeur ajoutée. Nous avons accompagné de nombreux clients dans l’implémentation d’outils de type SOAR (Security Orchestration, Automation and Response) permettant d’automatiser les tâches répétitives des équipes en charge de l’analyse et de la réaction. Ces outils sont extrêmement efficaces pour automatiser le traitement des attaques courantes, très rébarbatives (ransomware, phishing…) qui représentent une grande part des alertes.

Une fois ces mesures en place, les équipes peuvent alors être mobilisées sur des activités ayant une plus forte valeur ajoutée telles que la mise en place des tâches d’automatisation, les activités de Threat Hunting…

Et maintenant… s’améliorer et se challenger en continu !

Dès lors que toutes les fondations sont mises en place pour donner un nouveau souffle à son SOC, comment fait-on pour rester à la page ?

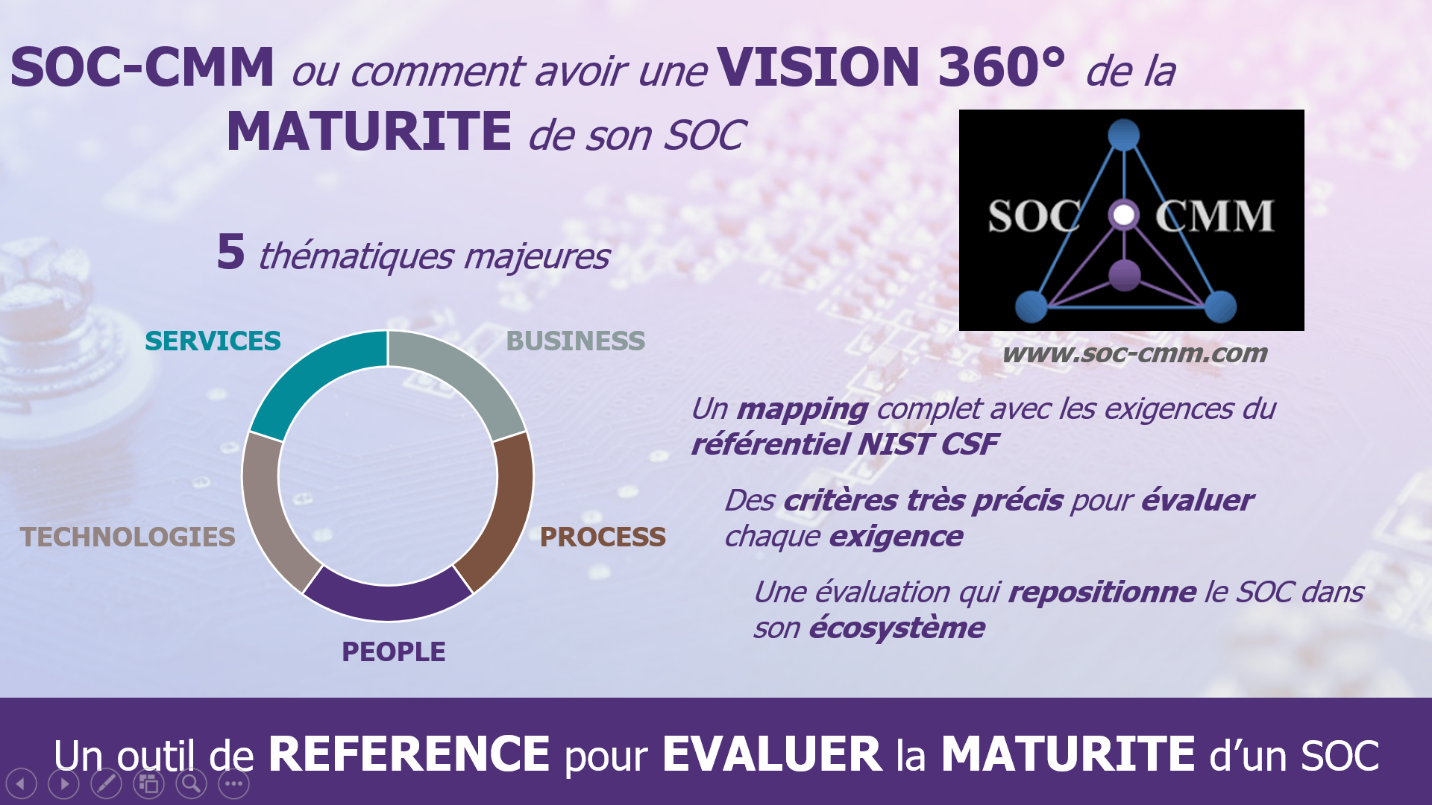

La réponse à cette question aurait été complexe il y a encore 5 ans mais de nombreux standards reconnus permettent dorénavant de pouvoir évaluer la maturité de son SOC dans une logique d’amélioration continue. SOC CMM est le parfait exemple car ce référentiel permet de pouvoir s’auto-évaluer à partir d’un ensemble de questions précises adressant toutes les problématiques en termes d’outillages et d’organisation. Cette méthodologie nous a permis d’accompagner des clients sur de nombreuses comparaisons avant/après.

Les opérations de Red Team ou Purple Team sont également d’excellents moyens permettant de challenger les dispositifs mis en place par rapport aux objectifs définis. Ces exercices permettent de mettre en avant des exemples concrets de vulnérabilités ainsi que des recommandations précises pour y remédier. De plus, le Framework MITRE ATT&CK peut être utilisé pour consolider les tests effectués par type d’attaque, ainsi que leurs résultats.

Ces différentes initiatives ne permettent pas de traiter l’exhaustivité des problématiques que rencontrent le SOC actuellement mais permettent de souligner nos principaux constats : un SOC isolé, des outils mal configurés et des équipes démobilisées.

L’exercice de redéfinition d’une stratégie SOC est une formidable opportunité permettant de remobiliser tout un ecosystème sous une même bannière. Cette initiative permet de redonner du sens à la fois aux équipes opérationnelles mais également à toutes les parties prenantes de l’activité du SOC… Bref, il n’y a plus qu’à !