La plupart des organisations sont encore insuffisamment préparées à une possible compromission de leur Système d’Information conduisant à sa destruction. La prise en compte de ce risque, dès la conception des projets, leur permettra de renforcer significativement leurs capacités de résilience.

Le 17 avril dernier, l’ANSSI a publié des premiers documents doctrinaux concernant la remédiation, qui est définie comme le projet de reprise de contrôle d’un système d’information compromis. Ces documents sont le fruit de l’expérience de l’Agence dans l’accompagnement de victimes d’incidents de sécurité.

Ce corpus est constitué d’un volet stratégique, d’un volet organisationnel et d’un volet technique. Le volet technique, qui traite à ce stade la remédiation du tier 0 de l’Active Directory1, ou encore cœur de confiance, est appelé à s’enrichir d’autres documents à venir.

La démarche proposée par l’ANSSI (E3R) s’articule en 3 étapes :

- Endiguement de l’attaquant

- Eviction de l’intrus du cœur du SI

- Eradication des emprises de l’adversaire

La déclinaison de ces étapes est illustrée à travers 3 scénarios types de la remédiation, de niveaux d’ambition croissants, à arbitrer en fonction de l’urgence du redémarrage et des coûts induits par les dommages à long terme liés à l’attaque :

- Restaurer au plus vite les services vitaux

- Reprendre le contrôle du SI

- Saisir l’opportunité pour préparer une maîtrise durable du SI

La publication de ce corpus s’inscrit opportunément dans les réflexions et projets menés actuellement par de nombreux acteurs publics ou privés, afin de renforcer leur résilience face une cyberattaque réussie qui compromettrait, voire détruirait massivement leur Système d’Information.

Sur le terrain, le chemin restant à parcourir avant de disposer d’un dispositif de remédiation suffisamment éprouvé, s’évalue plutôt en années qu’en mois pour la plupart des acteurs.

Ce délai peut s’avérer en décalage avec l’évolution de la menace et avec les échéances règlementaires applicables à certains d’entre eux.

Plusieurs raisons, variables selon les acteurs, peuvent expliquer ce constat. On peut néanmoins en relever trois :

- La prise de conscience du risque cyber, même si elle progresse, reste encore insuffisante chez plusieurs décideurs. Entre adresser les priorités du moment et se préparer au long cours à une hypothétique compromission, le choix d’assigner des précieuses ressources humaines et financières est parfois arbitré.

- L’interruption des activités d’une organisation à la suite d’un sinistre informatique a été traitée historiquement via des Plans de Reprise d’Activité / Disaster Recovery Plan. Leurs atouts et limites pour mener une remédiation restent encore mal identifiés au sein des organisations :

- Ils peuvent présenter, selon les principes de reprise retenus, des atouts en matière de savoir-faire de séquencement de la reprise du SI (au même titre qu’un arrêt/redémarrage électrique), de capacités de reconstruction unitaires et groupées, de resynchronisation et de réconciliation de données restaurées, … La remédiation pourra alors tirer parti de ces savoir-faire, s’ils ne se sont pas perdus à la suite de l’adoption de nouvelles solutions (ex : secours actif/actif) ou lorsqu’une « dette » en matière de maintien en conditions opérationnelles et d’exercices du DRP s’est installée.

- Ces plans ont également des limites importantes. Leur architecture repose sur des interconnexions techniques et des réplications de données avec des infrastructures de secours, via lesquelles la compromission pourra se propager. D’autre part, si leur pertinence est avérée dans un contexte déterministe (à tel sinistre correspond telle solution, tel plan), elle l’est nettement moins en raison des caractéristiques et du champ des possibles d’une cyberattaque évolutive.

Ainsi est nécessaire une approche hybride mêlant les acteurs de la résilience opérationnelle, ceux du « DRP » et ceux du « cyber ». Celle-ci peut être facilitée ou freinée selon la gouvernance en place entre ces populations.

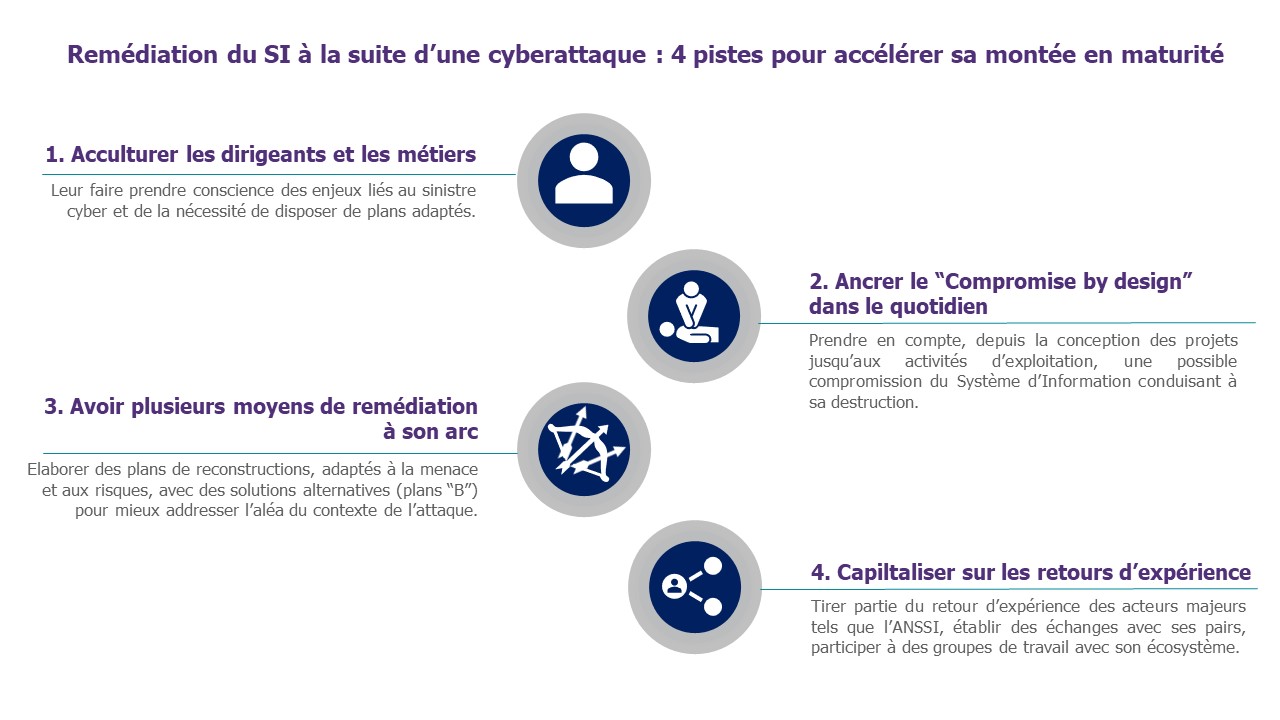

Afin d’accélérer la montée en maturité nécessaire des acteurs sur le sujet de la remédiation du SI à la suite d’une cyberattaque, plusieurs pistes peuvent être considérées. Nous en citerons quatre :

- Aider les décideurs à prendre conscience de la spécificité du risque cyber ;

- Ancrer le « compromise by design » dans le quotidien ;

- Avoir plusieurs moyens de remédiation à son arc ;

- Partager et capitaliser sur les retours d’expérience.

Aider les décideurs à prendre conscience de la spécificité du risque cyber

La grande majorité des acteurs n’écarte pas totalement la possibilité d’être vulnérable à une cyberattaque réussie qui paralyserait leurs activités par la destruction logique de leurs actifs informatiques.

En revanche, une partie notable des acteurs n’a pas encore appréhendé que ses moyens existants en matière de secours informatique sont rarement adaptés aux spécificités de ce type d’attaque. Une cyberattaque peut en effet remettre en cause la disponibilité et la non-compromission des moyens d’exploitation et d’administration, jusqu’aux postes de travail des acteurs du rétablissement du SI. Le temps nécessaire à la remédiation d’un SI massivement détruit par une attaque cyber est communément d’un ordre bien supérieur à celui partagé avec le métier dans le cas d’un sinistre physique.

Plusieurs acteurs n’ont pas non plus encore pleinement mesuré l’impact de la menace cyber liée à leur écosystème, par exemple :

- Si leurs fournisseurs de services informatiques de premier rang (infogérant, fournisseur de service Cloud, …), voire des fournisseurs de rang supérieur, sont eux-mêmes impactés par une attaque destructrice réussie ;

- Si un acteur subit une cyberattaque, avérée ou non, réussie ou non, ses partenaires en ayant connaissance pourront, à des fins de protection, l’isoler de façon unilatérale.

La sensibilisation des décideurs d’une organisation au risque cyber, à sa déclinaison systémique et à l’impact sur l’activité, doit être développée. Dans le secteur financier, la règlementation DORA ou ses équivalents dans certains pays extra-européens ainsi que les stress-tests annoncés par la Banque Centrale Européenne pour 2024, devraient y contribuer.

Pour nombre de décideurs, trop de mots techniques habillent ce risque de cyber destruction. Contrairement à des enjeux de conformité, tels que le RGPD, appréhendables par des non-initiés, ce risque est perçu comme un sujet traité entre techniciens. Néanmoins, le sujet est de plus en plus abordé au niveau des comités exécutifs via, par exemple la présence du RSSI/CISO au COMEX et/ou via des intervenants externes rompus à l’exercice d’acculturation des dirigeants.

Ancrer le « compromise by design » dans le quotidien

Prendre en compte, depuis la conception des projets jusqu’aux activités d’exploitation, une possible compromission du Système d’Information conduisant à sa destruction, permet de renforcer significativement les capacités de résilience du SI.

Dès les premières phases projet, les métiers peuvent être sollicités pour identifier et évaluer, avec le support des équipes techniques, des solutions par conception cyber-résilientes. Il peut s’agir entre autres :

- De faire appel à des fournisseurs de solutions nominales indépendantes techniquement du SI de l’organisation, afin de ne pas faire reposer ses activités exclusivement sur son seul SI ;

- D’héberger et d’opérer/faire opérer des solutions de secours en dehors du SI de l’organisation ;

- De recourir à des modèles d’architecture cyber-résilientes sur catalogue « on-premise » ou hébergées dans le Cloud. Ils sont également conçus pour permettre d’éprouver leur résilience tout en limitant l’impact des tests sur la production ;

- De concevoir des projets permettant un fonctionnement en mode dégradé via :

- L’extraction périodique de données métiers au format bureautique, externalisée et protégée dans un service externe de stockage de fichiers ;

- La capacité d’applications (et de services tels que la restauration) à fonctionner sans certains services transverses tels que les référentiels d’authentification de l’AD via des comptes locaux de secours, … ;

- D’élaborer des procédures dégradées métiers s’appuyant sur les moyens SI dégradés tels que ceux définis précédemment.

En outre, l’opportunité de certaines pratiques, bien qu’antinomiques avec des objectifs d’homogénéisation et d’industrialisation, peut être considérée en phase de conception technique, notamment :

- Favoriser la diversité des technologies de façon à limiter l’exploitation d’une vulnérabilité ;

- Limiter la dépendance des applications avec le SI transverse afin de les reconstruire et de les rendre opérationnelles plus rapidement.

En phase de recette, le fonctionnement métier en mode dégradé et la capacité à reconstruire une application peuvent être éprouvés de façon systématique avant mise en production. Ce test peut être revu si besoin à chaque évolution majeure. Il doit être réitéré périodiquement à travers des exercices qui permettront d’éprouver les capacités de remédiation et de faire monter en compétence les différents acteurs opérationnels.

Au-delà de la phase projet, plus des pratiques de reconstruction des actifs pourront être intégrées dans le quotidien (« Business As Usual »), mieux elles seront maîtrisées et par davantage d’acteurs en cas de remédiation, par exemple :

- Reconstruction, une ou deux fois par an, à partir de moyens hors SI (ex : services Cloud ou moyens hors ligne), des postes de travail utilisés pour les tâches d’administration et/ou d’activités critiques ;

- Reconstruction, une fois par an, d’infrastructures essentielles au rétablissement du SI (ex : infrastructures de restauration, cœur de confiance, socle de virtualisation, …), à déterminer sur la base de l’analyse de la menace et des risques ;

- Développement de pratiques CI/CD au quotidien, notamment dans les environnements Cloud, afin d’automatiser la recréation des serveurs pour leur appliquer des changements, tels qu’une montée de version ou des correctifs.

Enfin, maintenir au quotidien la cartographie du SI (y compris ses interconnexions avec les partenaires et Internet) et ses interdépendances à jour est un facteur clef de la remédiation, qu’il faut soutenir via des processus, un outillage (cyber-résilient) et des contrôles adaptés.

Avoir plusieurs moyens de remédiation à son arc

Face à la difficulté de prévoir à l’avance le déroulement d’une cyberattaque et l’évolution de ses impacts, la préparation d’un plan nécessite de trouver le juste milieu entre deux excès :

- Élaborer des solutions de reconstruction adaptées à nombre trop restreint de scénarios d’attaque, avec le risque inhérent aux impasses,

- Ou, au contraire, chercher à couvrir l’exhaustivité des scénarios possibles, au prix d’une perte notable d’efficience.

Une analyse de risque réactualisée des scénarios possibles d’attaque, s’appuyant notamment sur une veille de la menace, permet de prioriser ceux à couvrir, tels que ceux qui présentent la plus forte vraisemblance de réussite et l’impact le plus important dans le contexte de l’organisation.

Cette analyse facilite l’identification des hypothèses qui vont servir d’entrants à l’élaboration des plans. Par exemple :

- Prévoir la reconstruction industrialisée de la couche de virtualisation de serveurs physiques n’apparaissait pas comme une nécessité pour la grande majorité des acteurs il y a encore un an ; elle est désormais identifiée comme essentielle.

- La destruction des ressources Cloud via la compromission de l’accès au tenant (comptes maître ou accès API) voire la compromission du fournisseur Cloud lui-même, apparaît pour plusieurs acteurs comme un nouveau risque à prendre en compte dans leur stratégie de résilience Cloud.

Une fois des hypothèses de travail choisies ou écartées (ex : tels types de composants et de technologies impactés, telles capacités résiduelles des codes malicieux une fois ses moyens d’interagir avec l’attaquant coupés, …), il est possible d’évaluer la pertinence des différents moyens possibles de reconstruction et de mieux prioriser les travaux :

- Restauration de systèmes et/ou de données métiers à partir de sauvegardes, le cas échéant dans un environnement isolé (ex : à partir de « snapshots », de sauvegardes hors ligne ou « immuables ») ;

- « Nettoyage » des environnements restaurés et potentiellement déjà compromis lors de leur sauvegarde (ex : via un antivirus pour les fichiers bureautiques et systèmes potentiellement compromis, via un EDR sur des systèmes relancés dans un environnement isolé ou via des solutions pouvant nettoyer directement l’image sauvegardée d’un serveur virtuel) ;

- Réinstallation de couches techniques compromises (ex : OS, middleware …) ;

- Réapprovisionnement des infrastructures virtuelles (ex : Terraform, …) ;

- Stratégies et solutions pouvant couvrir à la fois le risque de sinistre classique et le sinistre cyber (ex : SI de secours indépendant du SI nominal, dont les données métiers sont rafraîchies par un dispositif maintenant l’étanchéité technique).

Cette évaluation doit pouvoir conduire à l’élaboration d’un « catalogue » de moyens de remédiation., dont l’application doit être contextualisée au moment du traitement de l’attaque. En complément de chaque solution de reconstruction au catalogue, l’identification d’une solution alternative – peut-être moins industrialisée – permettra de mieux faire face à l’aléa du contexte de l’attaque.

Partager et capitaliser sur les retours d’expérience

Afin de gagner plus rapidement en maturité et en efficience dans le domaine de la remédiation, les acteurs du marché gagnent à capitaliser sur l’expérience des autres.

Il peut s’agir de capitaliser via :

- Des études, telle que le corpus doctrinal publié par l’ANSSI ;

- Des échanges directs avec ses pairs ou par l’intermédiaire d’acteurs tiers ;

- Des groupes de travail où son écosystème de partenaires sera si possible représenté.

Les retours d’expérience à rechercher peuvent porter sur la spécificité du contexte cyber dans la remédiation mais également sur des aspects plus classiques liés à la reconstruction d’un SI tels que :

- Les méthodes et démarches mises en œuvre ;

- Les solutions du marché éprouvées (au-delà des promesses) ;

- Les performances atteintes (délais de reconstruction) ;

- Les coûts ;

- Les aspects logistiques et RH (proches de la gestion de crise) ;

- Les aspects plus fonctionnels tels que la réconciliation de données, faisant suite à des points de restauration différents et à des flux perdus avec des tiers.

Autres articles sur le sujet de la remédiation :

Cyber-attaques : quels risques sur les sauvegardes et comment s’en protéger ?

Reconstruction d’Active Directory : comment se donner les moyens d’y parvenir ?

A venir prochainement sur https://www.riskinsight-wavestone.com/ : la remédiation des postes de travail