À la fin d’octobre 2023, une violation de données par un tiers a envoyé des ondes de choc à travers le monde des affaires, affectant plus de 57 000 entités engagées dans des activités avec la Bank of America. Cette violation a exposé des informations personnelles et financières sensibles, soulignant le rôle crucial que jouent les fournisseurs tiers dans l’infrastructure de cybersécurité d’une organisation.

Ces incidents, communément appelés « attaques de la chaîne d’approvisionnement« , impliquent de cibler les tiers en aval d’une organisation (par exemple, les partenaires, les fournisseurs) pour accéder à des systèmes précieux. Dans le cas de la Bank of America, le tiers compromis responsable de cette violation était Infosys McCamish Systems (IMS), un fournisseur de services de gestion des processus d’assurance.

Cette violation de données fait écho à la tristement célèbre cyberattaque SolarWinds, où les pirates informatiques de Nobelium ont inséré un code malveillant dans la plateforme SolarWinds Orion. Cela leur avait ainsi permis de s’infiltrer dans de nombreux systèmes gouvernementaux, y compris ceux du Département de la sécurité intérieure des États-Unis, du Département d’État, du Commerce et du Trésor, ainsi que des systèmes privés dans le monde entier.

Les architectures informatiques des entreprises n’étant que le reflet de leur réseau complexe de relations commerciales, ces événements nous rappellent brutalement que les organisations ne sont pas des entités isolées, mais plutôt des nœuds de partenaires et de tiers interconnectés et interdépendants. L’atteinte d’une posture de cybersécurité robuste nécessite plus que des efforts individuels ; elle nécessite de cultiver un écosystème sécurisé de partenaires de confiance soigneusement vérifiés pour protéger efficacement toute la chaîne d’approvisionnement nécessaire à la livraison des produits #TPRM.

Cependant, la construction d’un tel écosystème pose des défis. De nombreuses entreprises manquent de ressources pour choisir exclusivement des tiers de premier plan, à la pointe et de confiance ou peuvent manquer de levier pour exiger la transparence de la part des partenaires existants.

Tirant des leçons de la cyberattaque SolarWinds, et dans un contexte de tensions géopolitiques accrues (voir les cyberattaques chinoises sur l’infrastructure américaine à une échelle sans précédent), le Département Américain de la Défense (DoD) a reconnu ce défi et a répondu en développant une solution pour sécuriser l’écosystème de la chaîne d’approvisionnement de la Base Industrielle de Défense (DIB), appelée CMMC.

Le modèle de certification de maturité en cybersécurité (#CMMC) est un cadre exhaustif conçu pour protéger les informations contractuelles fédérales (FCI) et les informations non classifiées contrôlées (CUI), partagées avec les entrepreneurs et sous-traitants du Département de la Défense (DoD) via des programmes d’acquisition.

La publication de la proposition de règlement CMMC 2.0, le 26 décembre 2023, représente la dernière évolution du modèle de cybersécurité CMMC, destiné à remplacer le précédent CMMC 1.0 par une approche plus pragmatique. Suite à sa publication, la réglementation proposée a fait l’objet d’une période de consultation de 60 jours, qui s’est achevée le 26 février 2024. La nouvelle réglementation devrait être finalisée d’ici fin 2024 ou début 2025.

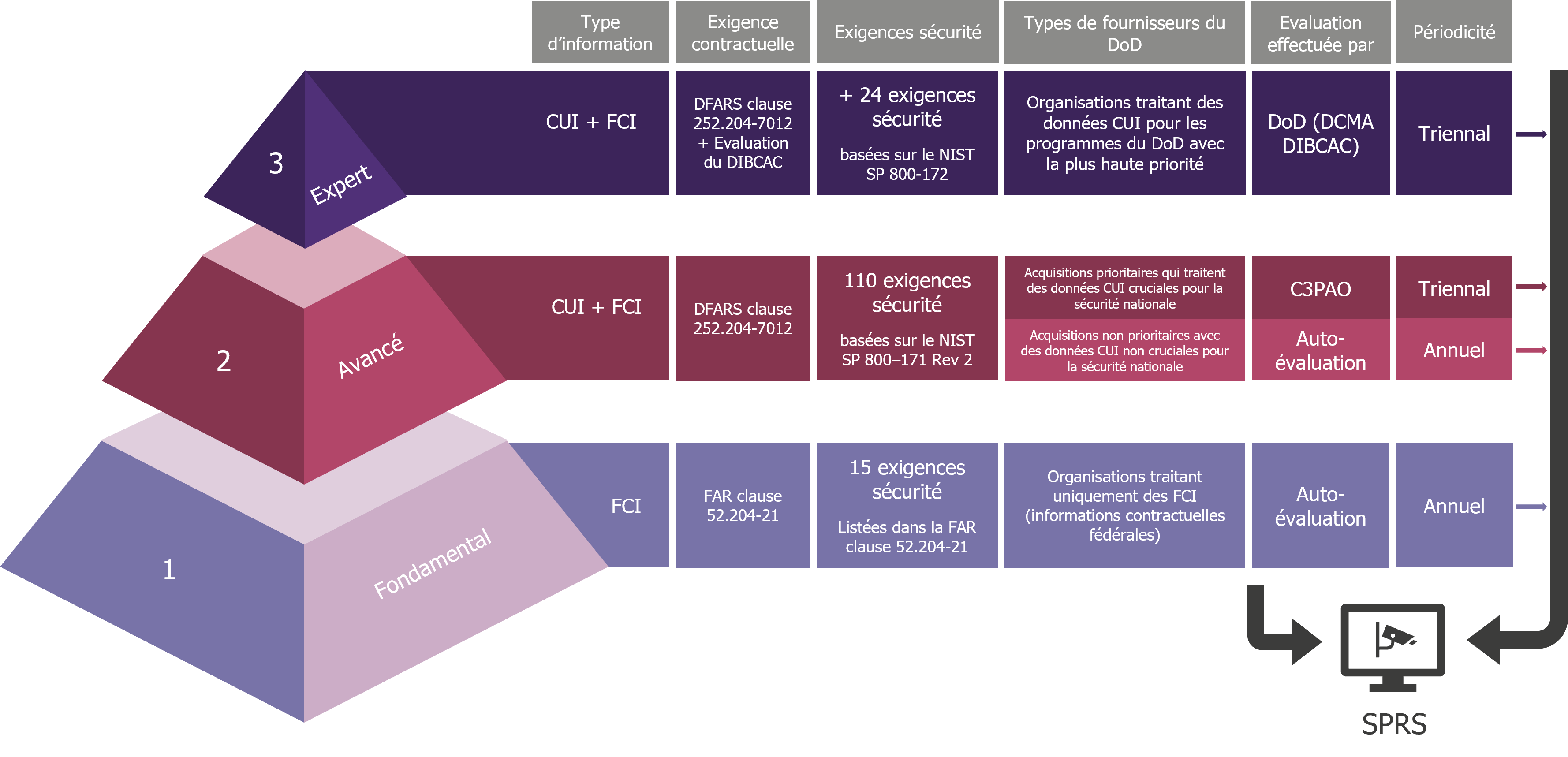

Le CMMC 2.0 vise à protéger les informations sensibles de sécurité nationale en protégeant les informations non classifiées sensibles de la base industrielle de défense (DIB) contre des cyberattaques fréquentes et de plus en plus complexes. Il rationalise les exigences en trois niveaux de conformité et aligne les exigences à chaque niveau sur les normes de cybersécurité du NIST bien connues et largement acceptées. Les exigences de sécurité spécifiques et les types d’évaluation (auto-évaluation, évaluation par un tiers ou évaluation par le DoD) varient en fonction du niveau.

- Fondamental (Niveau 1) : cible les organisations manipulant des FCI (par exemple, des rapports de performance de contrat, des organigrammes). La conformité exige le respect strict des 15 exigences de sécurité énoncées dans la clause FAR 52.204-21, via une auto-évaluation annuelle.

- Avancé (Niveau 2) : cible les organisations manipulant des CUI, y compris des informations techniques contrôlées, des informations de sécurité d’infrastructure critique du DoD, des informations sur la propulsion nucléaire navale, et des informations personnellement identifiables (PII). La conformité exige le respect de 110 exigences de sécurité basées sur le NIST SP 800-171 Rev. 2. Les évaluations sont effectuées par des organisations tierces connues sous le nom d’Organisations d’Évaluation Tierce Partie CMMC (C3PAO) tri-annuellement ou via une auto-évaluation annuelle, en fonction de la sensibilité des CUI sous-jacentes.

- Expert (Niveau 3) : cible les organisations manipulant des CUI pour les programmes du DoD avec la plus haute priorité. La conformité implique le respect des 110 exigences de sécurité basées sur le NIST SP 800-171 Rev 2 et 24 exigences de sécurité supplémentaires basées sur le NIST SP 800-172. Ces organisations subissent des évaluations tri-annuelles menées par le Centre d’Évaluation de la Cybersécurité de la Base Industrielle de la Défense du DoD (DIBCAC).

Les organisations doivent obtenir une certification finale de niveau 2 du CMMC avant de planifier une évaluation de niveau 3 par le DIBCAC.

Les résultats de toutes les évaluations menées sur les organisations de la DIB sont consolidés au sein du Système de Risque de Performance des Fournisseurs (SPRS). Le SPRS (prononcé « Spurs ») est la plateforme web du Département de la Défense qui collecte, traite et récupère les données sur la performance des fournisseurs au sein de la Base Industrielle de Défense, permettant au DoD de cartographier la maturité cyber du réseau d’affaires de la DIB, d’évaluer la performance des fournisseurs et d’évaluer les risques liés aux obligations contractuelles.

En déployant ce modèle de certification obligatoire, le DoD est à l’avant-garde de l’établissement d’un cadre de chaîne d’approvisionnement complet et sécurisé de bout en bout au sein de la DIB, espérant ainsi renforcer la sécurité nationale à long terme des États-Unis. Simultanément, le DoD souligne que la sécurité n’est plus optionnelle ; c’est un aspect intégral des opérations commerciales. Les évaluations CMMC 2.0 devraient être disponibles pour Q4 2024 (une fois que le 32 CFR sera finalisé). Les « prime contractors » attendront des sous-traitants qu’ils soient conformes au CMMC avant Q3 2025, date à laquelle le CMMC 2.0 entrera en vigueur. À partir du 1er octobre 2025, la certification CMMC sera obligatoire au moment de l’attribution du contrat.

Si vous avez besoin d’aide pour naviguer dans le paysage complexe de la conformité au CMMC 2.0 ou si vous avez besoin de soutien dans votre parcours vers la certification, Wavestone est prêt à vous accompagner dans votre parcours. Contactez-nous dès aujourd’hui et transformez votre préparation à la cybersécurité en un avantage stratégique.