Confidentielle et stratégique, la phase de Due Diligence qui précède une acquisition se fait régulièrement en cercle clos. Cette phase vise à analyser l’entreprise ciblée pour une acquisition, afin de connaître son niveau de maturité et de conformité sur différents aspects (stratégique, juridique, financière, comptable, etc.) et confirmer la pertinence de l’opération.

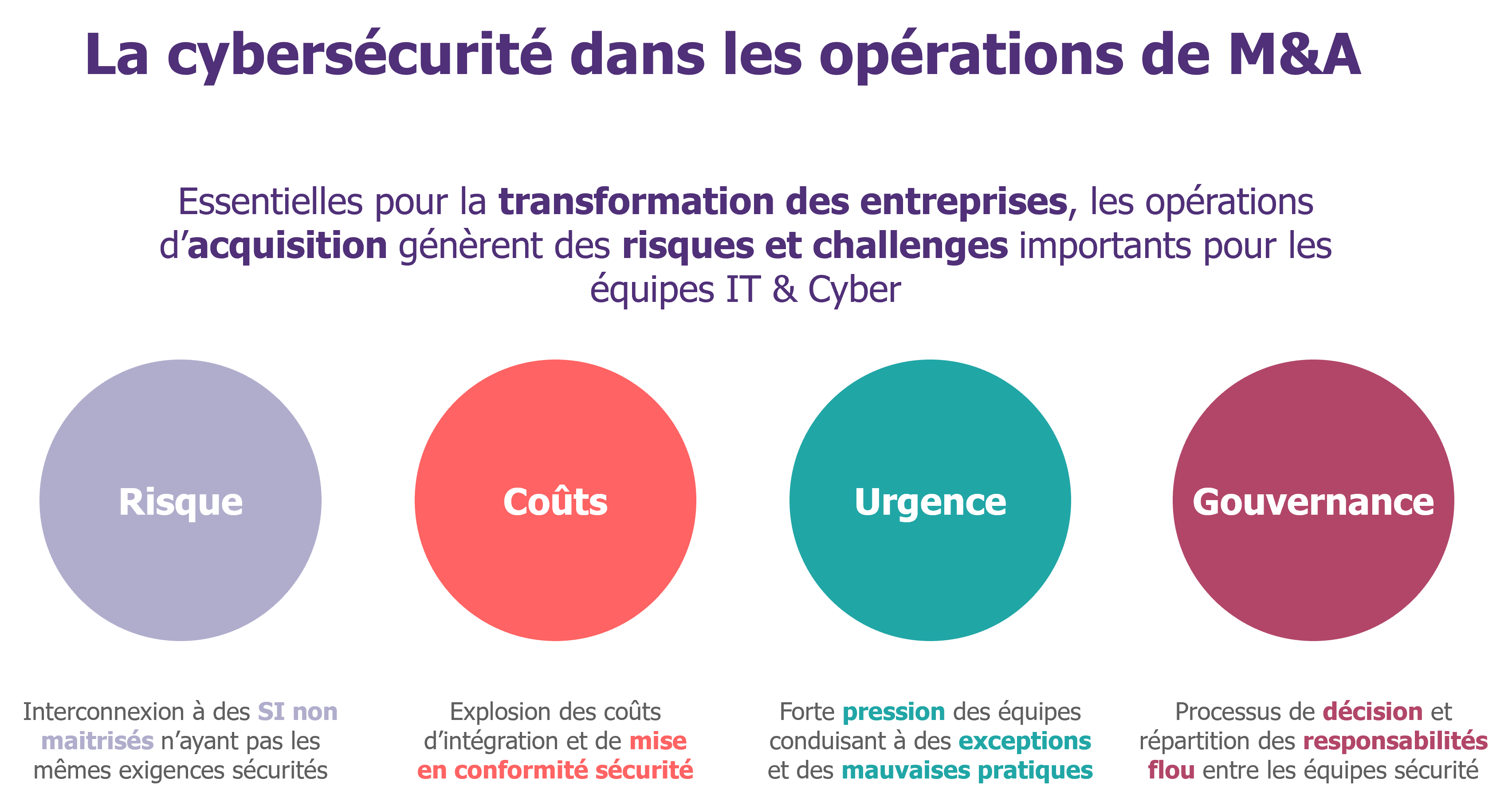

Les acquisitions constituent un moment privilégié pour les attaquants. Avec des niveaux de sécurité hétérogènes ou des interconnexions non maîtrisées, il devient possible d’attaquer la société acquérante par rebond, en utilisant l’entreprise acquise comme une porte d’entrée.

Pour maîtriser ces risques, la cybersécurité doit s’imposer sur le banc des décideurs comme un acteur incontournable de la réussite des opérations d’acquisition et de fusion, et ce, dès la phase de Due Diligence.

Des besoins cyber à géométrie variable

La Due Diligence cyber peut apporter une forte valeur aux équipes cyber, IT et métiers. Son résultat permet d’accompagner la prise de décision et ce, à plusieurs niveaux.

- Connaître le niveau de maturité de la société cible: analyser les pratiques sécurité et identifier les écarts vis-à-vis des standards de l’acquéreur pour appréhender les risques cyber encourus lors de l’intégration du nouvel SI.

- Eprouver le niveau de sécurité d’une solution (principalement IT ou Cyber) : s’assurer de la sécurité et de la résilience pour confirmer une valorisation (respect des pratiques de développement sécurisé, absence de vulnérabilités critiques, mesures de sécurité préventives, etc.).

- Estimer le coût de l’intégration : évaluer le coût de mise à niveau à partir de la dette sécurité et des abaques pour vérifier la pertinence de l’opération envisagée et négocier le prix d’acquisition qui absorbe au maximum les coûts d’intégration.

- Evaluer les risques réputationnels : s’assurer de la conformité aux règlementations, notamment sur les données personnelles et de l’absence d’intrusion pouvant nuire à la réputation de l’acquéreur après le transfert de propriété.

Lla Due Diligence cyber reste néanmoins un exercice particulier à conduire. En effet, la société à l’étude (cible) n’appartient pas encore à la société acquérante et les contraintes imposées par les équipes en charge de l’opération, ou les équipes métier peuvent être rudes.

Un contexte métier à prendre en compte dans le choix de la méthode Due Diligence cyber

Côté acquéreur

- Le budget : le choix de la méthode est corrélé à la disponibilité des équipes cybersécurité ou d’un budget dédié pour faire appel à une prestation externe. Il est préférable de sécuriser une contingence avec les équipes M&A en amont de toute opération pour se laisser une marge de choix.

- Le temps: des contraintes métiers ou concurrentielles peuvent impacter la période de Due Diligence. Le choix de la méthode dépend foncièrement du temps laissé aux équipes cyber pour conduire leur investigation.

Côté société identifiée

- La taille : la méthode de Due Diligence doit être cohérente avec la dimension du système d’information de l’entreprise cible, à la nature de ses actifs et aux types de technologies utilisées.

- Le « rapport de force » : la différence de poids entre l’acquéreur et la cible influe fortement sur la possibilité de conduire une analyse cyber poussée et transparente (capacité à avoir des informations, des preuves, des entretiens, tests…).

- Le cœur d’activité : l’évaluation doit se concentrer sur ce qui fonde la valeur de la société identifiée, notamment lorsqu’il est question d’un produit IT ou d’un savoir-faire.

En fonction de ces critères, mais aussi des processus existants, les équipes cyber et M&A choisissent ensemble la méthode la plus adaptée à leur besoin et à la situation.

A chaque opération, sa Due Diligence cyber

Les méthodes non-intrusives

L’équipe cybersécurité pourra s’orienter vers des méthodes de Due Diligence non-intrusives lorsqu’elles disposent de moyens limités ou que l’entreprise cible est convoitée par d’autres acquéreurs potentiels.

- Le questionnaire sur les essentiels de la sécurité permet de mesurer la maturité de l’entreprise pré-identifiée sur les axes fondateurs. Il a l’avantage d’être facilement déployable, sans engendrer une charge importante tant pour l’entreprise cible que pour l’acquéreur.

- Notre conviction : il est particulièrement adapté pour évaluer la maturité cyber des sociétés de petites tailles (moins de 50 employés). Ce questionnaire est à définir par les équipes Cybersécurité en collaboration avec les équipes IT et M&A.

- Les outils de cyber-scoring « automatique » permettent de mesurer le niveau de sécurité des actifs exposés sur Internet. Ils ont l’avantage de proposer une vue immédiate aux équipes sécurité. Attention, leurs résultats peuvent être simplificateurs car ces outils ne se concentrent que sur la partie émergée de l’iceberg (quid de la gestion des partenaires, de la sécurité du Cloud, etc.).

- Notre conviction : nous ne conseillons pas de prioriser leur utilisation dans un contexte de Due Diligence cyber mais ont l’avantage d’apporter un faisceau d’information complémentaire rapidement si votre société a déjà souscrit à une offre.

Les méthodes plus approfondies

L’équipe cybersécurité pourra s’orienter vers des méthodes de Due Diligence plus approfondies lorsqu’elles disposent de moyens humains ou financiers et d’un « rapport de force favorable » dans la négociation de l’opération envisagée.

- Le questionnaire de Due Diligence basé sur les standards cyber internes de l’acquéreur permet de mesurer le niveau de maturité de la société cible et d’identifier les écarts vis-à-vis de ses propres politiques & standards, un prérequis essentiel pour chiffrer les coûts éventuels d’intégration sur le volet cyber.

- Notre conviction : méthode la plus répandue sur le marché et qui permet aussi de se placer dans une logique de préparation de l’intégration (scénario d’intégration, scénario de coût, planning, etc.). Ce questionnaire est à définir par les équipes Cybersécurité en collaboration avec les équipes IT et M&A.

- Les plateformes d’évaluation cyber (telles que Cybervadis, Risk Ledger, CyberGRX…) permettent d’évaluer le niveau de maturité de la société cible par rapport aux standards de sécurité de référence, et parfois même d’obtenir des plans d’action de mise à niveau.

- Notre conviction : le recours aux plateformes est intéressant si l’entreprise cible y est déjà inscrite/évaluée. Cela permet aussi de mutualiser les moyens avec votre démarche « Third Party » (voir cet article RiskInsight sur la gestion des tiers ici). Dans le cas contraire cela prend souvent trop de temps.

- L’audit technique permet de mesurer en profondeur le niveau d’exposition d’une société ou d’un actif. Bien que le test d’intrusion (pentest) reste l’audit le plus complet, il existe d’autres types de test plus faciles à mettre en œuvre dans un contexte de Due Diligence (scan de configuration AD, audit d’architecture, rapport EDR, rapport de tests d’intrusion déjà réalisés, etc.).

- Notre conviction : il est généralement impossible de réaliser des tests avant le closing (les assets ne sont pas encore achetés). A défaut de tests complets, la version gratuite de PingCastle permet d’obtenir une vision (simple, précise et rapide) sur le niveau de sécurité des Active Directories.

Si la Due Diligence Cyber est un prérequis nécessaire à toutes opérations de M&A, elle doit servir de leitmotiv au rapprochement des équipes cybersécurité, M&A et IT pour guider au mieux les entreprises dans leur transformation.

Enfin, il existe des situations dans lesquelles la Due Diligence Cyber n’a pas pu être conduite (confidentialité, calendrier serré, pression concurrentielle lors de l’opération…). Il arrive fréquemment que la Due Diligence Cyber soit transformée en un audit 360° réalisé post-signing/closing. Cet audit comporte donc un nouvel objectif : contribuer à la définition de la stratégie d’intégration.

–

Nous remercions Arielle ATTIAS pour sa contribution à la rédaction de cet article.