L’intelligence artificielle (IA) occupe désormais une place centrale dans les produits et services offerts par les entreprises et les services publics, en grande partie grâce à l’essor de l’IA générative. Pour soutenir cette croissance et favoriser l’adoption de l’IA,…

La demande pour des sondes de détection a augmenté ces dernières années, en particulier dans le secteur industriel. Cela peut s'expliquer par plusieurs raisons : contraintes réglementaires ou contractuelles, besoin de capacités de détection d'incidents sur le réseau industriel, volonté…

Les grands modèles de langage (LLM) tels que GPT-4 ont révolutionné le traitement du langage naturel (NLP) en atteignant des niveaux de performance sans précédent. Leur performance repose sur une grande dépendance à diverses données : données d’entrainement du modèle, les…

Depuis la crise Covid, nous observons une augmentation de la fréquence des cyberattaques sur le secteur industriel. Entre 2019 et 2020, leur nombre a été multiplié par quatre, prenant dans 80% des cas la forme de ransomware[1] , et pouvant…

Depuis le lancement de ChatGPT en novembre 2022, de nombreuses entreprises ont commencé à développer et à publier leurs propres modèles de langage de grande taille (LLM). À tel point que nous sommes actuellement dans une phase que de nombreux…

Les nouvelles post-quantiques de l'été : ce qu’il faut retenir Cet été marque une avancée majeure dans le domaine de la cybersécurité avec la publication des standards NIST de cryptographie post-quantique. Cette publication marque l’aboutissement de nombreuses années de travail,…

Le secteur bancaire s’est rapidement modernisé et la banque en ligne est devenue une évidence pour les banques et leurs clients. Ces acteurs dépendent de plus en plus d’internet, avec les avantages que cela implique, mais aussi les risques. La…

1. Vue d’ensemble Dans un système d’information, les applications ne sont pas égales. Certaines d’entre elles peuvent être utilisées comme un point d’entrée du système d’information, d’autres comme accélérateurs de compromission, et d’autres sont gardées pour la post-exploitation. Ces…

Vous ne connaissez pas le CMMC 2.0 ? Pour plus d'informations sur le CMMC 2.0, veuillez consulter cet article. Le Cybersecurity Maturity Model Certification (CMMC) est un framework conçu pour protéger les informations contractuelles fédérales (FCI) et les informations non…

L’Identity & Access Management (IAM), ou gestion des identités et des accès, est un « vieux » sujet pour les entreprises. Quasi tous les grands groupes ont déjà mené plusieurs projets IAM, souvent dans un objectif croissant de mutualisation, centralisation, standardisation. Et…

La Suisse a historiquement tendance à se distinguer de ses voisins par une approche moins contraignante en matière de réglementation liée à la sécurité des systèmes d’information. La préférence est donnée à la subsidiarité, principe juridique qui fait que partout…

Nous y sommes, le 21 mai 2024, la réglementation européenne sur l’intelligence artificielle voit le jour après 4 années de négociations. Depuis février 2020, l’Union Européenne (UE) s’intéresse aux Systèmes d’intelligence artificielle (SIA) avec la publication du premier livre blanc…

Le besoin d’une identité numérique régalienne découle de la nécessité de garantir la fiabilité des échanges et transactions en ligne, face à la montée des fraudes dans un contexte de dématérialisation croissante. L’Union européenne a réagi en instaurant le règlement…

Etape 0 : contexte et objectifs Le Wavegame est un challenge inter-école créé en 2019 qui vise à promouvoir l’expertise cybersécurité et le métier du conseil. La compétition comporte deux volets, le premier étant réservé aux étudiants en commerce et…

Parmi les technologies qui paraissaient être de la science-fiction il y a quelques décennies, et qui font aujourd’hui partie intégrante de l’écosystème numérique, la Reconnaissance Faciale (RF) occupe une place de choix. Cet outil se retrouve en effet de plus…

Cet article s’adresse principalement à un public averti, maitrisant l’utilisation de clés cryptographiques dans un SI et leur gestion au sein des organisations. L’accroissement des exigences de sécurité concernant tant les environnements industriels que les objets connectés ont provoqué une…

Le marché de l’IAM a considérablement gagné en maturité sur la couverture des cas d’usage classiques « employés » mais aussi de plus en plus sur le périmètre « client », que ce soit du côté des éditeurs de solutions…

Dans l'ère des systèmes d'informations hybrides, la sécurisation des ressources cloud est un pilier de la sécurité des entreprises. Face à l'évolution constante des menaces et à la complexité croissante des environnements informatiques, les entreprises recherchent des solutions de système…

À la fin d'octobre 2023, une violation de données par un tiers a envoyé des ondes de choc à travers le monde des affaires, affectant plus de 57 000 entités engagées dans des activités avec la Bank of America. Cette…

Le 13 mars 2024, le Parlement a adopté définitivement la version finale du Règlement Européen Artificial Intelligence Act, aussi dit « AI Act »[1]. Près de trois ans après la publication de la première version du texte, les vingt-sept pays de l’Union…

Chief Identity Officer (CIdO). Voilà le nouveau terme introduit par le Gartner pour définir le poste de responsable des identités au sein d’une organisation. Si ce terme est encore récent, les défis à venir concernant l’identité numérique pourraient bien propulser…

Les récentes avancées en matière d’intelligence artificielle (IA) promettent une révolution dans tous les aspects de notre vie, tant professionnelle que personnelle. Cette transformation touche chaque métier au sein de nos entreprises, suscitant des interrogations sur l'impact de l'IA dans…

L’utilisation des systèmes d’intelligence artificielle et des Large Langage Models (LLM) a explosé depuis 2023. Les entreprises, les cybercriminels, comme les particuliers commencent à les utiliser régulièrement. Cependant, comme toute nouvelle technologie, les IA ne sont pas sans risques. Pour…

Les systèmes industriels sont une catégorie de système d’information à part, possédant des codes et propriétés différentes des systèmes IT « classiques ». Il est reconnu que le niveau de maturité du monde industriel en matière de cybersécurité est globalement en retard…

À propos de l'étude : Cette étude est basée sur des données publiques disponibles jusqu'au troisième trimestre 2023 et vise à décrire les différentes initiatives actives de Divulgation des Vulnérabilités au sein des 100 plus grandes banques et des pays…

Aujourd'hui, les cyber-attaques font partie de notre quotidien et deviennent de plus en plus nombreuses et sophistiquées. Par ailleurs, nous évoluons vers des Systèmes d’Information construits sur une diversité d’environnements de plus en plus vaste, notamment grâce au Cloud, maintenant…

La migration des données et des espaces collaboratifs sur le cloud a donné naissance à de nouveaux canaux de fuite de données et a notablement étendu la surface d’attaque pour les entreprises. Par ailleurs, l’utilisation en hausse des applications cloud…

Aujourd'hui, les cyber-attaques font partie de notre quotidien et deviennent de plus en plus nombreuses et sophistiquées. Par ailleurs, nous évoluons vers des Systèmes d’Information construits sur une diversité d’environnements de plus en plus vaste, notamment grâce au Cloud, maintenant…

Lors du Wavestone OT Cyber Day, Loïc Lebain et Benoit Bouffard ont conduit un atelier dans lequel ils ont fait le constat que les DSI avaient encore du mal à développer un catalogue de solutions de cybersécurité pour l’OT. En…

Les conteneurs représentent une opportunité de déploiement rapide, flexible et efficace des applications. En 2019, 84% des infrastructures de production utilisaient déjà des conteneurs[1]. Comme souvent, cette adoption massive s’est faite sans l’intégration des équipes CyberSécurité, parfois par méconnaissance de…

Sécuriser les Accès Privilégiés par la gestion des accès est indispensable car elle garantit que les employés d'une entreprise n'ont accès qu'à ce dont ils ont besoin pour faire leur travail, et uniquement pour la durée nécessaire. La gestion des…

"Pénurie de talents", "déficit de compétences", "épuisement des employés en cybersécurité", "taux de turnover élevé" : en tant que professionnel de la cybersécurité, ces expressions vous sont certainement familières, pour le meilleur ou pour le pire. Vous avez peut-être vu…

La Loi PIPL (Personal Information Protection Law) a émergé comme un premier exemple sans précédent d’une réglementation très protectrice sur les données personnelles, établissant un cadre incertain qui renforce le contrôle de la Chine. Malgré les récentes précisions apportées par…

La Chine pourrait bientôt assouplir les exigences de la loi PIPL en matière de transfert de données hors des frontières chinoises, mais votre stratégie de conformité à la réglementation chinoise sur la protection des données doit être axée sur le…

Le système de contrôle industriel (ICS) représente l’ensemble des ressources et machines permettant de superviser et contrôler un processus industriel. Cet article s’intéresse aux problématiques de sécurité sur les machines Windows de la couche de supervision et maintenance des ICS :…

Confidentielle et stratégique, la phase de Due Diligence qui précède une acquisition se fait régulièrement en cercle clos. Cette phase vise à analyser l’entreprise ciblée pour une acquisition, afin de connaître son niveau de maturité et de conformité sur différents…

L’arrivée de l’intelligence artificielle générative (GenAI) dans le monde des entreprises marque un tournant dans l’histoire du numérique. Cela se manifeste par des outils novateurs comme ChatGPT d’OpenAI (qui a su s’implanter dans Bing sous le nom de « Bing Chat »,…

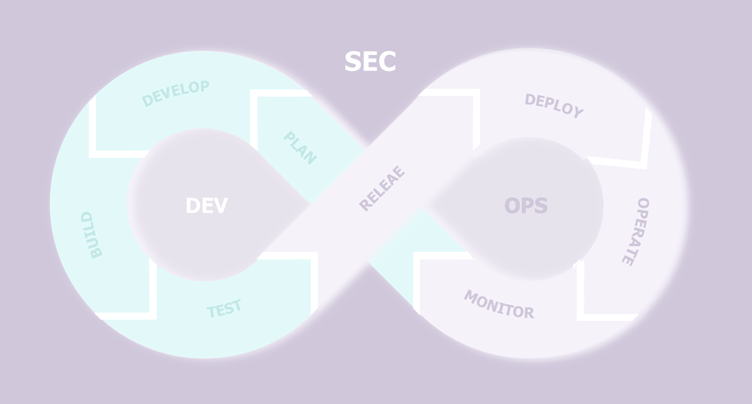

L’intégration de la sécurité directement dans la configuration des chaînes CI/CD, notamment par la pratique de DevSecOps, permet le développement d’applications sécurisées tout en augmentant la fréquence de livraison. Ceci permet de décharger les équipes de sécurité qui peuvent être…

Les acteurs de la construction manipulent au quotidien une variété de données qui peuvent intéresser des personnes malveillantes. Ils sont également sujets aux mêmes risques que les acteurs des autres industries (ex : vol, espionnage, phishing, etc.). Les principales données…

Retour en 2021. Une vidéo de Tom Cruise faisant disparaître une pièce de monnaie devient virale. C'est l'un des premiers buzz des vidéos deepfake ; des vidéos qui amusent et apeurent (à raison) les internautes. Avec les années, les…

En étudiant les mécanismes internes d’un système utilisé par tous les EDR pour obtenir de l’information sur les activités des processus sous Windows, nous avons découvert un moyen pour un processus malveillant de désactiver la génération de certains événements de…

Vous le savez, l'intelligence artificielle révolutionne déjà de nombreux aspects de notre vie : elle traduit nos textes, facilite la recherche documentaire, et elle est même capable de nous former. La valeur ajoutée est indéniable et sans surprise particuliers et entreprises s’emparent…

Le Mois Européen de la Cybersécurité est à la sensibilisation à la cybersécurité ce que les Jeux olympiques sont au sport : le moment de briller, avec tous les yeux braqués sur vous. Étant donné que le risque humain reste…

La hausse des cyberattaques est estimée à 38% en 2022[1]. Ce chiffre en est l'illustration, la menace cyber ne cesse d’augmenter et est devenue une des préoccupations majeures des entreprises à travers le monde. Pour contrer cette menace croissante et…

Intro L’émergence de l’industrie 4.0 se caractérise par la numérisation de l’industrie et une plus grande interconnexion entre les différentes machines qui composent un SI (Système d’Information) industriel. Cependant, cette croissance des communications au sein des SI industriels engendre également…

En novembre 2022, l’agent conversationnel ChatGPT développé par OpenAI était rendu accessible au grand public. Depuis, dire que ce nouvel outil a suscité l’intérêt serait un euphémisme. Deux mois après son lancement, l’outil était l’application qui a connu la plus…

Fin juin 2017, une image avait marqué les esprits du monde de la cyber sécurité et de la continuité d’activité. Un open-space, rempli de postes de travail, tous affichant le même écran : le message de demande de rançon de…

La plupart des organisations sont encore insuffisamment préparées à une possible compromission de leur Système d’Information conduisant à sa destruction. La prise en compte de ce risque, dès la conception des projets, leur permettra de renforcer significativement leurs capacités de…

En 2023, l’Intelligence Artificielle a eu un retentissement médiatique sans comparaison dans son histoire. La cause ? ChatGPT, une intelligence artificielle générative capable de répondre à des questions avec une précision stupéfiante. Les perspectives générées sont multiples et dépassent actuellement l’entendement.…

Introduction La menace toujours croissante des cyber-attaques pesant sur les organisations du monde entier et l’impact financier, opérationnel ou de réputation potentiellement dévastateur de ces dernières sur l'entreprise font qu'il est essentiel de faire de la cybersécurité une question majeure…

Active Directory, un actif central dont la compromission impacte une grande partie de votre système d’information Votre entreprise est actuellement en proie à une crise ransomware conséquente. Comme dans 100% des crises de cette nature, les cybercriminels ont compromis l'Active…

Depuis plus de vingt ans, Wavestone accompagne ses clients dans leur programme de gestion des identités et des accès. Le constat que nous tirons de notre connaissance du terrain est que l’IAM est très souvent abordée partiellement par les organisations,…

Introduction Définition du vote électronique Le vote électronique est un système de vote dématérialisé, à comptage automatisé, dans lequel les électeurs utilisent des dispositifs électroniques pour enregistrer leur vote. Le système peut être utilisé à distance, comme dans le cas…

Hello Roxane ! Pour commencer, peux-tu nous résumer l’Operational Resilience Maturity Assessment Framework en une phrase ? L’Operational Resilience Maturity Assessment Framework est un outil qui permet de mesurer la résilience opérationnelle d’une organisation. Qu’est-ce que c’est la résilience opérationnelle ? La résilience…

Les plateformes IoT permettent de connecter, de gérer et de surveiller des flottes d’appareils. Les 3 leaders du Cloud, GCP, AWS et Azure ont chacun leur offre, dans un secteur particulièrement fragmenté, qui voit de nombreux acteurs en concurrence. Azure,…

Un petit tour d’horizon des techniques d’hameçonnage sur Azure et Office 365 Les attaques par hameçonnage (phishing) sont connues de tous. L’objectif de ce type d’attaque est de réaliser des actions depuis le compte d’une victime ou de récupérer des…

La montée en maturité des technologies associées à l’usage des certificats électroniques L’usage des certificats électroniques sur des systèmes d’information existe depuis plus de 20 ans. Il s’agit d’une pratique éprouvée qui repose sur des technologies standardisées et des réglementations…

M365 véritable outil catalyseur du travail collaboratif, devant répondre à l'augmentation des menaces internes qui en découlent. L'importance de la suite M365 en entreprise La suite logicielle Microsoft 365 offre un ensemble de services collaboratifs primordial pour les entreprises…

DORA, en résumé L'Union Européenne a publié le règlement « Digital Operational Resilience Act », ou "DORA", le 27 décembre 2022, qui est entré en vigueur le 16 janvier 2023. Il fixe de nouvelles règles pour les entités financières et leurs…

Les normes ISO 27001 et ISO 27002 fournissent un ensemble d’exigences et de bonnes pratiques permettant d’organiser et de mettre en place un Système de Management de la Sécurité de l’Information (SMSI) au sein de toute organisation. Le succès de…

Dans près de 90% des incidents gérés par le CERT Wavestone [1], le domaine Active Directory était compromis : se doter de capacités de reconstruction rapide n’est plus une option. Pour autant, la sauvegarde et la restauration d’environnements Active Directory…

Se préparer à la gestion de crise est aujourd’hui une évidence pour la grande majorité des entreprises et organisations d’envergure. Conscientes du risque, ou poussées par les réglementations (la réglementation DORA en est un bon exemple), les exercices et simulations…

Comment assurer la sécurité de vos applications malgré l'externalisation de leur développement ? L’intégration de la sécurité dans les projets est un processus important pour les entreprises pour définir et intégrer les aspects sécurité au plus tôt dans les…

Qui aurait pensé qu'enfermer ses employés dans une pièce pendant 15 minutes permettrait de leur donner le goût d'apprendre et d'approfondir les bonnes pratiques de cybersécurité ? En quête perpétuelle d'innovation en sensibilisation cyber, l'équipe Wavestone pourrait bien avoir déniché la nouvelle…

Repenser régulièrement sa stratégie cyber est un incontournable pour les équipes cybersécurité. Evolution de la menace, de la réglementation, changements dans les priorités métiers… : tous ces éléments nécessitent de revoir son plan d’action en profondeur au moins tous les 3…

Une nouvelle fois, le rapport du CERT-W 2022 confirme que la motivation principale des attaquants reste financière et que le moyen d’extorsion le plus utilisé est toujours le rançongiciel. Ces attaques par rançongiciel (ransomware) font partie des attaques cyber aux…

Les tableaux de bord sont un outil indispensable du RSSI pour mesurer et maîtriser les risques de son périmètre, piloter ses projets et informer son management de l’évolution de la santé cyber de son entreprise. Or, 47% des entreprises ont…

Introduit il y a un peu plus de 10 ans par Forrester, le Zero Trust est une philosophie de sécurité qui part du postulat que la menace cyber est omniprésente, aussi bien à l’extérieur qu’à l’intérieur du SI, et propose…

Fin mai 2020, deux voitures de police sont incendiées lors de manifestations à Philadelphie. Des photos de l’événement postées sur Instagram et des recoupements de pseudonymes, visibles sur les sites Etsy, Poshmark et LinkedIn, vont conduire[1] un enquêteur du FBI…

L’augmentation des cyberattaques observée au cours des dernières années peut être attribuée en partie à l’évolution et à la diffusion des outils d’automatisation, qui sont exploités pour effectuer des attaques plus larges à moindre ressources. Aujourd’hui, de nombreuses étapes d’une…

Si vous travaillez dans la cybersécurité, vous avez probablement entendu parler de l’OWASP TOP 10: un document de sensibilisation à la sécurité des applications web qui présente les 10 familles de vulnérabilités les plus fréquentes. Cependant, dans le domaine des…

Ces dernières années, de grands projets de sécurisation de l’Active Directory (AD) ont vu le jour dans les organisations. Ceux-ci ont notamment été lancés pour palier la menace de sa compromission massive dans l’optique de déployer un rançongiciel, dont malheureusement…

Cette année encore, nous avons été ravis de pouvoir partager nos connaissances lors du Hacker Summer camp (conférences sur la cybersécurité qui se déroulent à peu près en même temps chaque année à Las Vegas : BlackHat, BSides Las Vegas…

Retour d’expérience sur AWS et Azure Les erreurs de configuration dans les environnements Cloud sont encore source d’incidents majeurs et ce n’est pas près de s’arrêter. L’actualité regorge d’exemples : fuite de 1 milliard de donnés de citoyens lié à une…

Faut-il obligatoirement se lancer dans le DevSecOps parce que les projets travaillent en Agile ? Quelques questions doivent être posées afin d’y voir plus clair. Dans les articles précédents, nous avions beaucoup parlé de la façon dont la sécurité devait s’organiser…

Aujourd’hui, de nombreuses entreprises ont initié une migration vers le cloud publique et celle-ci apporte son lot d’avantages, mais aussi de nouvelles surfaces d’attaques. Nous nous intéresserons dans cet article comment les entreprises peuvent gérer au mieux leur posture de…

L’utilisation des identités « invités » pour faciliter la collaboration avec l’externe, mais qui induit des risques pour l’entreprise Le besoin de collaboration avec l’externe : éternel point de souffrance des entreprises Les entreprises ont toujours eu besoin de collaborer entre elles en…

Le contenu de cet article est issu d’une interview réalisée par Marc JACOB pour le magazine Global Security Mag en mars 2022, disponible ici. De l’évidence de l’IAM, et de la difficulté des transformations qu’il implique Face à l’évolution…

En mai dernier, nous apprenions par Yelisey Boguslavskiy, chercheur d'AdvIntel, que le groupe CONTI a officiellement mis fin à ses opérations, rendant la marque CONTI désormais obsolète.[1] Cette annonce n’intervient que quelques mois après qu’il a été le centre d’attention…

Le Cyber Resilience Act (CRA) représente un pas important vers la sécurisation des produits contenant des éléments numériques au sein de l'Union Européenne. Alors que les produits numériques s'intègrent de plus en plus dans tous les aspects de la vie…

Êtes-vous un CISO, un Talent Manager ou un spécialiste de la cybersécurité ayant pour défi de recruter et de retenir des talents qualifiés en cybersécurité ? Vous n'êtes pas seul. Le recrutement en cybersécurité devient de plus en plus difficile,…

![[INTERVIEW] Maturité IAM : où en êtes vous et pourquoi est-ce essentiel de le savoir !](https://www.riskinsight-wavestone.com/wp-content/uploads/2023/01/Image1-800x450.jpg)